A Segurança cibernética tem se tornado um dos assuntos mais pertinentes para quem trabalha com ativos digitais. Com a crescente ameaça de invasões e violação de dados, abordagens preventivas como a Modelagem de Ameaças se tornam grandes aliadas na mitigação de riscos.

No entanto, antes de tudo é preciso entender melhor o que é Modelagem de Ameaças. Neste artigo, iremos apresentar como ela pode fortalecer a segurança cibernética dos seus ativos digitais e os benefícios que pode trazer para sua empresa.

Modelo de Desenvolvimento e Modelagem de Ameaças

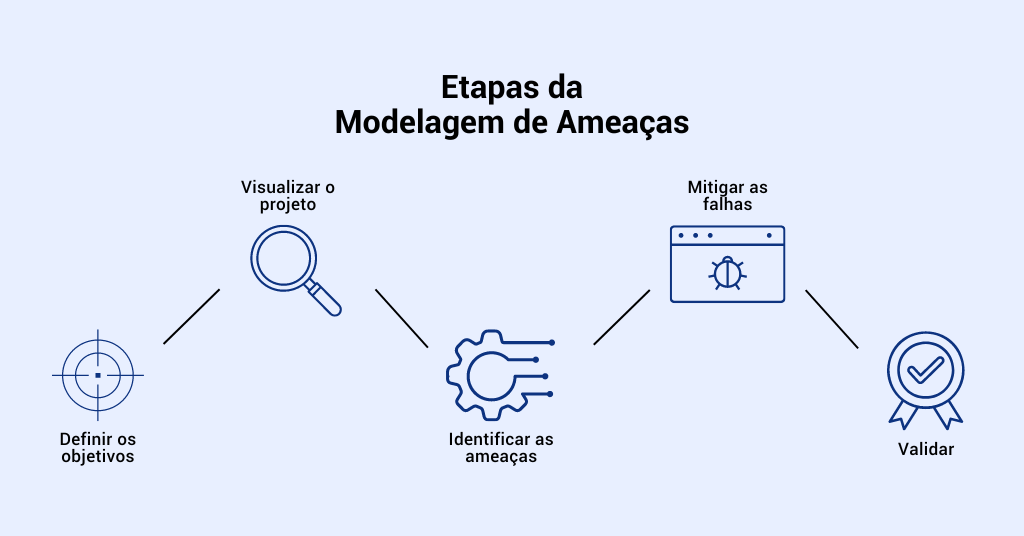

A Modelagem de Ameaças, ou Threat Modeling em inglês, surgiu como uma parte de resposta aos modelos de desenvolvimento.

Como um conceito de Secure by Design, a modelagem de ameaças é a resposta que mapeia possíveis ameaças de software no processo completo de desenvolvimento.

Ou seja, essa abordagem se integra às etapas tradicionais do ciclo de vida de desenvolvimento de software (SDLC), como Requisitos, Design, Codificação, Teste e Manutenção, garantindo que o software resultante seja estruturado e validado em cada etapa.

O que é Modelagem de Ameaças?

Conforme analisado no tópico acima, é possível ver a Modelagem de Ameaças como uma metodologia que busca identificar e compreender as potenciais ameaças que comprometem a segurança de informações e sistemas.

Sua principal característica é agir de modo preventivo, antecipando, planejando e estruturando medidas que vão testar e enfrentar possíveis cenários de ataques cibernéticos.

Como a própria citação da Microsoft em um dos seus materiais de estudo, a Modelagem de Ameaças “é uma técnica de engenharia que você pode usar para ajudar a identificar ameaças, ataques, vulnerabilidades e contramedidas que podem afetar sua aplicação.”

Quais são os principais pontos de ação da Modelagem de Ameaças?

Confira os principais pontos onde a Modelagem de Ameaça atua, e como ela contribui para a segurança cibernética da organização.

- Identificação de ativos críticos do sistema, como dados sensíveis, infraestrutura de TI e processos de negócios.

- Identificação de ameaças que podem comprometer a segurança dos ativos, como malwares, ataques de phishing, entre outros.

- Análise de vulnerabilidades já existentes nos sistemas que poderiam ser exploradas pelas ameaças identificadas.

- Avaliação de Riscos de cada ameaça identificada, considerando a probabilidade de ocorrência e o seu impacto potencial.

- Desenvolvimento e implementação de contramedidas e controles de segurança para mitigar os riscos identificados.

- Implementação e Monitoramento de contramedidas contínuo para garantir a eficácia das estratégias de segurança.

A Modelagem de Ameaças tem benefícios para a empresa?

A Modelagem de Ameaças traz diversos benefícios para empresas que a adotam. Confira alguns deles abaixo:

Antecipação de Vulnerabilidades

Ao analisar possíveis cenários de ataque, a modelagem de ameaças permite identificar e corrigir vulnerabilidades antes que sejam identificadas e exploradas em ataques cibernéticos.

Economia de Recursos

Ao implementar as medidas de segurança preventivas, sua empresa economiza recursos, já que não precisa gastar com falhas de segurança.

Maior Consciência de Segurança

A modelagem de ameaças promove uma cultura de segurança cibernética proativa, aumentando a conscientização sobre os riscos de segurança e a importância de proteger os ativos digitais.

Ao trabalhar com ativos digitais, a crescente ameaça de ataques cibernéticos se torna um ponto de constante atenção. Com uma postura proativa de segurança, a empresa pode reduzir gastos ao mesmo tempo que aumenta potencialmente a proteção dos seus dados.

A Modelagem de Ameaças se torna uma estratégia funcional e eficiente para se ter em todo seu processo de cibersegurança.

Clique aqui para conhecer os principais testes da Vantico que irão compor sua estratégia de segurança cibernética. Você também contatar os nossos especialistas e conhecer mais sobre o nosso serviço de Threat Intelligence.

Siga-nos nas redes sociais para acompanhar os nossos conteúdos.