Quando pensamos em gestão de vulnerabilidades, focar no que realmente importa pode fazer toda a diferença para a segurança. Logo, os conceitos e a aplicação da gestão da superfície de ataque (ASM) e Gestão de Exposição são fundamentais.

O que é a Superfície de Ataque?

A superfície de ataque (ASM) é o conjunto de pontos de entrada em um sistema ou rede que podem ser explorados por agentes para realizar ataques. Esses pontos incluem dispositivos, servidores, aplicativos, interfaces de rede, e até mesmo usuários que interagem com o sistema. A gestão da superfície de ataque (ASM) envolve o processo contínuo de identificar e proteger esses pontos vulneráveis que estão expostos à internet.

O ASM é um processo dinâmico e contínuo, que visa identificar todos os ativos visíveis e acessíveis de uma empresa através de:

- Descoberta de ativos: identificação de todos os ativos expostos.

- Mapeamento de vulnerabilidades: determinação de onde as brechas de segurança podem ser exploradas.

- Análise de defesas: verificação da eficácia das defesas existentes contra possíveis ataques.

- Avaliação contínua: o cenário de segurança é dinâmico e os novos ativos e vulnerabilidades surgem a todo momento, o que exige monitoramento constante.

Uma empresa não pode proteger o que não sabe que existe. Logo, gerenciar a superfície de ataque é essencial para ajudar a garantir que cada ativo crítico esteja sendo monitorado e protegido contra ameaças.

O que é a Gestão de Exposição?

Embora a superfície de ataque seja importante, ele não é suficiente para uma proteção completa. A gestão de exposição vai além, incluindo a análise de dados sensíveis, identidades de usuários e configurações de contas em nuvem. Este tipo de gestão ajuda a identificar a visibilidade, acessibilidade e vulnerabilidade de todos os ativos digitais da empresa. Esse conceito traz uma abordagem mais ampla e estratégica, buscando não apenas identificar brechas, mas também priorizar aquelas que realmente impactam os negócios.

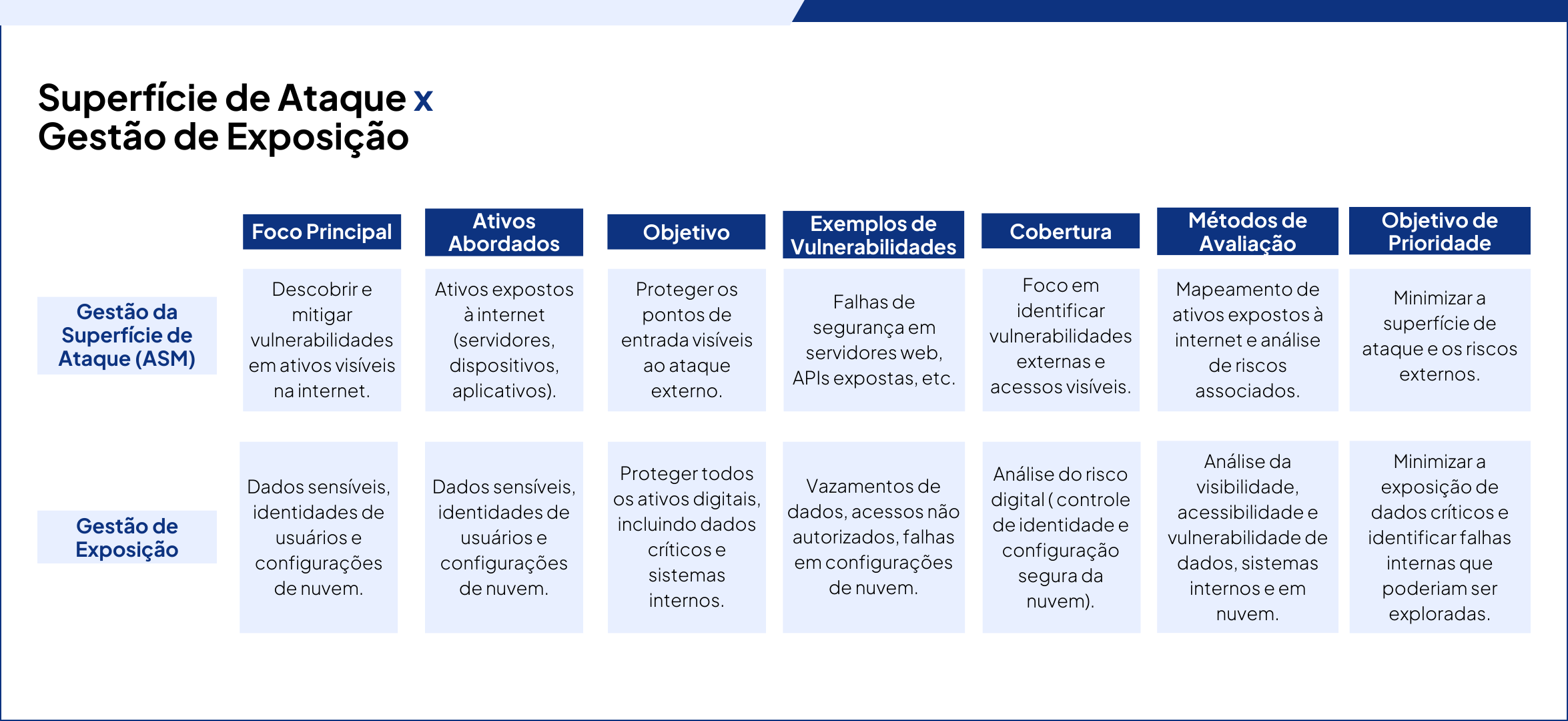

Principais diferenças entre a Superfície de Ataque e a Gestão de Exposição

Ambas são abordagens fundamentais para a segurança cibernética, mas com focos e escopos diferentes. Enquanto a Gestão da Superfície de Ataque se concentra em identificar e mitigar vulnerabilidades externas e pontos de entrada visíveis na internet, a Gestão de Exposição vai além, considerando a proteção de dados sensíveis, identidades de usuários e a configuração segura de ambientes em nuvem.

Apesar de serem métodos diferentes, a gestão de exposição complementa a gestão da superfície de ataque, ampliando o foco da segurança para além dos pontos de entrada visíveis, abordando também a proteção de dados sensíveis, identidades e configurações de nuvem.

Por que escolher a Gestão de Exposição?

A principal razão pela qual a gestão de exposição é essencial é que ela permite que a empresa se concentre no que realmente importa: as vulnerabilidades que têm um impacto direto nos negócios. No ritmo acelerado da segurança cibernética moderna, onde novas vulnerabilidades são divulgadas a cada hora e os atacantes aprimoram suas técnicas, a exposição é um fator-chave que deve ser gerido de forma estratégica.

Em vez de se perder em uma corrida para corrigir cada vulnerabilidade isolada, a gestão de exposição ajuda a evitar o chamado efeito “whack-a-mole” (onde se tenta corrigir um problema rapidamente, mas surgem outros de forma igualmente rápida). Essa abordagem permite que os profissionais de segurança se concentrem nas vulnerabilidades que realmente afetam a continuidade dos negócios e o impacto financeiro da organização.

Priorização de Vulnerabilidades

Muitos scanners de vulnerabilidades fornecem uma lista simples de problemas, o que pode ser útil para detectar falhas, mas insuficiente quando a empresa possui um grande número de vulnerabilidades para corrigir. A priorização eficaz exige mais contexto, como:

- Identificação de ativos críticos: saber quais sistemas e serviços são essenciais para o funcionamento do negócio.

- Cadeias de vulnerabilidades: entender como diferentes vulnerabilidades podem ser combinadas para comprometer sistemas críticos.

- Acessos expostos: onde os atacantes podem entrar se um ativo crítico for comprometido.

Esse tipo de contexto transforma a gestão de vulnerabilidades de uma série de tarefas isoladas em uma estratégia coesa e eficiente.

Contexto e proatividade contra vulnerabilidades

Um dos maiores erros que as empresas cometem ao lidar com vulnerabilidades é tratar todas elas com a mesma urgência. Nem toda vulnerabilidade exige uma correção imediata. Por exemplo, um certificado TLS não confiável em uma rede interna não é tão crítico quanto uma falha em um servidor exposto à internet, que poderia comprometer dados confidenciais.

Com a gestão de exposição, as equipes podem concentrar seus esforços na redução da superfície de ataque, corrigindo as vulnerabilidades mais críticas e mitigando os riscos antes que eles se tornem ameaças reais. Ao estabelecer prioridades baseadas no impacto real da vulnerabilidade nos negócios, a organização consegue direcionar seus recursos de forma mais eficiente.

Como Implementar uma Estratégia de Gestão de Exposição

Implementar uma estratégia eficaz de gestão de exposição pode parecer desafiador, mas começa com passos práticos e mensuráveis:

Utilizar as ferramentas que a empresa já possui: ferramentas de gestão de vulnerabilidades e de superfície de ataque como a Intruder já disponíveis são importantes aliados. É possível utilizá-las junto à gestão de exposição, integrando a análise de dados e configurações de nuvem.

Definir o escopo: a busca deve iniciar pelos ativos expostos à internet, pois são os mais vulneráveis. É necessário identificar quais sistemas são críticos para os processos de negócios e assim, envolver as equipes responsáveis pela correção dessas vulnerabilidades.

Descobrir e priorizar os ativos: aqui pode-se utilizar ferramentas para identificar todos os ativos conhecidos e desconhecidos, e classificá-los conforme sua importância para a segurança e continuidade do negócio.

Descobrir e priorizar vulnerabilidades: após identificar os ativos, deve-se realizar a análise de vulnerabilidades e priorizar as correções baseadas no impacto real que elas podem ter nos ativos críticos.

Ação: por fim, a correção das vulnerabilidades deve ser implementada de forma estratégica e bem organizada, para garantir que os recursos sejam direcionados para as vulnerabilidades mais críticas.

Como definir a abordagem da sua empresa?

O gerenciamento eficaz da superfície de ataque e da exposição digital não se trata apenas de identificar e corrigir vulnerabilidades. Trata-se de adotar uma abordagem estratégica que permita à sua empresa focar no que realmente importa — as ameaças que podem causar impacto direto nos negócios.

Ao priorizar as vulnerabilidades com base no contexto e agir de maneira proativa, você pode reduzir significativamente os riscos cibernéticos, ao mesmo tempo que libera recursos para se concentrar nas atividades críticas para a segurança do seu negócio.

Clique aqui para conhecer as ferramentas da Vantico para sua gestão de exposição.

Siga-nos nas redes sociais para acompanhar nossos conteúdos.