A autenticação multifator (MFA) é amplamente adotada como uma medida de segurança adicional, visando proteger as contas dos usuários contra acessos não autorizados, tornando-se obrigatório que o usuário forneça múltiplas formas de autenticação, como senhas, códigos enviados por e-mail ou até mesmo biometria. Embora o MFA seja uma defesa poderosa contra ataques baseados em senhas comprometidas, ele não está imune a técnicas sofisticadas de hackers que buscam contornar essa segurança.

É preciso compreender de onde surgem os riscos e qual a estratégia mais ágil para mitigar os ataques.

Entenda o Bypass Exploit

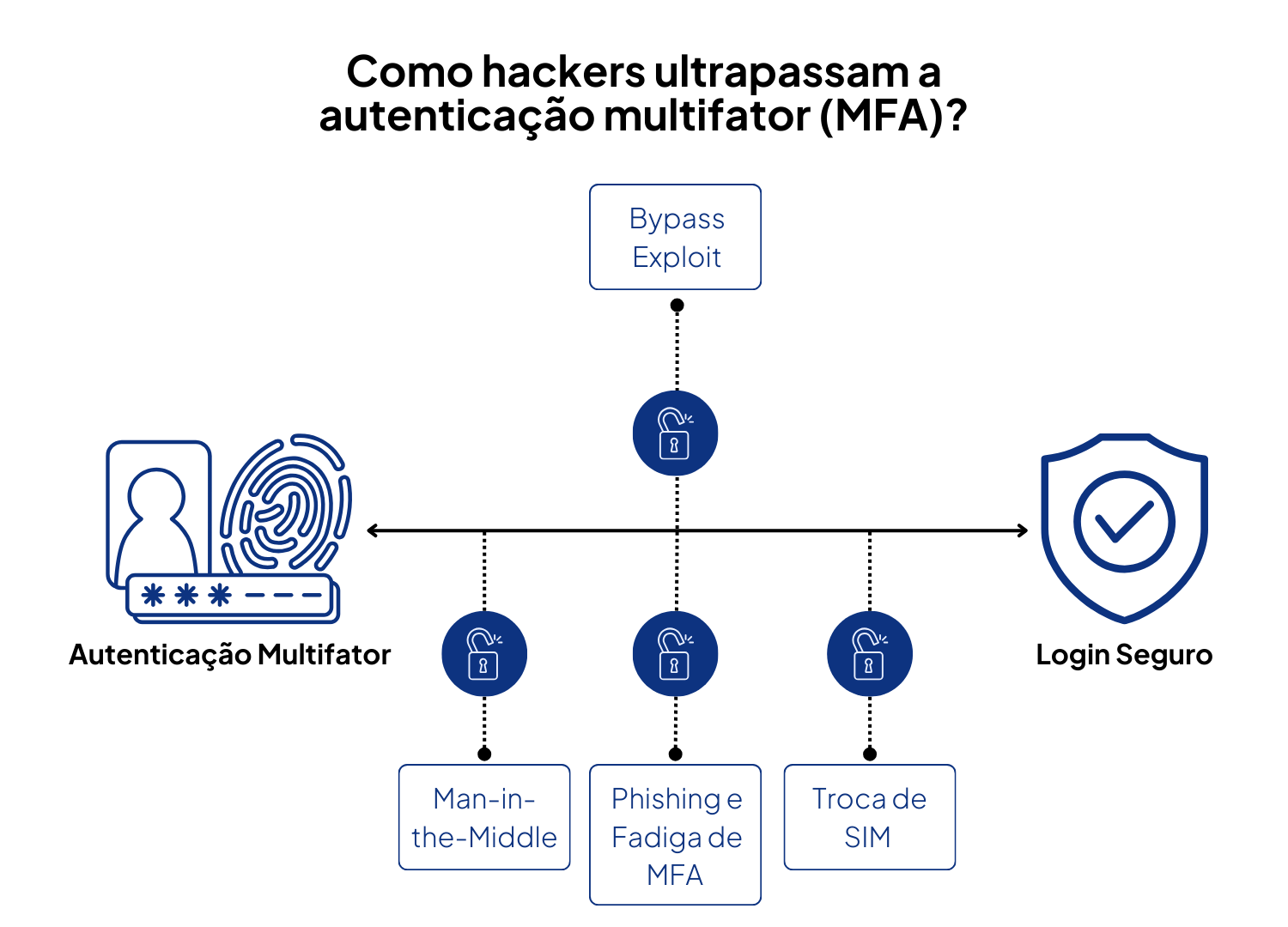

O bypass exploit é um ataque que visa contornar as etapas de autenticação para obter acesso não autorizado a sistemas ou contas de usuários. Diferente de outras formas de ataque, como o roubo direto de credenciais, um bypass exploit foca na falha em processos de verificação de segurança, explorando vulnerabilidades na implementação da autenticação multifator (MFA) ou em outros mecanismos.

Como os hackers ultrapassam a Autenticação Multifator (MFA)?

Man-in-the-Middle(MitM)

Ataques de Man-in-the-Middle (MitM) envolvem interceptar a comunicação entre o usuário e o servidor, o que pode incluir a captura de dados sensíveis, como códigos MFA. Em um tipo comum de ataque MitM, o sequestro de sessão, os hackers interceptam os cookies de sessão usados para criptografar a comunicação entre o navegador do usuário e o servidor. Se o invasor conseguir obter esses cookies, ele pode se passar pelo usuário e acessar a conta sem a necessidade de passar pela verificação MFA.

Quais métodos ajudam a evitar esta vulnerabilidade?

- Utilização de cookies com expiração curta.

- Evitar armazenar cookies em URLs.

- Implementação de criptografia forte.

- Monitoramento de sessões e troca periódica de IDs de sessão.

Phishing e Fadiga de MFA (Push Fatigue)

O phishing é uma técnica clássica de engenharia social que os hackers usam para enganar as vítimas e fazê-las fornecer informações sensíveis, como senhas ou códigos MFA. No contexto de MFA, os hackers podem criar páginas falsas que se parecem com os sites legítimos e solicitar ao usuário a inserção de sua senha e código MFA. Uma vez que o usuário insere esses dados, o hacker pode usá-los imediatamente para acessar a conta.

O MFA fatigue é uma técnica que bombardeia o usuário com múltiplos pedidos de autenticação até que ele aceite um deles sem querer. Isso é feito para sobrecarregar o usuário e levá-lo a autorizar o acesso ao sistema sem perceber que está sendo enganado. Ferramentas como Evilginx permitem a criação de páginas falsas que imitam as autenticações reais de MFA, facilitando o ataque.

Quais métodos ajudam a evitar esta vulnerabilidade?

- Implementação de alertas de geolocalização ou biometria como fatores adicionais.

- Monitoramento de picos de solicitações de MFA.

- Limitação de tentativas de MFA em um curto período de tempo.

Troca de SIM (SIM Swap)

A troca de SIM é uma técnica que permite que um atacante obtenha o controle do número de telefone de uma vítima, focado em sistemas de MFA baseados em SMS. Ao convencer a operadora de telefonia a transferir o número para um SIM em seu controle, o hacker pode interceptar os códigos de autenticação enviados via SMS, ignorando efetivamente a autenticação multifator.

Quais métodos ajudam a evitar esta vulnerabilidade?

- Usar aplicativos de autenticação em vez de SMS para MFA.

- Monitoramento de tentativas de troca de SIM fraudulentas.

- Exigir autenticação adicional para transferências de SIM, como verificações biométricas ou perguntas de segurança.

Exploits de Bypass através de Extensões WebDAV e Atalhos de Internet

Uma vulnerabilidade explorada recentemente no ataque do grupo APT Water Hydra, utiliza extensões WebDAV e atalhos de Internet para contornar medidas de segurança. WebDAV é uma extensão do protocolo HTTP que permite a edição e o gerenciamento de arquivos em servidores web. Se configurado incorretamente, pode ser explorado por hackers para injetar código malicioso em sistemas vulneráveis.

Atalhos de Internet podem ser usados de maneira semelhante para enganar os usuários, mascarando links maliciosos como arquivos aparentemente inofensivos, como PDFs. Quando um usuário clica no atalho, o malware é executado silenciosamente em segundo plano, permitindo que o invasor acesse a conta sem necessidade de passar pela autenticação multifator.

Quais métodos ajudam a evitar esta vulnerabilidade?

- Monitorar e bloquear URLs suspeitas

- Impedir o uso de atalhos de Internet não verificados

- Configurar o Microsoft Defender para detectar redirecionamentos de URL anormais.

- Desabilitar WebDAV onde não for necessário

Implicações e Riscos para Empresas

Explorações de bypass podem ter riscos devastadores para empresas que trabalham com uma alta demanda de dados sensíveis. Além de comprometerem a segurança das contas de usuários, esses ataques podem permitir que hackers escalem privilégios, instalem malware, roubem dados confidenciais, como informações pessoais e financeiras, e até mesmo executem transferências fraudulentas. Empresas que utilizam ferramentas como o Microsoft Office 365 devem estar cientes dessas vulnerabilidades, pois são um alvo frequente para os ataques de bypass.

Quais métodos ajudam a evitar o roubo ou invasão da Autenticação Multifator?

Apesar de todas as técnicas de bypass que os hackers podem empregar, existem várias estratégias que organizações e usuários podem adotar para mitigar esses riscos. Algumas desses métodos incluem:

- Troca de senhas por chaves de acesso: usar chaves de autenticação física ou baseada em dispositivos para eliminar a dependência de senhas.

- Segurança em dispositivos móveis: impedir que dispositivos pessoais acessem dados corporativos e utilizar VPNs seguras.

- Atualizações regulares de segurança: aplicar patches de segurança e manter o software atualizado.

- Monitoramento contínuo: implementar ferramentas de inteligência de ameaças e monitoramento para detectar atividades suspeitas, como falhas repetidas de MFA.

- Investir em conscientização e treinamento: criar ferramentas e métodos para educar colaboradores e usuários envolvidos no desenvolvimento e uso da MFA, com foco na utilização adequada dos fatores de autenticação. Isso inclui comunicar claramente o que é a MFA, como ela funciona e suas vantagens, oferecer treinamento e suporte para ensinar como configurar e utilizar a autenticação, e incentivar a adoção do método.

O pentest e a mitigação de ameaças à Autenticação Multifator

Já não é novidade que os hackers estão constantemente desenvolvendo novas técnicas para contornar a autenticação multifator (MFA), por isso, o pentest torna-se uma ferramenta essencial para identificar vulnerabilidades e fortalecer a segurança das organizações. Ao simular ataques reais, permite-se que equipes de segurança descubram falhas antes que elas possam ser exploradas por invasores, ajudando a testar a eficácia das implementações de MFA.

Além disso, o pentest oferece uma visão prática de como ataques como sequestro de sessão, phishing ou troca de SIM podem ser usados para contornar a MFA, permitindo que as equipes de segurança adotem contramedidas específicas e reforcem a proteção contra essas técnicas.

A Vantico trabalha com um pentest amplo, focado em ter menos burocracia e mais agilidade e resultados para sua empresa.

Clique aqui para saber como o Pentest as a Service e outros serviços da Vantico podem te ajudar.

Siga-nos nas redes sociais para acompanhar nossos conteúdos.