Você não precisa corrigir todas as vulnerabilidades

Quando uma empresa recebe um relatório com dezenas ou centenas de vulnerabilidades, a primeira reação é querer corrigir tudo, o mais rápido possível.

Entretanto, essa não é a melhor estratégia.

Corrigir todas as vulnerabilidades encontradas pode resultar em desperdício de tempo e dinheiro, e até gerar mais riscos de segurança.

A verdadeira estratégia é saber priorizar as vulnerabilidades e saber o que precisa ser corrigido e o que pode esperar.

Como as vulnerabilidades são classificadas?

As vulnerabilidades normalmente são divididas em cinco categorias:

- Críticas

- Altas

- Médias

- Baixas

- Informativas

Elas representam o grau de ameaça que a falha representa.

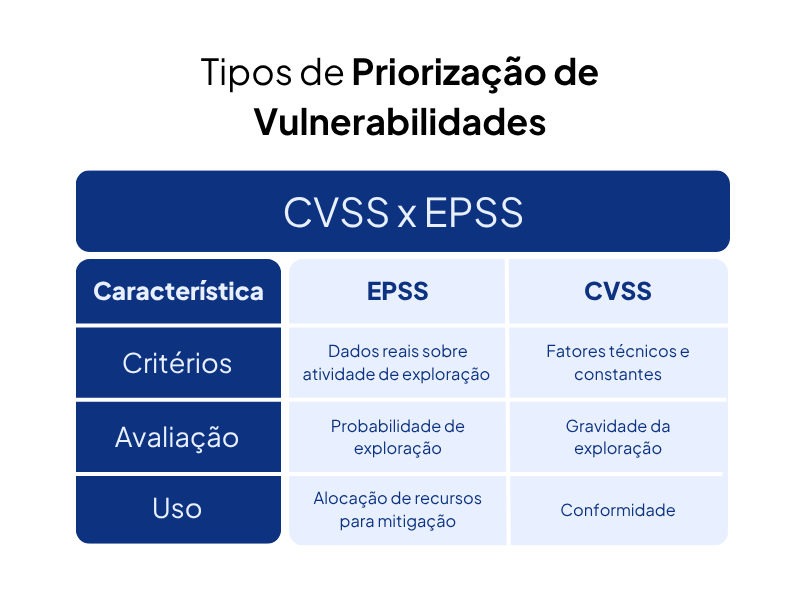

Além disso, a classificação de vulnerabilidades também utiliza padrões como CVSS (Common Vulnerability Scoring System), que determina pontos para as falhas, conforme fatores como facilidade de exploração, impacto e vetor de ataque.

Mas é importante não confiar apenas nessa pontuação, pois alguns fatores podem ser deixados de lado.

Por exemplo: uma vulnerabilidade com CVSS 9.8 pode estar em um servidor isolado, sem acesso externo, enquanto outra com CVSS 5.6 pode afetar um sistema crítico com integrações sensíveis.

Percebe a diferença?

Isso significa que, ao classificar e priorizar as vulnerabilidades, é necessário considerar todo o contexto do ambiente.

Por que corrigir tudo é ineficiente e perigoso

Quando você tenta corrigir tudo, algumas consequências irão aparecer:

- Você gasta muito com recursos (tempo, dinheiro, produtividade da equipe)

- Realizar atualizações de forma apressada pode causar instabilidade na operação

- Você perde o foco das vulnerabilidades realmente graves, deixando o ativo exposto por mais tempo e abrindo espaço para ataques de maior impacto

Para a gestão de vulnerabilidades, o conceito de Risk-Based Vulnerability Management é interessante, uma vez que leva em consideração todo o contexto do negócio e da vulnerabilidade para a priorização.

Fatores para priorizar vulnerabilidade

A pontuação do CVSS é relevante, porém não deve ser o único fator considerado na classificação de vulnerabilidades.

Você deve analisar também:

- Impacto no negócio: são mais graves as vulnerabilidades que afetam ativos que lidam com dados sensíveis ou operações críticas.

- Facilidade de exploração: as chances da ameaça ser atacada são maiores caso exista exploit público ou se há automação do ataque.

- Exposição externa: as vulnerabilidades expostas na internet ou em redes de parceiros também representam maior risco.

- Valor dos ativos envolvidos: avalie qual o tamanho do prejuízo que essa falha pode gerar. Quanto maior o prejuízo, mais grave a vulnerabilidade.

Ferramentas como o EPSS (Exploit Prediction Scoring System) permitem uma abordagem mais eficiente.

Boas práticas para priorização de vulnerabilidades

Para priorizar suas vulnerabilidades da melhor forma, algumas práticas são recomendadas.

- Reúna tudo que foi encontrado em um só lugar, promovendo uma visão unificada para o time

- Adote modelos que analisam riscos baseado em contexto, combinando a criticidade técnica com o valor do ativo afetado

- Alinhe a estratégia de segurança e os objetivos do negócio

- Utilize ferramentas de Inteligência de Ameaças

Lembre-se: a mitigação deve ser direcionada para o que realmente importa.

FAQ: Perguntas Frequentes sobre Priorização de Vulnerabilidade

- É seguro deixar vulnerabilidades sem correção?

Não há problema em não corrigir determinadas vulnerabilidades, desde que elas sejam de baixo impacto ou baixa probabilidade de exploração.

- Como convencer a diretoria de que nem tudo precisa ser corrigido?

Você pode mostrar o impacto financeiro e operacional de erros na priorização de vulnerabilidades.

- Vale a pena corrigir falhas com CVSS alto, mas sem impacto real?

Depende.

O CVSS é uma métrica genérica. Uma falha com CVSS 9.0 pode não ter nenhuma relevância se estiver em um ambiente isolado, sem dados sensíveis e sem acesso externo.

Sempre analise o contexto.

- O que fazer com vulnerabilidades repetitivas ou reincidentes?

Elas são sinal de que há um problema maior.

Ao invés de corrigi-las pontualmente, pense em ações de root cause.

- A automação pode ajudar na priorização?

Pode, sim.

Ferramentas com machine learning e análise de comportamento ajudam a filtrar o que realmente importa.

Mas é fundamental que a decisão final passe pela avaliação de um ser humano.

Dessa forma, percebemos que corrigir tudo não é uma estratégia eficiente.

É fundamental priorizar as vulnerabilidades com inteligência e foco no contexto.

Há mais de quatro anos, a Vantico empresas a identificar, entender e agir com base no que realmente importa para sua segurança.

Clique aqui para conhecer a Vantico.

Siga a Vantico nas redes sociais e fique informado sobre cibersegurança, tecnologia e insights.