O que é OSINT?

OSINT significa Open-Source Intelligence, ou Inteligência de Código Aberto em português.

Ele representa a coleta, triagem e análise de informações públicas, como aquelas disponíveis em mecanismos de buscas, sites, redes sociais, registros públicos, repositórios, etc. O objetivo disso é usar esses dados para avaliar ameaças, tomar decisões ou analisar questões de segurança.

Em ambientes de segurança, OSINT ajuda a mapear exposição digital, identificar superfícies de ataque e antecipar vetores de ameaça.

Porém, ele também pode ser usado por hackers e agentes mal-intencionados.

Como funciona o OSINT?

O fluxo operacional do OSINT, quando usado em corporações, geralmente envolve as seguintes etapas:

- Definição do objetivo: qual hipótese ou pergunta precisa resposta. Por exempo: “quem está expondo credenciais?” ou “quais domínios relacionados à empresa estão mal configurados?”.

- Coleta: momento de fazer o uso de buscadores, APIs públicas, redes sociais, registros WHOIS, repositórios de código e fontes de inteligência comercial.

- Enriquecimento e correlação: cruzar dados, como e-mail, contas, domínios, infraestrutura, etc., para construir perfil e contexto.

- Validação: checar os dados, como a origem e confiabilidade, para evitar falsos-positivos e manipulação.

- Análise e execução: classificar os achados conforme risco e impacto, priorizar ações e alimentar playbooks.

OSINT para hackers x OSINT para cibersegurança

Como mencionamos, o OSINT pode ser na segurança cibernética com o objetivo de:

- Mapear e reduzir exposição pública

- Priorizar correções

- Alimentar threat intelligence

- Apoiar investigações internas

Quando utilizada com esse objetivo, é importante focar na validade das fontes e na governança dos dados coletados para que a inteligência seja confiável e auditável.

Mas o OSINT também pode ser usado por atacantes para:

- Identificar vetores fáceis de explorar (e-mails, serviços expostos, credenciais vazadas, supply-chain frágil)

- Preparar ataques (phishing, credential stuffing, recon)

Essas fontes são interessantes e muito utilizadas, pois trazem velocidade e escala para os hackers e seus ataques.

Ambas as abordagens usam as mesmas fontes. A diferença está nos objetivos, métodos e questões éticas e legais.

Por isso, é fundamental que times defensivos devem documentar procedimentos, manter logs de coleta e operar conforme políticas de privacidade e compliance.

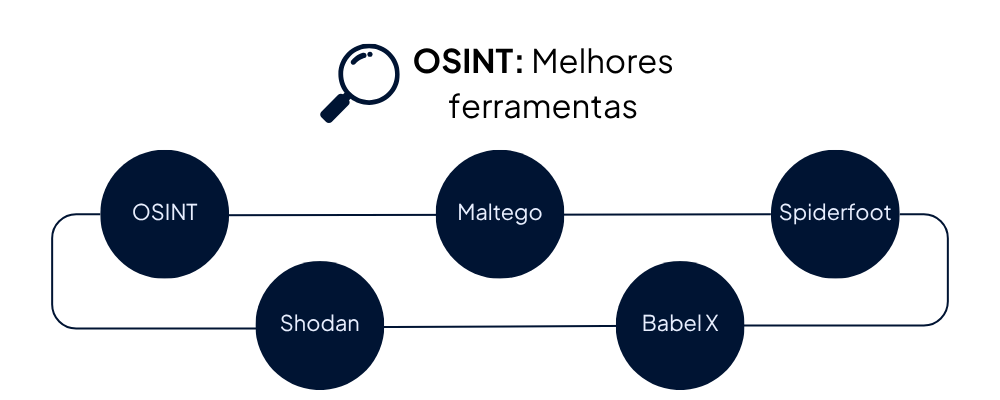

Ferramentas usadas no OSINT

A seleção de ferramentas define velocidade e qualidade da investigação. Por isso, separamos algumas ferramentas que ajudam a gerenciar e eautomatizar esse tipo de tarefa. Algumas, inclusive, usam inteligência artificial e aprendizado de máquina para classificar a relevância dos dados.

- OSINT: diretório próprio da OSINT que lista fontes gratuitas.

- Maltego: plataforma que usa a mineração de dados para encontrar e analisar dados, traçar perfis, conectar dados, entre outros.

- Spiderfoot: repositório que integra diferentes fontes de dados para disponibilizar informações disponíveis publicamente.

- Shodan: um mecanismo de buscas para dispositivos conectados à internet.

- Babel X: uma ferramenta que busca dados globais em toda a internet, inclusive a dark web, em centenas de idiomas.

Quais são os benefícios de usar

OSINT traz vantagens claras quando aplicado de forma correta. Algumas delas são:

- Visibilidade de exposição: descobrir serviços, domínios e credenciais expostas antes dos atacantes.

- Priorização de riscos: transformar dados públicos em sinais que alimentam sua matriz de priorização.

- Threat intelligence complementar: combinar feeds públicos com fontes pagas aumenta a cobertura e confiança nas decisões.

- Suporte a investigações e resposta a incidentes: pistas úteis para triagem inicial e enriquecimento de evidências.

- Due diligence: checar fornecedores, alvos de M&A e parceiros quanto a exposições e histórico de incidentes.

Ou seja, OSINT é uma solução eficiente, que traz grande visibilidade por um custo baixíssimo. Considere implementá-la, principalmente para adiantar-se aos criminosos que podem encontrar dados públicos sobre a sua organização.

FAQ: Perguntas frequentes sobre OSINT

1. OSINT é legal?

Sim, desde que a coleta use somente fontes públicas e seja realizada dentro dos limites legais e de privacidade locais.

2. OSINT substitui o Threat Intelligence feito por um especialista?

Não substitui totalmente. Isso porque o OSINT oferece cobertura ampla e gratuita, mas o Threat Intelligence feito por um especialista traz contexto, validação e cobertura mais profundas. A combinação costuma ser a melhor prática.

3. Quais são as melhores ferramentas para OSINT?

Recomendamos o framework da própria OSINT, o Shodan e Babel X.

4. Como reduzir a exposição pública da empresa?

Para reduzir a exposição pública da empresa, o ideal é conversar com um especialista em segurança.

Porém, algumas outras ações que você pode adotar são: fazer um inventário de ativos públicos, hardening de serviços expostos, políticas de gestão de segredos, proteção contra indexação e monitoramento contínuo com resposta rápida a achados.

5. Qual o principal risco do uso indevido de OSINT?

Os riscos costumam ser legais e éticos, além de falhas analíticas (falsos positivos/negativos). A coleta mal documentada pode expor a organização a reclamações de privacidade ou uso indevido de dados.