O pentest é um método amplamente requisitado para empresas que precisam ter uma estratégia fortificada. Entretanto, ao buscar por opções mais simplificadas como scans não estruturados, as empresas podem estar colocando em risco tanto a segurança de dados internos quanto dados de cliente. Entenda porque escolher um pentest confiável é a chave para a estratégia de segurança cibernética.

Relembrando: o que é um pentest?

O pentest é uma prática de segurança cibernética que simula ataques reais a sistemas, redes ou aplicações com o objetivo de identificar vulnerabilidades e falhas de segurança.

Os resultados do pentest ajudam as empresas a entenderem suas vulnerabilidades, permitindo que tomem medidas corretivas e preventivas para proteger dados sensíveis e mitigar riscos de ataques cibernéticos. Além de fortalecer a segurança, os pentests também auxiliam na conformidade com regulamentações e normas de segurança.

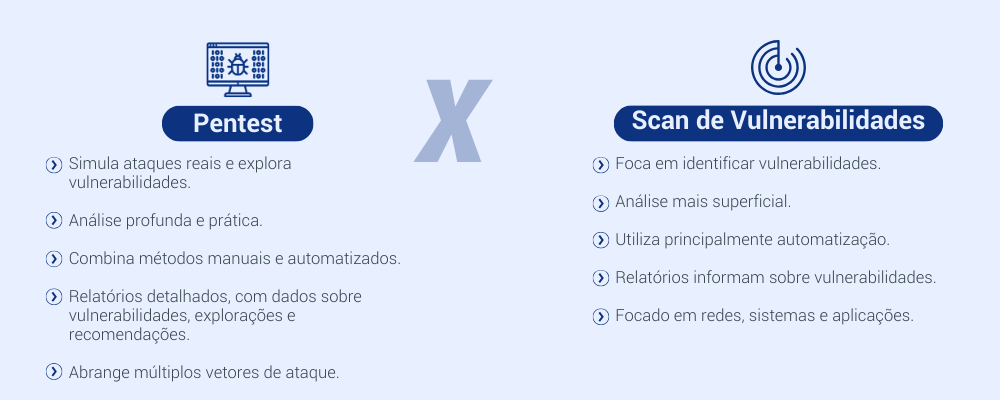

Pentest e o Scan de Vulnerabilidade

Um scan de vulnerabilidade é uma ferramenta ou processo que identifica e classifica fraquezas em sistemas, redes ou aplicações. Ele automatiza a detecção de vulnerabilidades conhecidas, como falhas de configuração, softwares desatualizados e exposições a ameaças.Os scans são realizados por ferramentas especializadas que comparam os ativos analisados a um banco de dados de vulnerabilidades conhecidas.

Scan de vulnerabilidade e pentest são frequentemente confundidos, mas têm propósitos distintos. O primeiro se concentra em identificar potenciais vulnerabilidades em sistemas, enquanto o segundo tenta explorar essas vulnerabilidades, entender sua origem e definir estratégias de contra-ataque ou remediação.

Apesar de parecerem contrapostas, ambas as práticas quando usadas de forma complementar se tornam um potencial de proteção de dados.

Tipos de Pentest

O pentest pode adotar diferentes abordagens, como Black Box (sem conhecimento prévio da infraestrutura), White Box (com acesso total a informações internas) e Grey Box (com conhecimento limitado). Confira dados mais completos de cada método:

Black Box

O pentest Black Box é caracterizado pela ausência de conhecimento prévio sobre a infraestrutura ou os sistemas alvos. Neste modelo, os especialistas atuam como hackers externos, utilizando técnicas específicas para descobrir vulnerabilidades. Essa abordagem simula ataques reais, proporcionando uma perspectiva valiosa sobre como um hacker poderia explorar vulnerabilidades.

White Box

Em contraste, o pentest White Box é realizado com pleno acesso à infraestrutura, incluindo código-fonte, diagramas de arquitetura e outros dados relevantes. Essa abordagem permite uma análise detalhada e completa da segurança do sistema, uma vez que os especialistas podem identificar vulnerabilidades que não seriam facilmente detectáveis sem esse conhecimento.

Gray Box

Por último, o pentest Grey Box combina elementos das duas abordagens anteriores. Aqui, o especialista tem algum conhecimento do sistema, mas não tão extenso quanto no White Box. Essa abordagem permite simular ataques em condições mais realistas, aproximando-se da situação de um hacker que possui informações limitadas. O Grey Box oferece um equilíbrio entre a análise detalhada e a simulação de ataques, tornando-se uma escolha popular para muitas organizações.

Por que escolher o pentest?

Optar por um pentest em vez de outros métodos de avaliação de segurança, como scans de vulnerabilidades ou auditorias de conformidade, oferece vantagens como:

- Simulação de ataques reais: o pentest vai além da simples identificação de vulnerabilidades; ele simula ataques reais, permitindo que as organizações compreendam como um invasor pode explorar falhas em seus sistemas.

- Identificação de vulnerabilidades ocultas: enquanto scans automatizados podem detectar problemas conhecidos, um pentest pode descobrir vulnerabilidades menos evidentes, como falhas de lógica e configuração inadequada.

- Avaliação do impacto real: os pentests fornecem insights sobre o impacto potencial das vulnerabilidades identificadas, ajudando as empresas a priorizar a remediação com base no risco real.

- Recomendações práticas: além de identificar falhas, os pentests oferecem recomendações específicas e estratégias para mitigar riscos, ajudando as organizações a fortalecer sua segurança.

- Treinamento e conscientização: os pentests podem ser uma oportunidade para treinar a equipe de segurança e aumentar a conscientização sobre ameaças, melhorando a preparação para incidentes futuros.

- Conformidade regulamentar: muitas normas e regulamentações de segurança exigem testes de penetração como parte da avaliação de riscos, tornando-os essenciais para manter a conformidade.

Como escolher o pentest da sua empresa?

Para escolher o fornecedor de pentest ideal, busque uma empresa com histórico comprovado e experiência em setores semelhantes. Prefira especialistas em segurança cibernética e defina claramente o escopo do projeto.

A Vantico trabalha com um pentest voltado para diversos escopos e tipos de empresa, adequados para atender a necessidade de cada um dos ativos críticos. O nosso foco é entregar testes até 50% mais rápidos e 30% mais econômicos, comparados com os modelos tradicionais.

Clique aqui para conhecer como funciona o Pentest as a Service da Vantico.

Siga-nos nas redes sociais para acompanhar nossos conteúdos.