O pentest é uma prática essencial na segurança da informação que envolve a simulação de um ataque cibernético controlado a sistemas, redes ou aplicativos para identificar vulnerabilidades que poderiam ser exploradas por hackers mal-intencionados.

Por mais que seja uma das estratégias mais eficazes para garantir que a empresa esteja protegida contra diversas ameaças internas e externas, existem diversos pontos que compõem um pentest, desde frequência, tipo e até mesmo valores.

O que é Pentest?

O Pentest é um procedimento controlado e autorizado de exploração de vulnerabilidades em sistemas de TI, redes, aplicativos ou qualquer infraestrutura digital. O objetivo principal é simular ataques reais e tentar explorar falhas de segurança para entender como um invasor poderia comprometer os sistemas da empresa.

A realização de um pentest envolve diversos processos, como a coleta de informações sobre o alvo, análise de vulnerabilidades, exploração de falhas e a geração de relatórios detalhados que servem como base para a correção das vulnerabilidades encontradas. Em essência, o pentest visa identificar e corrigir vulnerabilidades antes que um atacante real possa explorá-las.

Quais tipos de pentest existem?

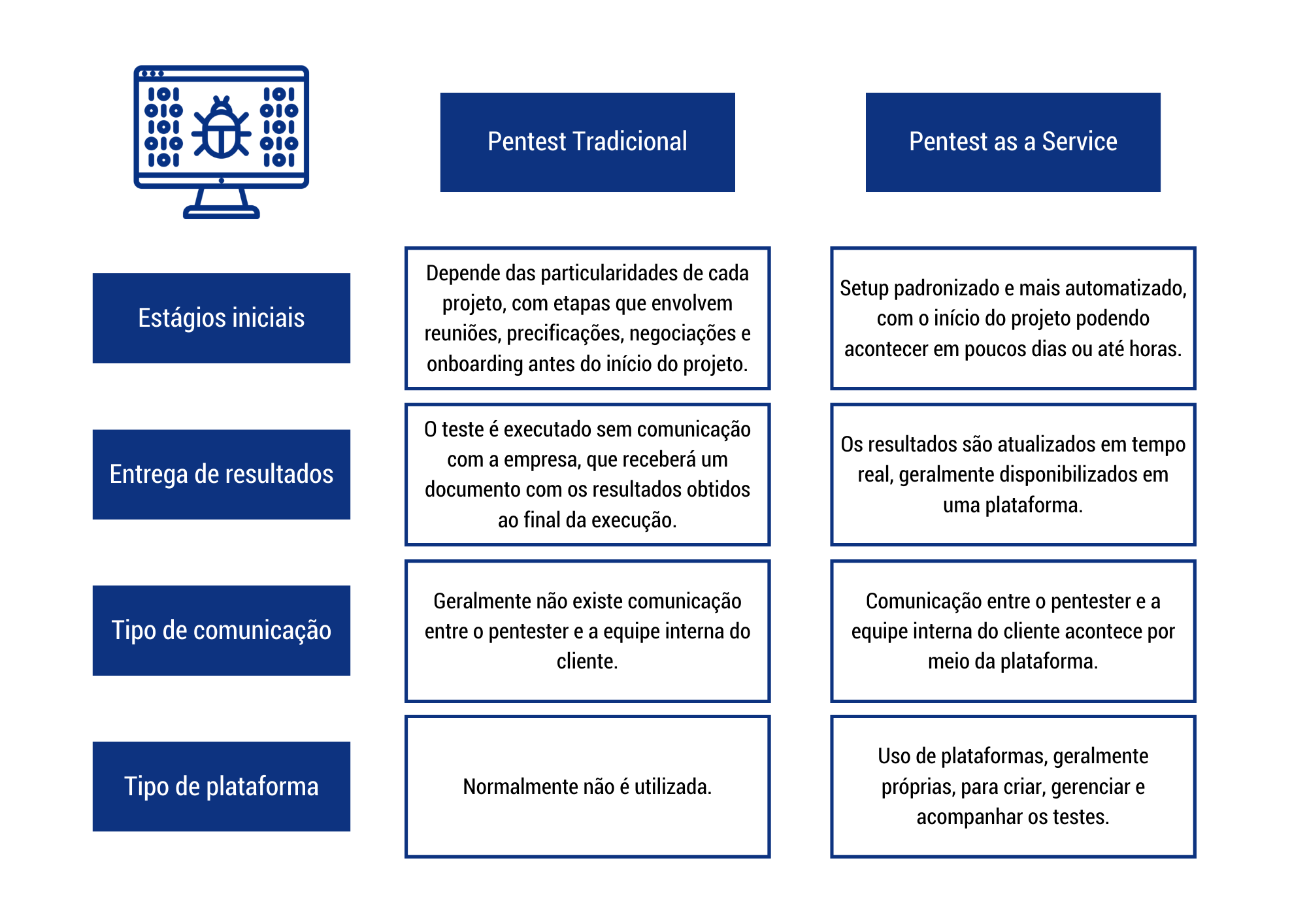

Entre as opções disponíveis, o Pentest tradicional e o Pentest as a Service (PTaaS) se destacam. O pentest tradicional é realizado em períodos definidos e com escopo fixo, geralmente após grandes atualizações ou para atender a requisitos regulatórios. Ele permite uma análise profunda, mas sua periodicidade limitada deixa brechas entre os testes, o que pode comprometer a segurança em ambientes dinâmicos.

Já o PTaaS é uma evolução do modelo tradicional, oferecendo uma abordagem contínua e sob demanda. Nesse modelo, as empresas podem monitorar e testar seus sistemas de forma recorrente, garantindo que vulnerabilidades sejam identificadas em tempo real, independentemente de atualizações ou mudanças estruturais. O Pentest as a Service proporciona uma resposta ágil e eficaz, com a flexibilidade de adaptar o escopo conforme necessário.

Frequência de aplicação de Pentest

A frequência com que uma empresa deve realizar um pentest depende de vários fatores, incluindo a natureza do negócio, os requisitos de conformidade regulatória e a dinâmica do ambiente de TI. No entanto, uma boa prática de segurança exige a realização de testes regulares e não apenas em momentos de crise.Além disso, existem alguns fatores que podem indicar a necessidade de uma nova aplicação do pentest nos ativos da empresa, como:

Mudanças no sistema: atualizações significativas no sistema, novos aplicativos ou mudanças na arquitetura de TI tornam essencial a aplicação do pentest para evitar que novas vulnerabilidades surjam.

Exigências regulatórias: empresas que operam em setores altamente regulamentados, como finanças e saúde, podem ser obrigadas a realizar o pentest com frequência específica, como anualmente ou semestralmente.

Tratamento de dados sensíveis: negócios que lidam com dados sensíveis, como informações financeiras ou de saúde, devem realizar pentests com maior frequência para garantir a proteção contra ataques cibernéticos.

Ameaças e atividades cibernéticas: novidades no setor em que a empresa está inserida podem ser um indicativo de necessidade de pentest, a fim de reforçar a segurança e evitar brechas que podem surgir com os novos padrões da área.

Valores para aplicação do pentest

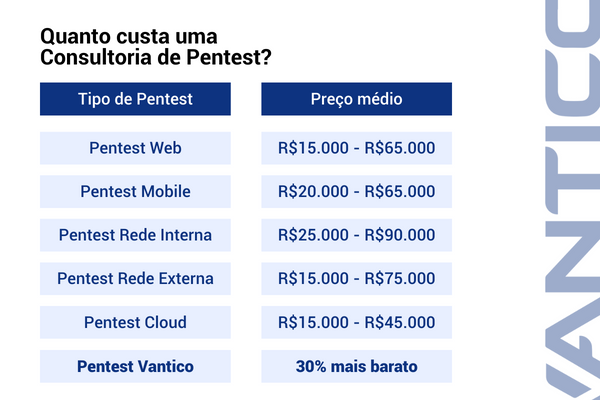

O custo de um pentest pode variar significativamente dependendo de diversos fatores. Em geral, o preço está relacionado à complexidade e ao escopo do teste, além da reputação e experiência do fornecedor. A primeira variável que influencia o custo é o escopo do teste. Se o pentest abranger apenas uma aplicação específica ou toda a infraestrutura de TI da empresa, o valor será ajustado de acordo.

Testes mais amplos, que incluem redes, sistemas operacionais, aplicativos e até engenharia social, tendem a ser mais caros, pois exigem mais tempo e recursos.

A complexidade e o tamanho da infraestrutura também têm grande impacto nos custos. Empresas com redes maiores, mais dispositivos e sistemas complexos demandam mais tempo e uma abordagem mais detalhada para realizar o pentest, o que pode aumentar o preço. O nível de profundidade do teste é outro aspecto importante.

Pentests mais profundos, que buscam vulnerabilidades mais difíceis de detectar, exigem mais horas de trabalho, expertise e uma análise minuciosa, o que implica em um custo mais elevado.

Outro fator que afeta o preço é o tipo de teste realizado. A escolha entre diferentes tipos de pentest, como exploratório, automatizado ou de rede, pode influenciar o valor. Testes manuais, por exemplo, geralmente são mais caros do que os automatizados, pois exigem mais tempo e especialistas qualificados.

No entanto, ao considerar o custo, é essencial não tomar a decisão apenas com base nesse fator. A reputação e a qualidade do serviço do fornecedor devem ser prioritárias. O ideal é escolher um fornecedor de pentest que ofereça um serviço completo e de alta qualidade, garantindo que as vulnerabilidades sejam identificadas e corrigidas de forma eficaz.

Tipos de Pentest

Além de se dividirem em pentest tradicionais e pentest as a service, estes testes também podem ser classificados com o tipo de objetivo, escopo e abordagem adotada pela empresa ou equipe fornecedora. Os principais tipos são:

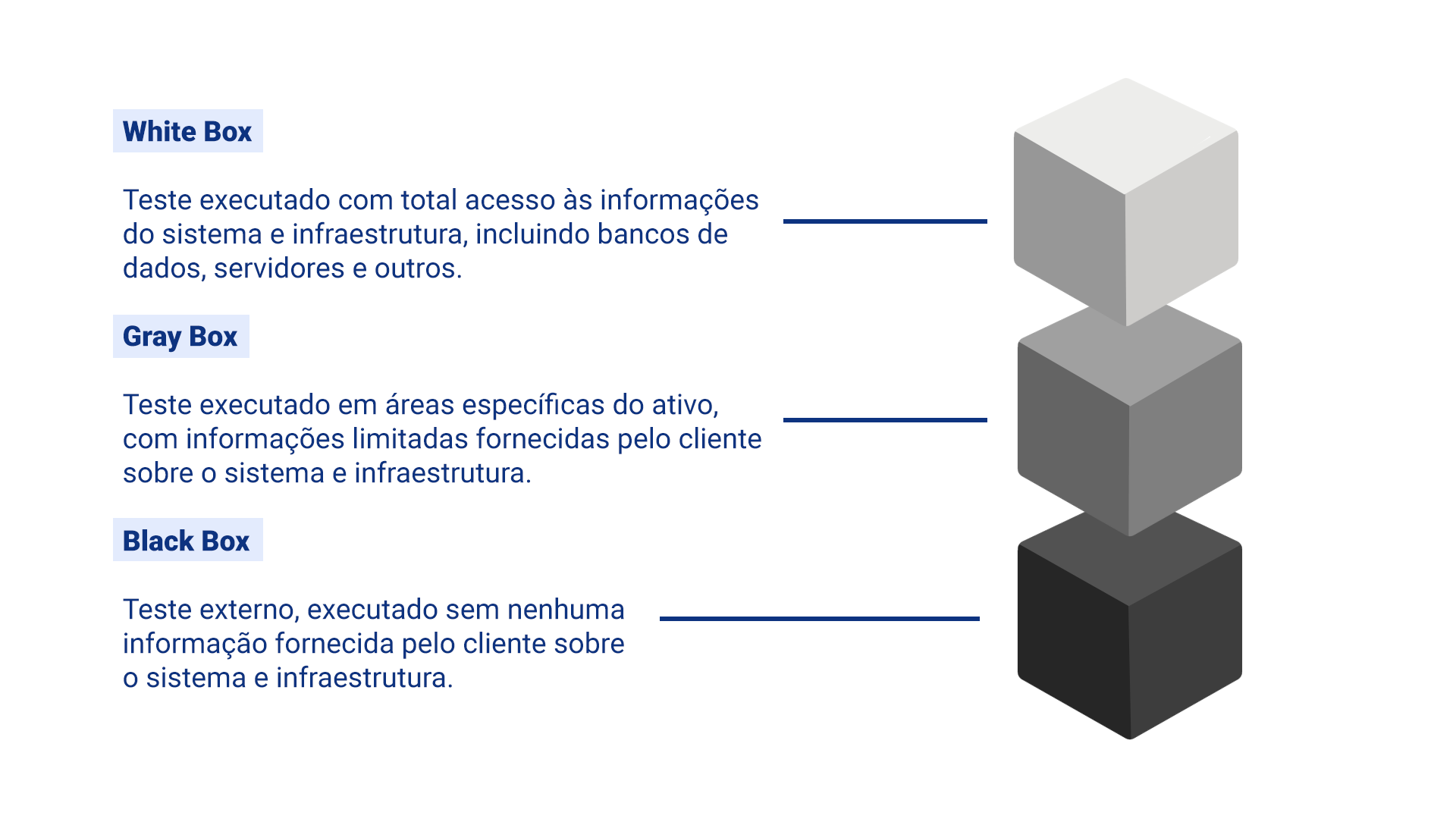

- Pentest Black Box: neste tipo de pentest, os profissionais de segurança não têm nenhuma informação prévia sobre o sistema ou rede. Eles começam do zero, como um atacante externo faria, tentando explorar vulnerabilidades sem conhecimento prévio.

- Pentest White Box: ao contrário do pentest black box, o especialista tem acesso completo a informações sobre o sistema, como código-fonte, credenciais e a arquitetura de rede. Este tipo de pentest é mais focado em encontrar falhas de segurança em áreas específicas do sistema.

- Pentest Grey Box: o pentest grey box oferece um equilíbrio entre os dois tipos anteriores. O especialista tem informações selecionadas sobre o sistema (geralmente credenciais de baixo nível ou uma visão parcial da infraestrutura) e, a partir daí, tenta explorar as vulnerabilidades.

- Pentest de Engenharia Social: este tipo de pentest foca na manipulação de pessoas dentro da empresa para obter acesso a sistemas ou informações sensíveis. Os atacantes podem usar técnicas como phishing, pretexting ou baiting para enganar os colaboradores da empresa.

- Pentest de Red Teaming: é uma simulação de ataque cibernético mais abrangente e realista. O Red Team não apenas realiza o pentest, mas tenta se infiltrar na empresa como um hacker real, utilizando qualquer vetor de ataque possível, incluindo engenharia social, exploração de vulnerabilidades e ataques físicos.

Fases do Pentest

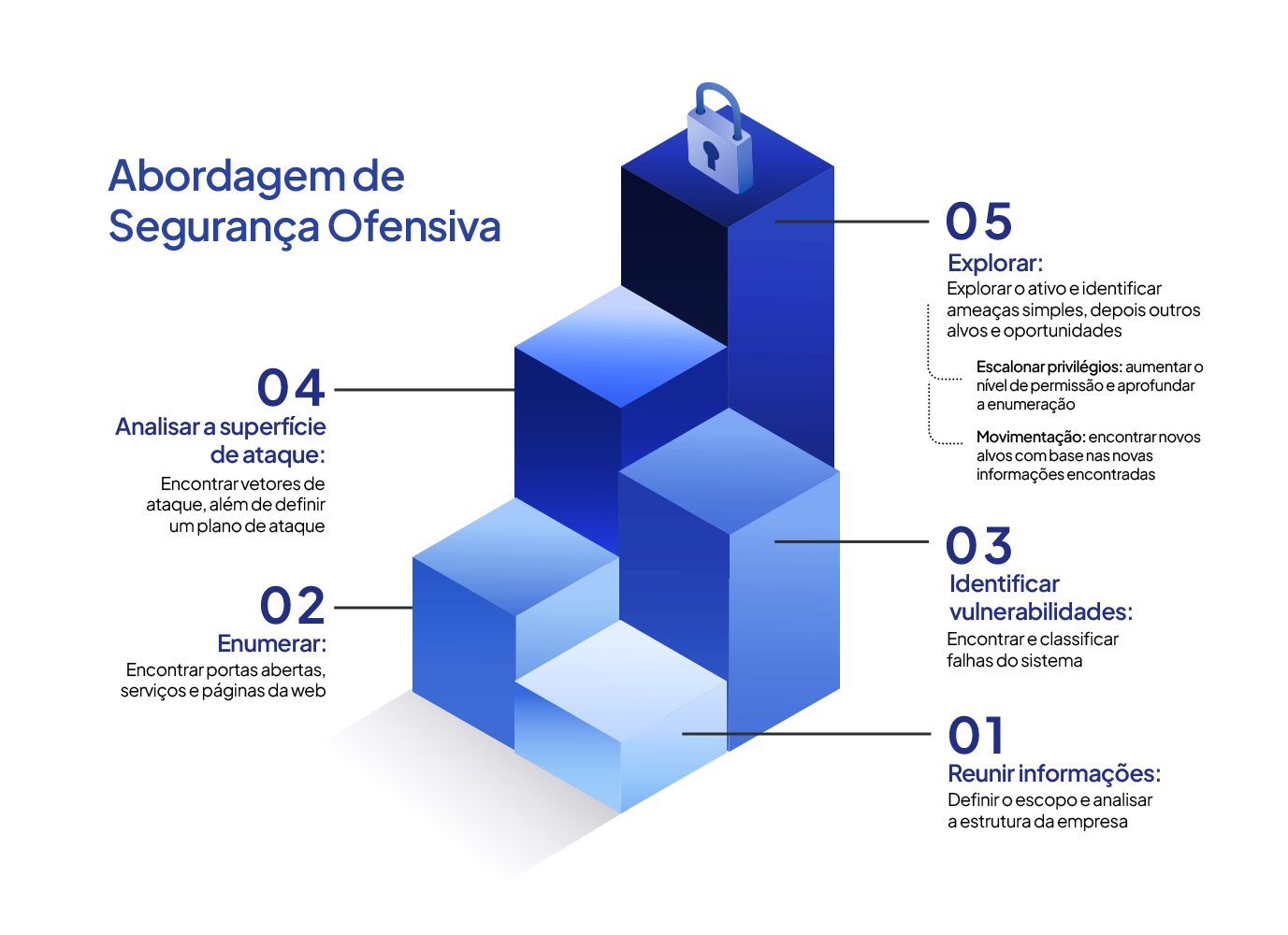

O processo de pentest pode ser dividido em várias fases, cada uma com objetivos específicos. Abaixo estão as fases típicas de um pentest:

- Planejamento e Reconhecimento: durante essa fase inicial, o especialista coleta informações sobre o alvo, como o escopo, os sistemas envolvidos e as tecnologias em uso. Também é feita uma análise preliminar de possíveis vulnerabilidades.

- Varredura e Análise de Vulnerabilidades: o especialista em pentest realiza uma análise detalhada da rede, sistemas e aplicativos, usando ferramentas automatizadas e testes manuais para identificar falhas de segurança.

- Exploitação/Exploração: após identificar vulnerabilidades, agora é preciso tentar explorá-las para ver até onde pode chegar no sistema, simulando um ataque real. O objetivo é entender o impacto potencial de uma falha de segurança.

- Pós-Exploit: A fase de pós-exploração é onde são determinados valores da exploração bem-sucedida, procurando explorar mais a fundo ou manter o acesso no sistema comprometido.

- Relatório e Remediação: ao final do pentest, um relatório detalhado é gerado, descrevendo as vulnerabilidades encontradas, os riscos associados e as recomendações para mitigação. A remediação envolve corrigir as falhas de segurança e garantir que os sistemas estejam mais protegidos.

Como Escolher o Fornecedor de Pentest

O fornecedor ideal deve ser uma empresa com boa reputação no mercado, comprovada experiência na realização de pentests e com um histórico de sucesso. Além disso, é fundamental verificar as certificações e qualificações dos profissionais, como o CEH (Certified Ethical Hacker) ou o OSCP (Offensive Security Certified Professional), que são indicadores de experiência prática em pentests.

Outro ponto importante é a capacidade do fornecedor de oferecer uma abordagem personalizada, adaptada às necessidades específicas da empresa, levando em consideração as particularidades da infraestrutura e dos sistemas utilizados. O fornecedor deve fornecer relatórios claros e detalhados, com recomendações práticas para corrigir as vulnerabilidades identificadas, permitindo ações corretivas rápidas e eficazes para fortalecer a segurança.

Principais benefícios do pentest

O pentest quando aplicado corretamente, de forma regular e através de fornecedores confiáveis, oferece benefícios importantes para as empresas. Um dos principais benefícios é a identificação de vulnerabilidades, já que o pentest ajuda a detectar falhas de segurança que podem ser exploradas por atacantes, permitindo que as empresas corrijam essas brechas antes que causem danos.

Além disso, ele contribui para o aumento da conformidade regulatória. Empresas em setores regulamentados podem usar os testes como uma ferramenta para garantir que atendem aos requisitos legais e de segurança da informação.

Outro benefício significativo é a redução dos riscos de segurança. Ao corrigir as falhas descobertas durante o pentest, a empresa consegue minimizar as chances de sofrer ataques ou comprometimento de dados. A diminuição de riscos também está atrelada diretamente à reputação da empresa, afinal, ao não comprometer dados sensíveis, cria-se um entorno de confiança e respeito para com o negócio.

O próximo passo: encontrar o pentest da sua empresa!

Conforme analisado, um dos passos mais importantes na hora de escolher o pentest é saber do fornecedor: suas certificações, reputação e trabalhos feitos. Um fornecedor confiável precisa entregar resultados, soluções, relatórios e todo suporte na área necessária. Podem-se elencar três pontos essenciais para avaliar qual fornecedor irá suprir a demanda:

- Comunicação ágil

- Resultados em tempo real

- Escopo flexível

A Vantico se propõe a entregar testes que se adequem ao cenário de ameaças que a sua empresa enfrenta. Um teste 50% mais rápido, 30% mais econômico e 100% moldado ao seu negócio.

Clique aqui para conhecer como funciona o Pentest as a Service da Vantico.

Siga-nos nas redes sociais para acompanhar nossos conteúdos.