Empresas de todos os portes têm se tornado alvos potenciais de ataques cibernéticos, o que tem difundido cada vez mais os testes de vulnerabilidade — especialmente através do pentest —, destacando-se como uma das principais estratégias de proteção para manter a infraestrutura de TI segura e preparada para enfrentar ameaças.

É preciso avaliar os tipos de testes de vulnerabilidades e adequá-los de modo que contribuam efetivamente na estratégia de segurança da empresa.

O que são Testes de Vulnerabilidades?

Os testes de vulnerabilidades são processos estruturados que visam identificar falhas de segurança nos sistemas, redes e aplicações de uma empresa.

O objetivo é mapear brechas que possam ser exploradas por cibercriminosos e corrigi-las antes que causem prejuízos na proteção de dados, financeiros e na reputação da empresa.

Esses testes são fundamentais para garantir a segurança da informação, protegendo dados sensíveis e a continuidade dos negócios. Afinal, falhas em softwares, configurações incorretas e práticas desatualizadas podem abrir portas para invasões, sequestros de dados e vazamentos.

Como são feitos os Testes de Vulnerabilidades?

O pentest é uma técnica avançada de testes de vulnerabilidade. Este tipo de abordagem simula um ataque real a fim de identificar quais vulnerabilidades podem, de fato, ser exploradas por hackers.

Em outras palavras, é como contratar um “invasor” para atacar sua empresa antes que um mal-intencionado o faça. Com essa abordagem, fica mais fácil ter uma abordagem precisa de quais brechas precisam ser trabalhadas.

Ao contrário de uma simples varredura automatizada, o pentest utiliza metodologias mais sofisticadas, análise manual e inteligência técnica para explorar brechas mais profundas, muitas vezes imperceptíveis em testes convencionais.

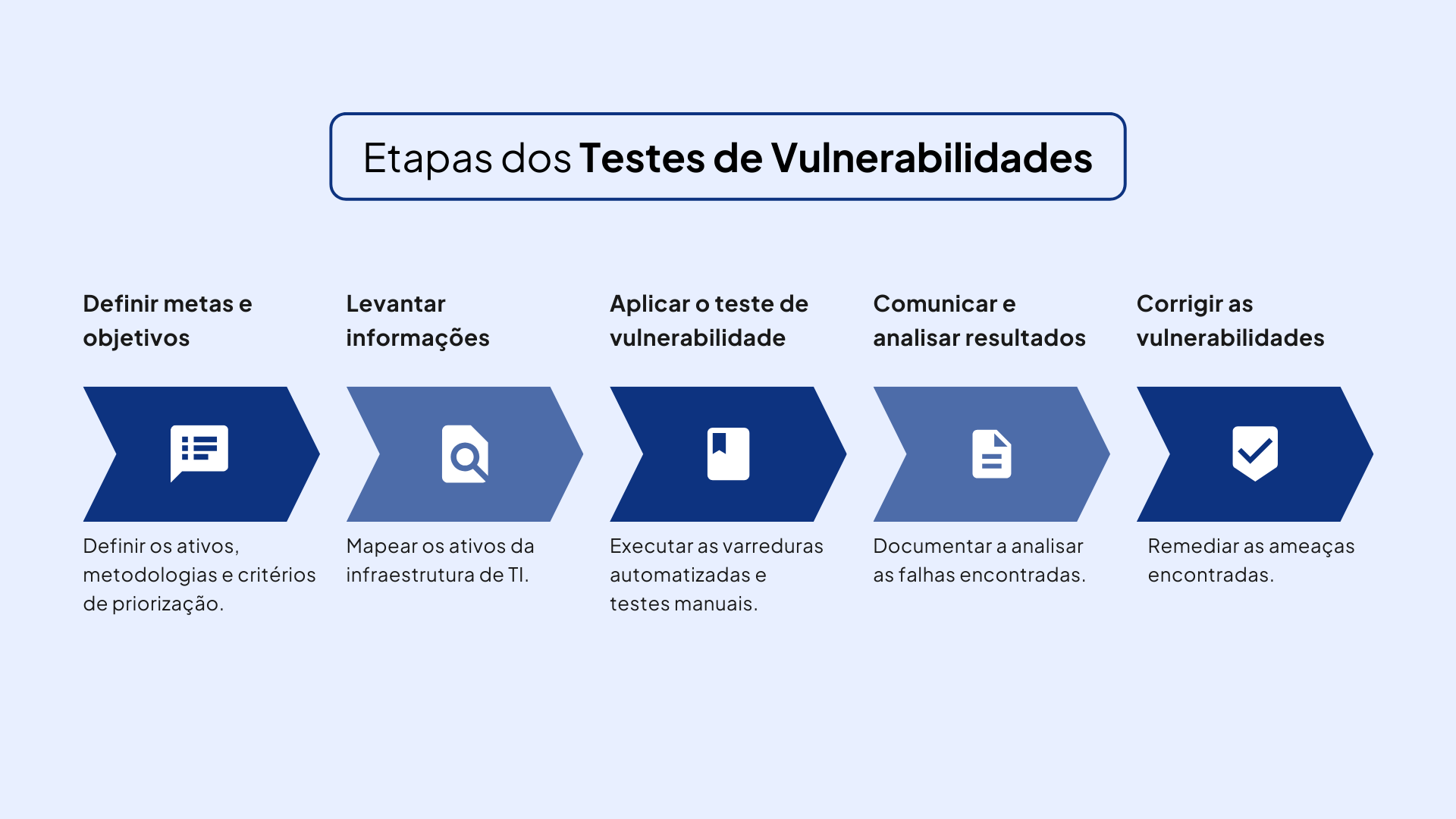

Etapas dos Testes de Vulnerabilidades

Para garantir eficiência, os testes de vulnerabilidade seguem uma sequência de etapas bem definidas a fim de criar um “roteiro” sobre de onde as brechas surgem, o que elas podem afetar e qual a solução ideal.

- Definição de metas e objetivos:

Antes de tudo, a equipe responsável da empresa junto aos especialistas do teste precisam definir claramente o que espera alcançar com o teste. Isso inclui:

- Quais sistemas ou ativos serão avaliados.

- Quais metodologias e ferramentas serão utilizadas.

- Quais os critérios de priorização.

O foco inicial deve ser nos ativos mais críticos para a operação da empresa.

- Levantamento de informações

Com os objetivos em mãos, o próximo passo é mapear todos os ativos da infraestrutura de TI, como:

- Aplicativos.

- Servidores

- Dispositivos de rede.

Esse inventário é essencial para identificar quais elementos apresentam maior risco e devem ser analisados com prioridade.

- Aplicação do teste de vulnerabilidade

Nesta fase, são executadas varreduras automatizadas e testes manuais, dependendo da abordagem escolhida (como o pentest). O teste busca identificar falhas como:

- Portas abertas.

- Versões de software desatualizadas.

- Configurações inseguras.

- Scripts maliciosos (como XSS).

- Usuários e senhas padrão.

A análise pode durar de alguns minutos a horas, conforme a complexidade da infraestrutura.

- Comunicação e análise dos resultados

Após a identificação das vulnerabilidades, é necessário documentar todas as falhas encontradas. Essa documentação deve incluir:

- Gravidade de cada falha.

- Riscos associados.

- Sugestões de correção.

A análise permite priorizar correções e estruturar um plano de ação eficiente.

- Correção das vulnerabilidades

Corrigir as vulnerabilidades identificadas é, de fato, o passo mais decisivo para garantir que os testes de vulnerabilidade cumpram seu papel. E essa fase vai muito além de simples atualizações.

Ela exige um plano de ação técnico e estratégico, baseado na classificação de risco de cada falha. Com base nos relatórios do teste, as vulnerabilidades são classificadas segundo sua gravidade (baixa, média, alta ou crítica).

Esse ranking define a ordem das correções. Falhas críticas — que podem causar interrupções ou exposição de dados — devem ser corrigidas imediatamente. As ações de correção variam de acordo com a natureza da falha.

As mais comuns incluem:

Aplicação de patches de segurança: correções lançadas pelos fabricantes para fechar brechas conhecidas.

Atualizações de software: versões mais recentes de sistemas ou aplicativos geralmente vêm com vulnerabilidades já corrigidas.

Reconfigurações de sistemas e serviços: alteração de parâmetros inseguros, como permissões excessivas ou portas abertas desnecessariamente.

Eliminação de contas e credenciais padrão: usuários com acessos amplos e senhas previsíveis são alvos fáceis.

Após a aplicação das correções, é essencial realizar uma nova rodada de testes de vulnerabilidade. Essa revalidação garante que as falhas foram, de fato, sanadas — e que nenhuma nova vulnerabilidade foi introduzida no processo.

Fique atento: a correção não é um evento único. Vulnerabilidades são descobertas todos os dias, e novas atualizações podem introduzir falhas inesperadas. Por isso, os testes de vulnerabilidade devem ser incorporados à rotina de segurança da TI, com execuções regulares e acompanhamento contínuo.

Por que investir em Testes de Vulnerabilidades?

Investir em testes de vulnerabilidade é uma medida estratégica para proteger ativos valiosos, como dados corporativos e informações de clientes. Além disso, evita prejuízos financeiros, danos à reputação e possíveis penalidades por descumprimento de normas de segurança.

Empresas que adotam práticas de segurança proativa, como o pentest, demonstram compromisso com a proteção da informação e estão mais preparadas para lidar com os desafios do mundo digital.

Quer saber ainda mais sobre testes de vulnerabilidade, pentests e outras informações sobre segurança cibernética? Conheça a Vantico.

Siga a Vantico nas redes sociais e fique por dentro das novidades, insights, eventos e tudo sobre cibersegurança.