O ransomware já era um modelo conhecido por ser uma das ameaças cibernéticas mais danosas, evoluindo de ataques rudimentares para um modelo de negócio sofisticado conhecido como Ransomware as a Service (RaaS). Essa transformação alterou profundamente o cenário da cibersegurança, tornando ataques mais frequentes, acessíveis e difíceis de mitigar.

O que é Ransomware?

Ransomware é um tipo de malware que sequestra dados ou dispositivos, bloqueando o acesso até que um resgate seja pago. Surgiu nos anos 80, mas foi a partir de 2005 que ganhou mais notoriedade, com uma escalada de ataques até os dias de hoje. Inicialmente, os ataques apenas criptografavam ou bloqueavam o acesso aos dados, exigindo um pagamento para restaurar o acesso.

Com o tempo, os criminosos passaram a adotar táticas mais sofisticadas, como a exfiltração de dados, ameaçando divulgar informações sensíveis caso o resgate não fosse pago. Ransomware continua a ser uma das maiores ameaças cibernéticas, com impactos significativos, como perda de dados, danos à reputação e custos elevados de recuperação.

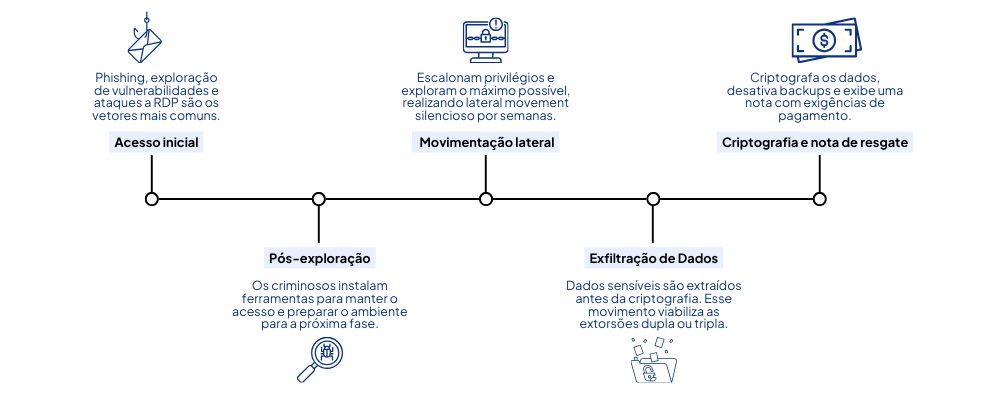

Estágios de um Ataque de Ransomware

Os ataques de ransomware seguem uma cadeia de eventos bem definida, permitindo aos invasores maximizar impacto e lucro. O ciclo geralmente se divide em cinco estágios:

- Acesso inicial: phishing, exploração de vulnerabilidades e ataques a RDP são os vetores mais comuns. O objetivo é obter uma porta de entrada sem levantar suspeitas.

- Pós-exploração: os criminosos instalam ferramentas como Remote Access Trojans (RATs) para manter o acesso e preparar o ambiente para a próxima fase.

- Movimentação lateral: os atacantes buscam escalar privilégios e explorar o máximo de sistemas e dados possível, muitas vezes realizando lateral movement silencioso por semanas.

- Exfiltração de Dados: dados sensíveis são extraídos antes da criptografia. Esse movimento viabiliza as chamadas extorsões dupla ou tripla.

- Criptografia e nota de resgate: o ransomware criptografa os dados, desativa backups e exibe uma nota com exigências de pagamento – normalmente em criptomoedas.

Tipos de Ransomware

Apesar de serem implementados através de estágios similares, os Ransomwares podem ser classificados de diversos modos, desde o ransomware criptográfico, que rouba e bloqueia o acesso a dados valiosos, até as versões mais destrutivas, como os wipers, que buscam apagar permanentemente os dados. A compreensão dessas variações é fundamental para ser possível criar estratégias eficazes de prevenção e resposta, garantindo a segurança dos dados e principalmente a continuidade das operações de empresas que tenham sido afetadas.

Ransomware criptográfico: este é o tipo mais comum de ransomware. Ele criptografa os arquivos da vítima, tornando-os inacessíveis até que o resgate seja pago. O criminoso fornece a chave de descriptografia apenas após o pagamento, geralmente feito em criptomoedas, devido ao anonimato oferecido. Esse tipo de ransomware é muito eficaz em empresas, onde dados importantes e confidenciais podem ser sequestrados, causando interrupção nos negócios.

Ransomware de bloqueio de tela: embora menos sofisticado do que o ransomware criptográfico, o ransomware de bloqueio de tela é eficaz na sua simplicidade. Ele bloqueia o dispositivo da vítima, impedindo o acesso ao sistema operacional. Em vez de criptografar arquivos, o ransomware exibe uma tela de bloqueio com uma mensagem de exigência de pagamento. Muitas vezes, os criminosos se passam por autoridades, como órgãos governamentais ou agências de segurança, ameaçando o usuário com acusações de atividades ilegais e exigindo um pagamento imediato para liberar o dispositivo.

Leakware ou Doxware: o leakware, também conhecido como doxware, é uma evolução do ransomware tradicional. Ele combina criptografia de arquivos com o roubo de dados sensíveis. Após exfiltrar as informações confidenciais, os criminosos ameaçam divulgar ou vender esses dados se a vítima não pagar o resgate. Este tipo de ransomware é particularmente prejudicial para empresas que lidam com dados pessoais de clientes, segredos comerciais ou informações financeiras.

Ransomware móvel: o ransomware móvel ataca dispositivos móveis como smartphones e tablets. Em vez de criptografar dados, a maioria dos ataques móveis usa o bloqueio de tela para impedir o uso normal do dispositivo. Esse tipo de ransomware geralmente é distribuído por meio de aplicativos maliciosos, downloads automáticos ou sites comprometidos. Como muitos dispositivos móveis fazem backup automático dos dados na nuvem, o impacto é geralmente menor do que em sistemas de desktop, mas o bloqueio do dispositivo pode causar problemas.

Wipers (Ransomware Destrutivo): os wipers representam um tipo de ransomware destrutivo, cujo objetivo não é o pagamento, mas sim a destruição total dos dados da vítima. Mesmo se o resgate for pago, os dados podem ser apagados permanentemente, deixando a vítima sem meios de recuperação. Este tipo de ataque é frequentemente associado a motivos políticos ou ideológicos, como no caso de ataques patrocinados por estados-nação.

Scareware: o scareware é um tipo de ransomware que explora o medo para induzir a vítima ao pagamento. Ele pode se passar por um aviso de uma agência de segurança pública ou um alerta falso sobre uma infecção de vírus no sistema. Em vez de criptografar dados ou bloquear o dispositivo, o scareware tenta assustar o usuário com a ameaça de que seu computador está comprometido e precisa de uma ação imediata, como a compra de um software de “segurança” falso. Embora muitas vezes não envolva criptografia, o scareware é perigoso porque pode ser um vetor para a instalação de outros malwares ou ransomware mais grave.

O que é Ransomware as a Service (RaaS)?

O Ransomware as a Service (RaaS) representa a profissionalização do ransomware. Nesse modelo, desenvolvedores criam kits prontos para ataques e os disponibilizam em plataformas clandestinas para afiliados, que compartilham os lucros com os autores. Essa estrutura diminui a barreira técnica de entrada no cibercrime, permitindo que qualquer indivíduo, mesmo sem habilidades avançadas, realize ataques complexos.

O Ransomware as a Service (RaaS) tornou os ataques mais acessíveis, com ferramentas prontas que simplificam o processo de ataque, tornando-o tão fácil quanto contratar um serviço. Além disso, os operadores de RaaS investem em pesquisa e desenvolvimento (P&D), criando ransomwares cada vez mais furtivos e eficazes.

O maior problema, porém, é que esses ataques são difíceis de rastrear. Com uma estrutura descentralizada e colaborativa, torna-se ainda mais complicado atribuir responsabilidade a quem disponibiliza esses ‘kits’ e quem deve ser responsabilizado legalmente.

Cases: ataques Ransomware as a Service

Os ataques recentes baseados no modelo Ransomware as a Service (RaaS) mostram a gravidade e o alcance dessa ameaça. Um dos casos mais marcantes foi o ataque à Colonial Pipeline, em 2021, executado pelo grupo DarkSide. Esse incidente interrompeu o fornecimento de combustível em grande parte da costa leste dos EUA e escancarou a vulnerabilidade de infraestruturas críticas.

Também em 2021, a gigante alimentícia JBS foi atacada pelo grupo REvil, que comprometeu seus sistemas e forçou o pagamento de um resgate de US$11 milhões para retomar as operações.

Outro ataque de grande escala ocorreu contra a empresa Kaseya, também atribuído ao grupo REvil. Explorando uma falha de dia zero em sua plataforma de gerenciamento remoto, os invasores conseguiram atingir milhares de empresas ao redor do mundo de forma indireta, afetando principalmente provedores de serviços gerenciados (MSPs). Já no setor público, o grupo Conti foi responsável por um ataque ao sistema de saúde da Irlanda (HSE), que levou à interrupção de serviços médicos e ao roubo de dados sensíveis de pacientes.

Esses exemplos revelam como o modelo Ransomware as a Service permite que afiliados, mesmo sem grande conhecimento técnico, executem ataques complexos com o suporte de grupos especializados.

Como se Proteger dos Ataques de Ransomware

Para os profissionais de TI, a defesa contra ransomware exige uma abordagem estratégica que combine boas práticas, tecnologia e planejamento. A educação contínua das equipes é essencial, com treinamentos periódicos voltados à identificação de e-mails de phishing e ao fortalecimento da cultura de segurança. A gestão de atualizações de software ajuda a manter os sistemas em dia com os patches de segurança mais recentes, o que reduz consideravelmente as superfícies de ataque exploráveis.

Além disso, a realização de backups regulares e robustos, preferencialmente armazenados em locais seguros e fora do alcance direto da rede principal, garante uma recuperação eficaz em caso de incidentes. Outro aspecto crucial é o monitoramento constante por meio de soluções como EDR ou XDR, que permitem detectar atividades suspeitas e responder rapidamente a movimentações laterais dentro da rede.

A adoção de políticas de acesso com base no princípio do menor privilégio ajuda a limitar os danos potenciais em caso de comprometimento de credenciais.

Por fim, é imprescindível a realização de simulações de ataques e testes de resposta a incidentes, para assegurar que a equipe esteja preparada para agir com agilidade e eficiência diante de um evento real.

O ransomware deixou de ser uma ameaça isolada para se tornar uma indústria criminosa global, movida por modelos de negócio como o Ransomware as a Service. Para empresas que trabalham com dados sensíveis, isso significa lidar com ataques mais frequentes, complexos e organizados. A defesa eficaz contra esse tipo de ameaça exige uma abordagem proativa, centrada na prevenção, detecção e resposta.

A Vantico oferece uma gama completa de serviços voltados para empresas que buscam agir de modo proativo contra as ameaças cibernéticas, principalmente o Ransomware as a Service.

Descubra as principais ferramentas e serviços da Vantico.

Siga a Vantico nas redes sociais e fique informado sobre cibersegurança, tecnologia e insights.