Com o aumento da sofisticação das ameaças, a simples implementação de soluções básicas de proteção, como antivírus e firewalls, já não é mais suficiente. Uma estratégia de segurança ofensiva eficaz precisa ter uma abordagem multifacetada, que cubra diversas frentes vulneráveis dos ativos da empresa. Logo, a construção de uma estratégia composta por camadas de segurança é a solução mais prática e eficiente.

Entender a maturidade da segurança da empresa

A maturidade de segurança de uma empresa deve ser vista como um processo contínuo de evolução. Nos primeiros estágios, é comum optar por modelos de defesas básicos: firewalls, antivírus e controles simples de endpoint. Embora eficazes contra ameaças de baixo nível, essas soluções não são suficientes para enfrentar invasores mais sofisticados. À medida que as empresas e ativos crescem, os ataques se tornam mais complexos, e por isso demandam por um avanço de controles de segurança.

A partir do momento em que se compreende o nível de maturidade de segurança da empresa, é preciso transcender os simples firewalls e antivírus. Aqui, torna-se necessário incluir defesas mais estruturadas, que vão desde a aplicação de pentests até programa de recompensa por bugs. Com as novas camadas de proteção, a empresa passa a ter uma estratégia mais ampla para lidar com diversos tipos de ataques.

Entendendo o nível de risco

Antes de adotar qualquer estratégia de segurança, as empresas precisam definir também o nível de risco. O que isso significa? O nível de risco é a quantidade de perigo que uma empresa está disposta a aceitar ao realizar suas operações. Nesta etapa, são determinados quais ativos precisam de mais proteção e onde os recursos de segurança devem ser alocados.

Identificar e mapear cada ativo em sua infraestrutura de TI permite que as empresas compreendam melhor as ameaças potenciais a que estão expostas. Isso inclui ameaças internas e externas, como ataques de hackers, falhas de hardware e erros humanos. Com esses dados, as empresas podem implementar controles de segurança adequados, com base na criticidade dos ativos e na probabilidade e impacto das ameaças.

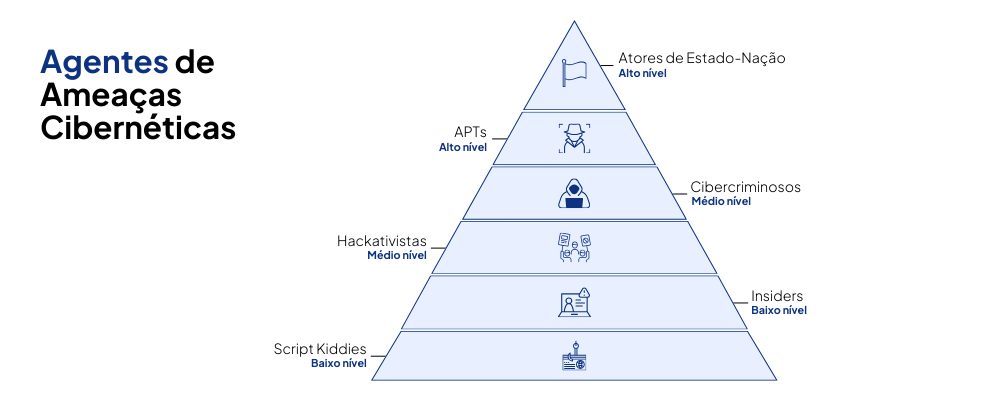

Agentes de ameaças: quais são os tipos de invasores?

Através do sistema de camadas de segurança, constroi-se uma visão clara de como as ameaças variam em termos de sofisticação, motivação e recursos. À medida que os atacantes se tornam mais avançados, suas técnicas e capacidades também evoluem, exigindo defesas mais complexas e específicas.

Para entender os diferentes níveis de ataque, é possível dividir as ameaças em uma pirâmide de várias camadas, que abrange desde os cibercrimes mais simples até os mais sofisticados, que contam com recursos consideráveis e objetivos específicos.

Invasores de Baixo Nível

Script Kiddies: aqui se encontram os mais simples e menos habilidosos atacantes. Com pouco conhecimento técnico, eles usam de ferramentas já disponíveis, como scripts e programas pré-desenvolvidos. A motivação é apenas reconhecer o sistema atacado. Os principais métodos usados são botnets, phishing e ataques de DDoS.

Insiders: são atacantes de dentro da empresa que possuem acesso aos sistemas e podem causar danos intencionais ou não. Aqui, temos como principais agentes funcionários, ex-funcionários, parceiros ou qualquer um que tenha privilégio de acesso. A proteção contra essa ameaça vai desde políticas de segurança rigorosas e até mesmo a implementação de restrição de acessos. As ameaças mais comuns incluem violação de dados, sabotagem, espionagem industrial, uso indevido de recursos e erro humano.

Invasores de Médio Nível

Cibercriminosos: estes ataques contém motivações e habilidades mais desenvolvidas e definidas. Este tipo de invasor tem mais recursos, fazendo ataques de malware, ransomware, phishing, e exploração de vulnerabilidades em software. O principal motivador do ataque é o ganho financeiro, como roubo de dados, fraudes online e mais.

Hacktivistas: apesar do nível de ataque ser similar ao dos cibercriminosos, aqui a motivação é política ou ideológica, os ataques não tem foco no ganho financeiro e sim em chamar atenção para causas. Os principais ataques realizados são DDoS, defacement de sites (alteração de sites com mensagens políticas), e exfiltração de dados para divulgar informações confidenciais de interesse público.

Invasores de Alto Nível

APTs: as APTs (Ameaças Persistentes Avançadas) são ataques cibernéticos contínuos e sofisticados, realizados por atacantes que querem ficar ocultos dentro do sistema. Com técnicas de espionagem, os ataques são feitos de forma gradual em busca de dados sensíveis ou até mesmo de causar danos. Os principais alvos são grandes empresas ou seus parceiros. Essas ameaças, além de serem tecnicamente avançadas na exploração de vulnerabilidades, possuem alto financiamento e organização.

Atores de Estado-nação: na ponta mais alta, encontram-se os agentes de estado-nação, que são grupos focados em ataques políticos, econômicos e militares. Neste nível o acesso a recursos, tecnologias e informações é amplo, os ataques são em sua maioria de natureza política, como espionagem cibernética ou roubo de propriedade intelectual. Os principais tipos de ataque são malwares sofisticados, spyware e wormholes.

Importância das camadas de segurança

A defesa em camadas de segurança é um conceito essencial na construção de uma estratégia robusta. Em vez de confiar em uma única solução para proteger todos os aspectos da infraestrutura, as empresas devem implementar várias camadas de proteção, cada uma projetada para detectar, prevenir e responder a diferentes tipos de ataques.

As seis camadas de segurança desempenham um papel essencial na defesa das empresas contra ameaças cibernéticas. Cada camada oferece uma proteção específica, criando uma abordagem em profundidade para mitigar riscos e evitar acessos não autorizados.

Camada Perimetral: esta camada atua como a primeira linha de defesa, sendo composta por dispositivos como firewalls, sistemas de detecção e prevenção de intrusão (IDS/IPS) e VPNs. Juntas, essas tecnologias formam uma barreira sólida contra tentativas de invasão, limitando o tráfego suspeito antes que ele possa alcançar a rede interna.

Camada de Rede: focada em proteger a infraestrutura de rede, essa camada utiliza firewalls de próxima geração (NGFW), que oferecem funcionalidades mais avançadas, como inspeção profunda de pacotes, e técnicas de segmentação de rede. Ao isolar diferentes partes da rede, a segmentação reduz a propagação de ataques, criando zonas seguras e controladas.

Camada de Endpoint: os dispositivos finais, como computadores e smartphones, podem ser vulneráveis a ataques, tornando essencial a proteção endpoint. Nessa camada, são implementados antivírus, criptografia de dispositivos e soluções de segurança de endpoint (EDR) para monitorar e bloquear ameaças em tempo real, prevenindo que dispositivos individuais se tornem pontos de entrada para invasores.

Camada de Aplicativo: focada na proteção de softwares e sistemas que executam aplicativos, essa camada utiliza firewalls de aplicativos web, pentests e gerenciamento de vulnerabilidades para identificar e corrigir falhas em códigos e interfaces. Isso impede que atacantes explorem vulnerabilidades nos aplicativos, uma superfície de ataque frequentemente visada.

Camada de Dados: a integridade e confidencialidade dos dados são protegidas por meio de criptografia, controle rigoroso de acesso e estratégias de backup robustas. Essas medidas asseguram que, mesmo em caso de comprometimento, os dados permaneçam protegidos, garantindo a continuidade dos negócios e a conformidade com regulamentações de privacidade.

Camada de Usuário: esta é a camada que lida com os usuários focando em mitigar erros humanos e aumentar a conscientização sobre segurança. Isso inclui a implementação de autenticação multifator (MFA), gerenciamento seguro de senhas e programas de treinamento contínuo. Essas práticas são fundamentais para reduzir riscos provenientes de ações inadvertidas ou descuidos dos próprios usuários.

Descubra mais sobre camadas de segurança ofensiva aqui.

Programas de Recompensa por Bugs

Uma camada adicional de defesa em uma estratégia de segurança madura é o uso de programas de recompensa por bugs. Esses programas envolvem hackers éticos, conhecidos como “caçadores de bugs”, para identificar vulnerabilidades nos sistemas antes que elas possam ser exploradas por criminosos cibernéticos.

Diferente dos pentests tradicionais, que têm escopo limitado, os programas de recompensa por bugs oferecem uma cobertura muito mais ampla e contínua. Os pesquisadores têm liberdade para explorar todos os aspectos da infraestrutura de TI de uma organização, encontrando falhas ocultas que poderiam passar despercebidas em auditorias convencionais. Além disso, esses programas funcionam como uma simulação do mundo real, ajudando as empresas a se prepararem para as táticas reais usadas por hackers maliciosos.

Como estruturar as camadas de segurança da sua empresa?

A implementação de uma estratégia de defesa em camadas de segurança e a compreensão dos diferentes níveis de ameaça são essenciais para proteger os ativos de uma empresa . A maturidade de segurança é um processo contínuo que exige adaptação constante, pois os atacantes estão sempre inovando.

Ao longo dessa jornada, é fundamental que as empresas contem com um parceiro que forneça uma estrutura de segurança que, além de ser composta por camadas, seja capaz de entender as demandas de risco e maturidade de cada negócio.

Clique aqui para conhecer o programa de segurança ofensiva da Vantico.

Siga-nos nas redes sociais para acompanhar nossos conteúdos.