Como funciona um Pentest?

Em um cenário de ataques cibernéticos cada vez mais sofisticados, realizar um Pentest (teste de intrusão) é uma das formas mais eficazes de identificar vulnerabilidades antes que os criminosos as explores.

Mas afinal, como funciona um Pentest? Quais são as etapas envolvidas, os tipos mais comuns e os benefícios? Neste artigo, vamos responder a todas as suas dúvidas.

O que é Pentest?

Pentest, ou teste de intrusão, é um ataque simulado conduzido por profissionais de segurança para identificar e explorar falhas de segurança, medindo o impacto que elas poderiam ter em caso de um ataque real.

Diferente de um simples scan de vulnerabilidades, o Pentest vai além: ele mostra o caminho do invasor, do acesso inicial até a exploração de dados críticos.

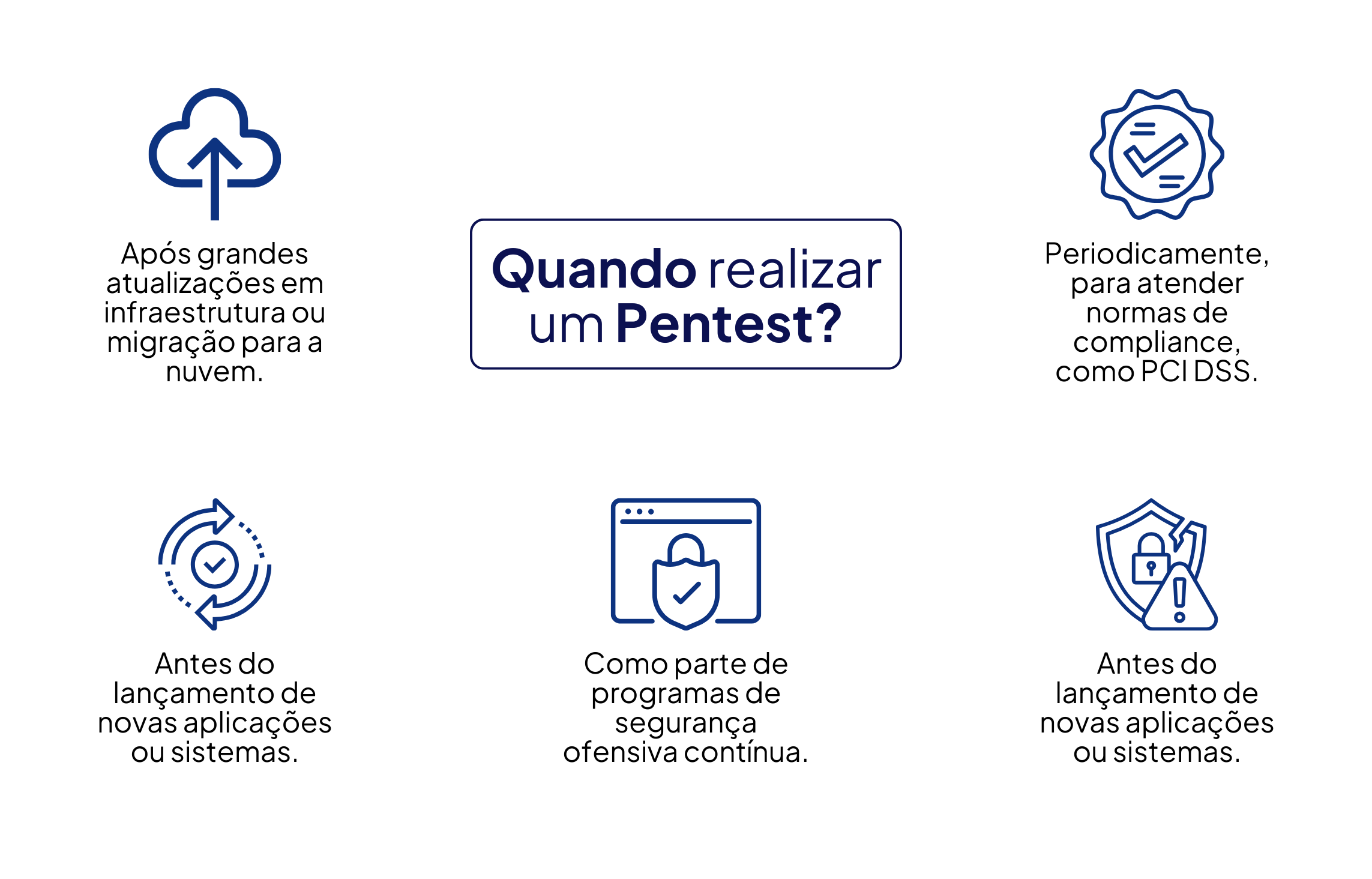

Quando realizar um Pentest?

Um Pentest deve ser realizado sempre que aconteçam mudanças relevantes no ambiente tecnológico da empresa ou quando há necessidade de validar a postura de segurança.

Alguns momentos recomendados são:

- Antes do lançamento de novas aplicações ou sistemas;

- Após grandes atualizações em infraestrutura ou migração para a nuvem;

- Periodicamente, para atender normas de compliance (como PCI DSS, ISO 27001, LGPD, GDPR);

- Quando há suspeita de vulnerabilidades ou incidentes recentes;

- Como parte de programas de segurança ofensiva contínua.

Tipos de Pentest: White, Gray e Black Box

Existem diferentes abordagens de Pentest, que variam conforme o nível de acesso usado pelos testers:

- White Box: os analistas têm acesso completo ao código-fonte, arquitetura e credenciais. É mais detalhado e rápido para identificar falhas profundas. Simula ataques de origem interna.

- Black Box: simula um atacante externo sem informações prévias. Focado em avaliar o que está exposto ao público e como seria um ataque real.

- Gray Box: combina elementos dos dois anteriores, fornecendo algumas informações limitadas.

Etapas do Pentest

Um Pentest é estruturado em fases que permitem identificar, explorar e documentar falhas:

- Kickoff e planejamento: alinhar expectativas, traçar objetivos, definir escopo e cronograma.

- Reconhecimento: reconhecimento e análise de ativos, mapeando a superfície de ataque.

- Análise e pesquisa: identificação e análise de vulnerabilidades, riscos, vetores de ataque, etc.

- Exploração: início do ataque, com exploração de vunlerabilidades e comprometimento dos ativos.

- Pós-exploração: análise do impacto e etapa de escalação de privilégios.

- Recomendações: entrega de documento detalhado com vulnerabilidades encontradas, riscos, evidências e recomendações de correção, além de informações para reforçar maturidade da postura de segurança.

- Re-teste: novo teste feito após as correções para validar a eficácia das medidas implementadas.

Ferramentas recomendadas para Pentest

O Pentest é um teste executado de forma manual (quando é automatizado, nem consideramos um Pentest, de fato). Porém, algumas ferramentas são utilizadas de forma pontual pelos testers para realizar ações específicas.

Algumas delas são:

- Nmap: mapeamento de portas e serviços.

- Metasploit: framework para exploração de vulnerabilidades.

- Burp Suite: testes em aplicações web (SQL Injection, XSS, etc.).

- OWASP ZAP: scanner open source para aplicações web.

- Wireshark: análise de tráfego de rede.

- Nessus/OpenVAS: varredura de vulnerabilidades.

Benefícios de realizar um Pentest

O Pentest traz inúmeros benefícios para as organizações, independentemente do setor:

- Identificação proativa de vulnerabilidades, antes que elas sejam exploradas por criminosos.

- Redução de riscos operacionais, financeiros e de reputação.

- Adequação às exigências de normas regulatórias.

- Melhoria contínua da postura de segurança da empresa.

- Maior confiança de clientes, parceiros e stakeholders.

Perguntas Frequentes (FAQ) sobre o Pentest

01. Qual a diferença entre Pentest e scan de vulnerabilidades?

O scan identifica potenciais falhas de forma automatizada. O Pentest é manual e muito mais profundo, com resultados mais confiáveis.

02. Pentests são obrigatórios?

Alguns padrões de segurança e compliance, como PCI DSS e ISO 27001, exigem a realização frequente de Pentests para obter a certificação.

03. Quem precisa do Pentest?

Qualquer empresa que lide com dados sensíveis, informações de clientes ou sistemas críticos deve realizar Pentests regularmente.

04. De quanto em quanto tempo realizar o Pentest?

Depende de fatores como: tipo de infraestrutura, frequência de atualizações, necessidade de adequação a compliance, entre outros. Mas, em termos gerais, o indicado é que seja feito, pelo menos, a cada 6 meses.

Se você quer conhecer o Pentest da Vantico, clique aqui para falar conosco.

Siga a Vantico nas redes sociais e fique informado sobre cibersegurança, tecnologia e insights.