Como Medir o Sucesso do seu Pentest

O objetivo de um Pentest é simular incidentes cibernéticos, visando encontrar possíveis brechas e vulnerabilidades em uma aplicação.

Mas como saber se esse teste foi bem-sucedido?

Neste artigo, vamos falar sobre quais são os indicadores que ajudarão você a medir o sucesso de um Pentest, quais lacunas facilitam um ataque e qual é a importância da mitigação das vulnerabilidades.

Quais dados indicam o sucesso de um Pentest?

O sucesso de um Pentest não é definido apenas pela quantidade de vulnerabilidades identificadas.

Na verdade, um teste de intrusão bem-sucedido é aquele que foi capaz de simular um ataque realista, encontrar falhas críticas e fornecer informações tangíveis para a correção.

Para isso, você pode analisar os seguintes indicadores:

- Tempo até a detecção (Time to Detection – TTD): quanto tempo levou para sua equipe perceber a intrusão simulada? *Nos casos em que a equipe não sabe do teste.

- Tempo de resposta (Time to Respond – TTR): quanto tempo levou para reagir à ameaça? *Nos casos em que a equipe não sabe do teste.

- Profundidade do comprometimento: o quão longe o pentester conseguiu chegar? (ex: acesso à rede interna, movimentação lateral, extração de dados críticos)

- Engajamento da equipe interna: houve envolvimento proativo do time de segurança ou falhas nos procedimentos?

- Exploração de diferentes formas: foram usadas técnicas realistas, como movimentação lateral e pivoting?

- Resultados relevantes: foram encontradas falhas realmente desconhecidas ou apenas erros já apontados anteriormente?

- Qualidade do relatório técnico: clareza, priorização conforme risco real, sugestões viáveis e alinhadas ao negócio.

- Simulação realista: os testes simularam cenários coerentes com a superfície de ataque?

Lacunas que facilitam o ataque

Durante um Pentest, os testers passam por diversas etapas e simulam diferentes cenários para simular um ataque real e chegar ao melhor resultado.

Em muitos casos, porém, o que as empresas não conseguem compreender (e o que muitos fornecedores não entregam) é que, por trás de cada vulnerabilidade, existem várias falhas de controle e segurança que precisaram ocorrer simultaneamente.

E um Pentest bem-sucedido é aquele capaz de encontrar não apenas as vulnerabilidades, mas também todas as falhas associadas a ela, tanto em termos técnicos quanto operacionais.

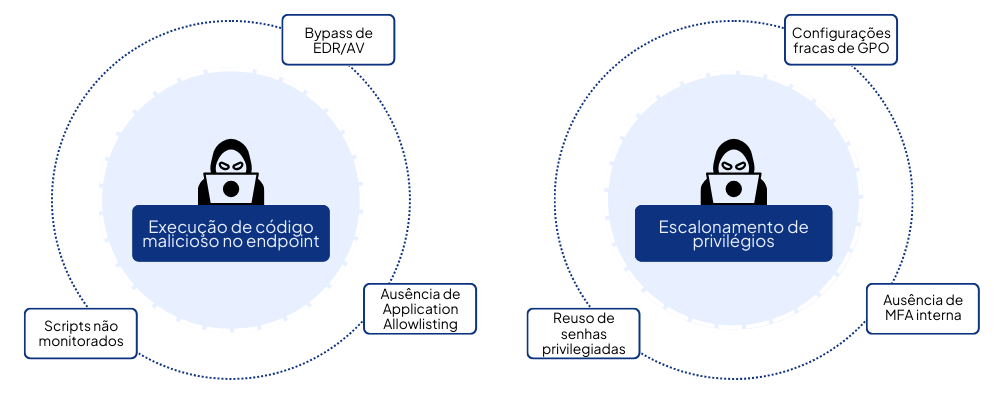

Confira dois exemplos:

Ou seja, só foi possível a execução do código malicioso no endpoint por conta dos seguintes fatores: scripts não monitorados, ausência de Application Allowlist e bypass de EDR/AV.

Assim como o escalonamento de privilégios só foi possível pelas configurações fracas de GPO, reuso de senhas privilegiadas e falta de MFA.

Um bom Pentest deve ser capaz de identificar todos esses fatores.

O que está por trás de uma correção

A etapa de recomendações para a correção é tão importante quanto a de identificação das vulnerabilidades.

E, assim como é preciso identificar diversas lacunas associadas a uma vulnerabilidade, a mitigação também exige um detalhamento completo para uma correção eficiente.

Afinal, o Pentest só entrega valor real quando seus achados se transformam em correções práticas e eficientes.

Ou seja, um teste bem-sucedido deve trazer um relatório técnico com detalhes, recomendações e evidências robustas.

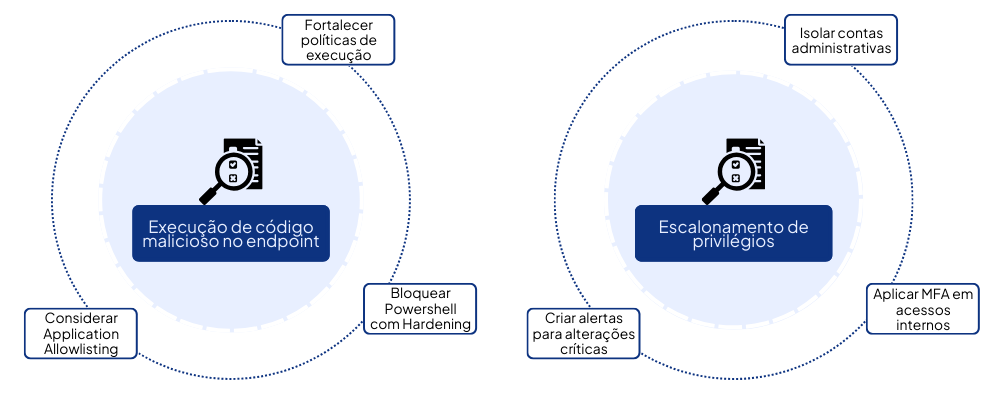

Vamos seguir com os dois exemplos anteriores.

Para impedir que o código malicioso seja executado no endpoint, não basta apenas implementar um firewall. É necessário, também, fortalecer as políticas de execução, implementar monitoramento de PowerShell e comandos, e considerar o Application Allowlist.

O mesmo vale para impedir o escalonamento de privilégios: é necessário isolar as contas administrativas, aplicar MFA em acessos internos e criar alertas para alterações críticas.

Um fornecedor de qualidade deve entregar tudo isso em seu relatório técnico após o teste.

Melhores práticas após receber o relatório

O relatório de Pentest, quando bem aproveitado, é extremamente valioso para a equipe e a empresa. Algumas das melhores práticas são:

- Priorizar correções com base no impacto

- Integrar as descobertas ao plano de continuidade do negócio

- Fazer um acompanhamento após 60 a 90 dias, e executar o retest

- Treinar a equipe técnica com base nas falhas descobertas

FAQ: Perguntas frequentes sobre o Sucesso do Pentest

1. Como saber se um Pentest foi bem-sucedido?

Um Pentest é bem-sucedido é capaz de identificar vulnerabilidades críticas, simular ataques realistas e gerar um plano claro de correções.

2. Quais são os principais indicadores de sucesso em um Pentest?

Algumas das métricas que você pode analisar são: tempo até a detecção (Time to Detection – TTD); tempo de resposta (Time to Respond – TTR); profundidade do comprometimento; engajamento da equipe interna; uso de diferentes formas de exploração; relevância dos resultados; qualidade do relatório técnico; nível de realismo da simulação.

3. O que um Pentest pode revelar?

O Pentest encontra vulnerabilidades técnicas, como falhas de configuração, softwares legados e credenciais padrão, assim como falhas operacionais, como ausência de MFA.

4. O que deve ser feito após um Pentest?

Após o Pentest, recomendamos que sejam feitas as correções necessárias, a reavaliação dos controles internos, treinamento da equipe e, para finalizar, execução do retest.

Um Pentest bem-sucedido, portanto, envolve: simulações realistas, descobertas novas e relatórios técnicos completos.

A Vantico é pioneira em Pentest as a Service no Brasil e já atendeu +150 clientes, protegendo mais de R$100 milhões em valor de mercado.

Clique aqui para conhecer nosso trabalho.

Siga a Vantico nas redes sociais e fique informado sobre cibersegurança, tecnologia e insights.