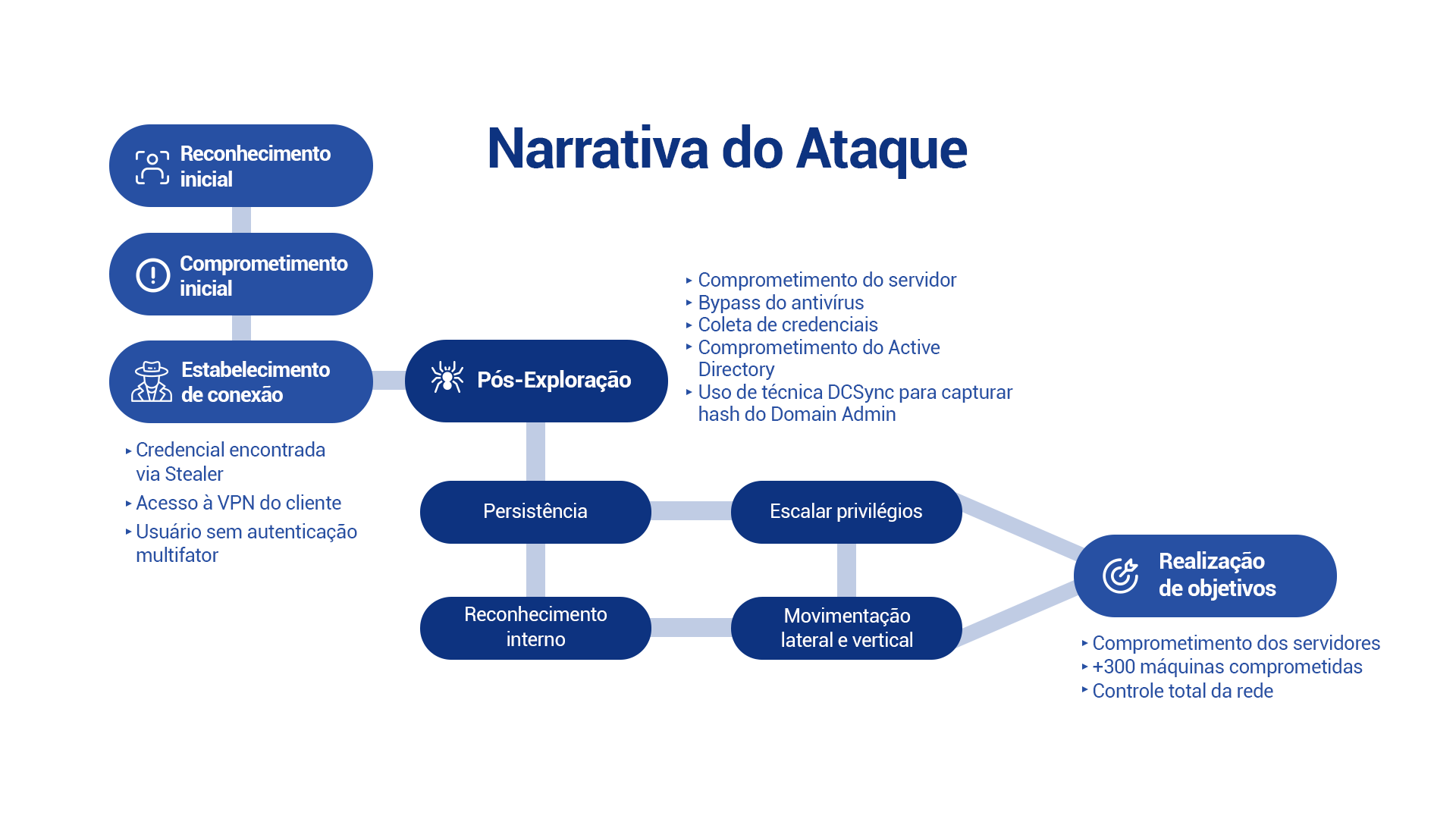

Recentemente, ao executar o Pentest para uma empresa, nossa equipe se deparou com a exposição de diversas credenciais da organização na Dark Net via Stealers.

Como consequência disso, seria possível invadir mais de 300 máquinas, comprometer os servidores e o Active Directory e assumir o controle total das redes internas. No caso de um Ransomware, qualquer invasor poderia facilmente criptografar o ambiente e exigir um alto resgate financeiro para a recuperação.

Consegue imaginar o tamanho do impacto financeiro, operacional e de reputação que isso geraria para a empresa?

Este é apenas um exemplo do potencial dano que os Infostealers podem causar. Neste artigo, nossos especialistas trazem um guia completo sobre essa ameaça.

O que é um Infostealer?

Infostealer é, basicamente, um software designado para secretamente coletar informações sensíveis de sistemas comprometidos. Estes Stealers têm o objetivo de roubar dados sensíveis, como: credenciais de login, tokens e cookies de autenticação, dados de cartão de crédito, dados pessoais, carteiras de criptomoedas, entre outros.

O Stealer consegue infectar qualquer tipo de sistema, desde Windows e Linux até Android, MacOS e mais.

Uma vez que o dispositivo está infectado, é questão de minutos para que os Stealers comecem a roubar e transmitir dados, que serão transformados em pacotes e vendidos como logs em fóruns da Dark Net ou grupos privados.

Atores maliciosos geralmente usam técnicas de Engenharia Social para combinar Stealers com softwares piratas (como jogos crackeados, geradores de chaves e programas conhecidos, como Photoshop crackeado), anexos de emails, sites comprometidos ou até anúncios maliciosos em navegadores promovendo falsos softwares, como “Ferramenta Completas de Limpeza de Vírus”.

Com isso, o malware pode ser usado tanto por atacantes menores, que compram os dados e usam de uma forma independente, quanto para grandes grupos que aplicam ransomwares em troca de pagamentos de altos valores para devolverem o sistema.

Como os dados são roubados?

Para começar, a forma com que os Stealers atacam varia muito de malware para malware, porém o mais comum é por meio dos dados salvos em navegadores. Ou seja, caso as senhas estejam salvas no navegador e o dispositivo seja infectado, todas as senhas salvas serão diretamente transmitidas para atores maliciosos.

Também há Stealers que roubam tokens de sessão (um valor binário que identifica exclusivamente uma conexão HTTP do cliente), além dos que se utilizam de keyloggers, que basicamente capturam todas as entradas provenientes do teclado do dispositivo, ou seja, tudo o que a vítima digitar será capturado, e dos que capturam a tela, pegam arquivos de lugares específicos e extraem dados do e-mail.

O caso que ocorreu em um Pentest da Vantico

A Vantico foi contratada para executar um Pentest do tipo Black Box (sem informações fornecidas pelo cliente). Porém, durante esse processo, foram identificadas credenciais válidas expostas na Dark Net, em fóruns hackers, obtidas através de algum Malware Stealer.

Além das credenciais, também foi possível adquirir acesso a informações de softwares instalados e suas respectivas versões (CCleaner 5.92, Mozilla Firefox 100.0.2, PLSQL 12, Adobe Acrobat 22, Java 8 Update 321, etc.) e credenciais de acessos a outros ambientes (Udemy, PLSQL, Homologação, Produção, etc.)

Com essas credenciais, obtivemos ainda acesso ao VPN, em que, por meio dele e de uma série de outros fatores (antivírus ineficiente, falta de autenticação multifator, etc.) foi possível obter acesso a mais de 300 máquinas, além de privilégios admin e do comprometimento dos servidores e do Active Directory.

Abaixo, você pode visualizar como a narrativa completa do ataque.

Figura: Narrativa do Ataque executado pela Vantico.

Caso isso ocorresse em uma situação real, por um grupo de atores maliciosos, seria possível enviar um Ransomware para ataque de criptografia em todos os arquivos do sistema e em toda a rede de computadores, deixando-os inacessíveis e exigindo o pagamento de um resgate para restaurar o acesso.

Provavelmente este Infostealer foi instalado em algum software malware, como os crackeados, ou em extensões maliciosas de computadores.

Mais a fundo sobre Logs

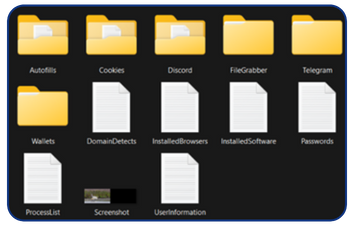

Os logs comercializados, basicamente, são pacotes de informações sensíveis coletadas por um Stealer, ou seja, um Log irá conter todas as informações roubadas pelo Stealer. Essas logs são divididas em vários arquivos com diferentes conteúdos.

Figura: Exemplo de como os Logs se parecem

Autofills: Possui arquivos de texto com informações de formulários com autopreenchimento salvos nos navegadores. Estes formulários podem conter e-mails, senhas, endereços, etc.

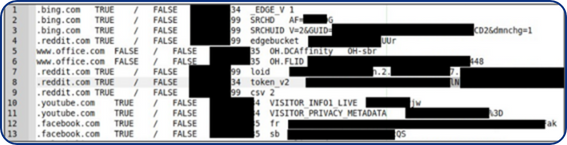

Cookies: Arquivos de texto com os cookies salvos nos navegadores.

Figura: Cookies coletados

FileGrabber: Contém os arquivos que eram alvos predefinidos antes da ação do Stealer, como banco de dados, imagens, vídeos, etc.

DomainsDetects.txt: Contém os últimos domínios visitados pelo dispositivo infectado. É uma informação útil para o atacante entender se é uma máquina pessoal ou corporativa.

InstalledSoftware.txt: Arquivo de texto com os softwares instalados no dispositivo infectado.

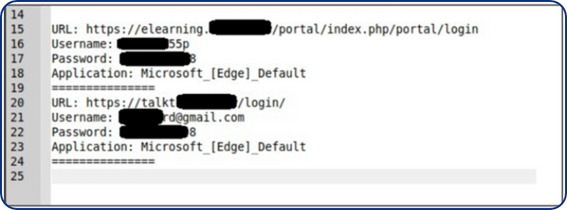

Passwords.txt: Arquivo de texto com a URL, senha, nome de usuário e aplicação a qual o malware coletou.

Figura: Senhas coletadas

UserInformation.txt: Arquivo de texto com informações sobre o sistema do dispositivo infectado.

Por dentro de Fóruns e Marketplace

Infostealers são frequentemente vendidos como um serviço de assinatura. O preço pode variar de 50 dólares a mais de 1000 dólares por mês para ter acesso ao servidor do controle de comando do Stealer.

Dentro dos fóruns eles disponibilizam abas de discussões sobre projetos que estão por vir, solicitações de novas ferramentas e até reviews dos malwares. Dentro deles há subfóruns, com áreas administrativas para controlar anúncios, vendas e membros.

Estes fóruns podem ser acessados via Tor, com total anonimato. As ofertas são acessíveis apenas para os membros aprovados pelos administradores ou que pagaram para acessar.

Alguns marketplaces oferecem apenas os logs dos Infostealers e constroem toda uma infraestrutura para facilitar isto, enquanto outros vendem mais coisas ilegais e possuem seções que incluem logs obtidos de Infostealers.

Figura: Publicação em um fórum em que foi oferecido 50 mil dólares para desenvolver um novo stealer de MacOS

Mercado Russo

O mercado russo é de longe o maior mercado de logs de Infostealers. Atualmente, possui mais de 5 milhões de logs a venda, sendo que o Stealer número 1 de logs a venda é o “Raccoon”, com mais de 2 milhões de logs disponíveis.

Em outubro de 2022, o Mercado Russo mudou a sua forma de operar, ofertando um log de qualquer domínio desejado por um depósito de $1000 dólares, mas sem garantia de que terão os logs específicos que o comprador deseja.

Figura: Variedade de filtros disponíveis no Mercado Russo

Genesis Market

O Genesis Market é um marketplace em que apenas convidados conseguem acessar. Eles são especializados na venda de robôs infectados com um malware que rouba informações de impressão digital da vítima. A pessoa que adquire o bot consegue acesso exclusivo aos dados, incluindo atualizações dos dados da vítima do dispositivo infectado.

Em fevereiro de 2023, o Genesis Market listou mais de 450 mil bots de quase todos os países.

No dia 4 de abril de 2023, o Genesis Market foi alvo do FBI e, apesar de múltiplas apreensões de usuários e a queda de 11 domínios, esta operação não derrubou completamente o marketplace. Ele ainda funciona, mas de forma diferente e ritmo mais lento que o habitual, com os logs adicionados após a queda.

Telegram

Com a queda de múltiplos fóruns e marketplaces, muitos vendedores perderam suas confianças em fóruns que ofereciam anonimidade, segurança e integridade, e migraram para o Telegram para continuar oferecendo seus serviços.

Essa plataforma beneficia os criminosos pois é focada em privacidade, criptografia e tem uma API de Código Aberto que permite que ‘clientes não oficiais’ (aplicativos de mensagens que utilizam a API do Telegram) comuniquem-se com o aplicativo oficial e com a interface Web.

A criptografia de ponta a ponta e o suporte para canais anônimos e privados são perfeitos para vender e trocar dados e informações roubadas. Usuários de Telegram podem se inscrever e participar de canais que os donos postam conteúdo, ou podem ser membros de grupos e participarem de discussões.

Cibercriminosos usam estes canais e grupos para vender Infostealers como o “Titan Stealer”. Alguns canais são privados e requerem convites para acessar.

Mais de 120 mil mensagens foram publicadas em mais de 300 canais públicos e grupos entre 2019 e o meio de 2022. RedLine, Anubis, SpiderMan, Oski Stealer e Loki Stealer são os que mais aparecem no Telegram. Já os operadores do RaccoonV2 frequentemente usam o Telegram para discutir sobre anúncios, negócios e reportar dados roubados.

Figura: Grupo Newredline comercializando stealer

Variantes Infostealer

Este Malware ganhou destaque em 2006 com ZeuS Trojan, que tinha como alvo credenciais de bancos online. Depois que, em março de 2011, o código fonte de ZeuS foi vazado, a criação de variantes começou a se popularizar, aprimorando suas capacidades.

Por exemplo, o LokiBot foi destacado desde 2016 e foi o primeiro Infostealer que tinha como alvo o sistema operacional Android. O Ducktail Infostealer foi o primeiro observador em 2022 e tinha como alvo contas do Facebook. O BHUNT se especializou em roubar criptoativos.

Pesquisadores do CTU analisaram o Marketplace Russo para entender cada propriedade e cada capacidade.

A maior parte das informações relatadas para alvos, por meio de extensões do navegador e aplicações, é apenas encontrada através de configurações, e estas podem especificar quais informações deseja extrair de um sistema comprometido, porém são alteradas com frequência.

RedLine

RedLine emergiu em março de 2020, e seus logs são os mais vendidos do Mercado Russo. Ele é vendido sozinho ou por meio de uma inscrição. Em março de 2023 as cópias únicas (versão PRO) foram anunciadas no Telegram por $900 dólares, com inscrição por $150 dólares ao mês ou $400 dólares por 3 meses.

Este malware rouba informações dos navegadores da web, incluindo credenciais salvas, dados autocompletados, informações de cartão de crédito e carteiras de criptomoedas.

Enquanto estiver rodando no sistema afetado, RedLine faz um inventário contendo nome de usuário, informações de localização, configuração de hardware e programas de segurança instalados.

Uma vez executado, ele decodifica os dados do XOR como o endereço IP C2 e o ID único. Depois do processo de decodificação, RedLine solicita dados de configuração do servidor C2 que instrui o RedLine quais informações coletar, essas informações são coletadas, transformadas em formato XML e transmitidas ao servidor C2.

Figura: Mais a fundo no Redline

Raccoon

O original Raccoon Stealer surgiu em 2019. Foi operado como um modelo de Malware as a Service (MaaS) e anunciado nos fóruns. O valor era de $75 dólares por semana ou $200 dólares por mês, e não incluía nenhum mecanismo de distribuição, então os clientes tinham que utilizar seus métodos para instalarem os Infostealers nos sistemas comprometidos.

Depois da invasão da Rússia a Ucrânia em 2022, os responsáveis pelo Raccoon Stealer anunciaram que iriam desligar suas operações, relatando o falecimento de um membro do grupo. No entanto, eles lançaram uma nova versão, o RaccoonV2, em maio de 2022, bem semelhante ao anterior.

O RaccoonV2 ainda permanece ativo, porém os desenvolvedores criptografaram ainda mais os códigos e trocaram o método de criptografia de Base64 para XOR. Eles continuam a alterar elementos do malware para melhorar a evasão de defesa.

Stealers financiados pelo Estado

Infostealers não são utilizados exclusivamente por cibercriminosos, pois eles podem, de forma discreta e eficiente, obter dados sensíveis dos sistemas alvos. Por conta disso, eles são comumente utilizados por grupos financiados pelo Estado para operações de espionagem.

Durante o conflito entre Rússia e Ucrânia, por exemplo, os russos implantaram o Graphiron Infostealer em organizações ucranianas, malware capaz de roubar sistemas e dados de aplicações, tirar capturas de telas, e obter credenciais de contas e chaves privadas.

Grupos financiados pelo Estado chinês foram reportados em 2022 em uma campanha de espionagem que tinha como alvos governos e entidades públicas na Ásia.

Identificado como Infostealer Logdatter, ele possuía como recursos: keylogger, capturas de telas, dados salvos na área de transferência, baixar arquivos, injetar código e conectar a bancos de dados SQL. Esta campanha foi atribuída ao grupo BRONZE ATLAS.

O Ecossistema do Infostealer

Assim como o ecossistema cibercriminoso em geral, o desenvolvimento e a implantação bem-sucedidos de Infostealers depende de indivíduos com uma ampla gama de habilidades, funções e responsabilidades.

A ascensão das operações MaaS (Malware as a Service) reduziu a barreira técnica à entrada no crime cibernético, além de promover a inovação entre os desenvolvedores à medida que melhoram seus produtos e atraem um amplo público de clientes potenciais em fóruns e mercados clandestinos.

Desenvolvedores de Infostealers

Os desenvolvedores de malwares são responsáveis por escrever e manter o código que será empacotado e vendido em fóruns clandestinos, normalmente para IABs.

Sendo o MaaS o modelo de negócios mais comum no mercado de Infostealers, os desenvolvedores podem dedicar mais tempo e esforço para garantir que seu malware contenha uma variedade de recursos, recebendo feedback dos usuários e iterando o malware para evoluir e melhorar constantemente.

Os fóruns permitem que os clientes deixem comentários, melhorando a reputação do vendedor e aumentando potencialmente a popularidade do malware.

Clientes de Infostealers

Devido aos diversos tipos de dados que os Infostealers podem obter de um sistema comprometido, os agentes de ameaças geralmente compram os dados para uma ampla variedade de finalidades.

Os cibercriminosos com motivação financeira podem comprar credenciais para carteiras de criptomoedas, serviços bancários online ou outros serviços financeiros, e abusar delas para fazer saques ou transações fraudulentas.

Os grupos de ransomware geralmente buscam logs de Infostealer, pois credenciais para RDP, VPNs e contas corporativas podem fornecer acesso inicial às empresas antes da exfiltração e criptografia de dados.

O valor dos Infostealers para grupos de ransomware aumentou com o sucesso do modelo Ransomware as a Service (RaaS) e o crescimento de sites de “hack-and-leak”. Por exemplo, os operadores do ransomware LockBit supostamente ofereceram a compra do código-fonte do Raccoon Stealer.

Especialistas de Análise de Logs

Mercados de registros, como o Genesis Market, possuem análise integrada como uma extensão do navegador, que permite aos clientes acessar facilmente as impressões digitais do dispositivo e os dados das vítimas.

Outros mercados, como Russian Market e 2easy, vendem logs brutos que exigem análise para interpretar e usar o conteúdo. Analisar logs de Infostealers adquiridos em um mercado clandestino pode ser uma tarefa complexa, pois os logs geralmente estão em vários formatos e contêm uma grande quantidade de dados.

Este desafio criou um mercado secundário, já que indivíduos agora vendem ferramentas de análise para clientes que implantaram os Infostealers e desejam vender dados estruturados ou para compradores com logs brutos em massa.

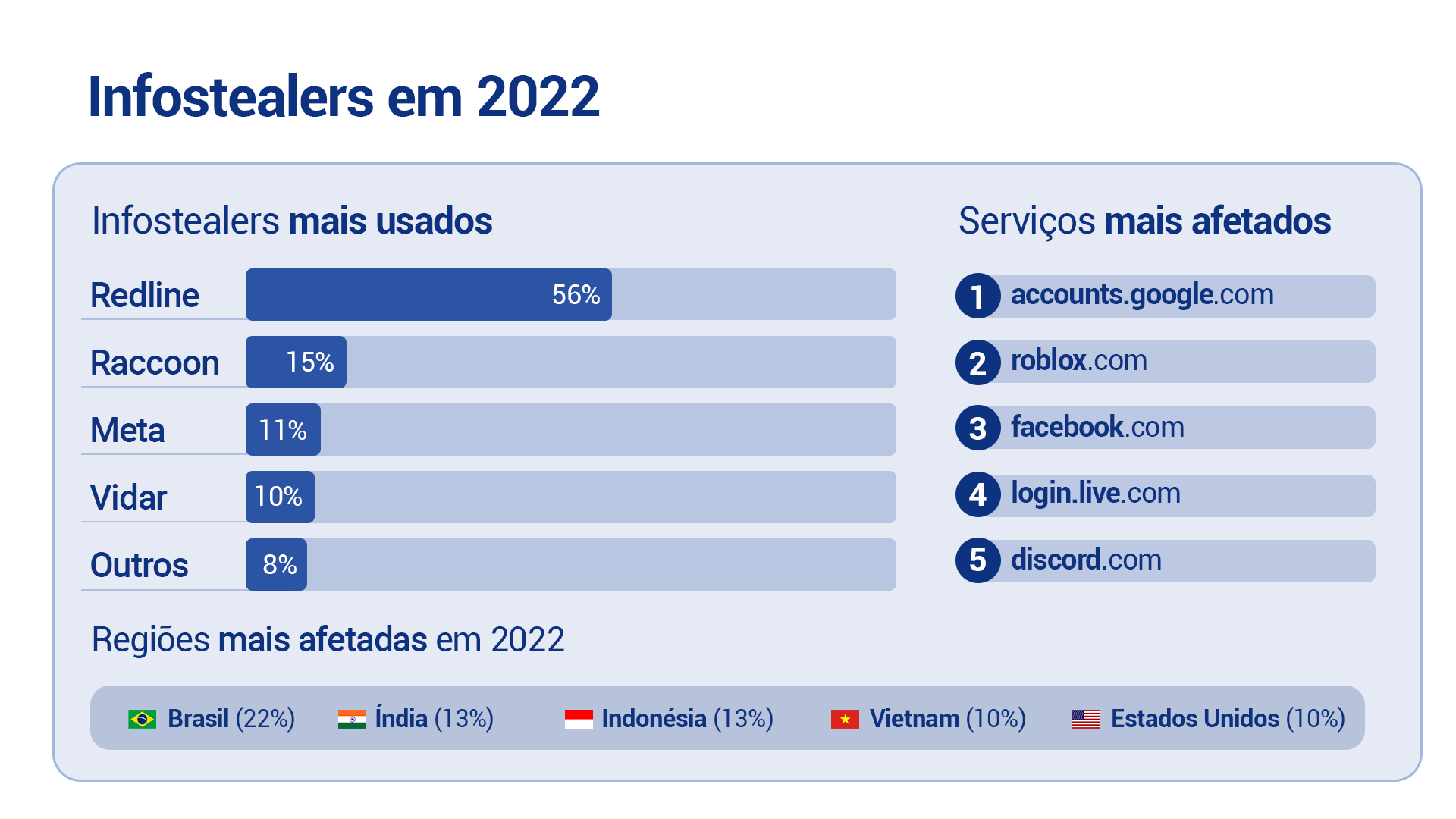

Confira abaixo alguns dados relevantes sobre Infostealers.

Dados sobre Infostealers

Infostealers em 2022

Figura: Dados sobre Infostealers em 2022.

Relatório da Semana de 27/05 a 03/06/2024 Infostealers

Nesta semana houve:

- 418 Máquinas Comprometidas

- 385 Funcionários Comprometidos

- 121 Usuários Comprometidos

- 912 Androids Comprometidos

- 888 Domínios Comprometidos

Os 3 maiores domínios comprometidos:

- com 23.334 Usuários Infectados

- com 20.206 Usuários Infectados

- com 19.592 Usuários Infectados

Os 3 maiores usuários de aplicativos comprometidos

- Facebook 9.818 Usuários Comprometidos

- Instagram 7.269 Usuários Comprometidos

- Netflix 6.732 Usuários Comprometidos

Os 3 maiores provedores de E-mail Comprometidos

- com 1.017.977 Usuários Infectados

- com 145.153 Usuários Infectados

- com 45.240 Usuários Infectados

Os 5 Países mais Infectados por Infostealers

- Turquia 4.433

- Índia 2.681

- Indonésia 2.384

- Brasil 1.619

- Egito 1.188

Como se proteger de Infostealers?

- Usar multifator de autenticação

- Monitoramento de acessos do ambiente e sistemas corporativos

- Conscientização de Segurança

- Não fazer download de softwares ou arquivos de qualquer fonte da internet

- Reset periódico de cookies da sessão

- Aplicar patches de segurança regularmente

Conclusão

O malware Infostealer representa uma ameaça significativa para indivíduos e organizações. A sua capacidade de roubar informações confidenciais, como senhas e informações financeiras, tem consequências de longo alcance para as vítimas.

Este tipo de malware está se tornando cada vez mais sofisticado, tornando mais difícil a detecção e remoção. Além disso, a evolução dos mercados criminosos ainda permite que agentes de ameaças relativamente pouco qualificados tenham acesso a ferramentas com capacidades avançadas para atacar muitas vítimas.

Leia mais artigos dos especialistas da Vantico clicando aqui.

Referências

THE GROWING THREAT FROM INFOSTEALERS

Infostealers: o que são e como ameaçam a segurança do seu negócio?

Malware and Information Stealers 101

O que os Stealers podem coletar: análise detalhada das informações