No cenário digital atual, a segurança das aplicações é uma preocupação crescente para empresas de todos os tamanhos.

O pentest de aplicações emerge como uma prática vital, permitindo a identificação de vulnerabilidades em aplicações web, móveis e desktop. Entretanto, é preciso compreender seu funcionamento e qual tipo de pentest dentro do escopo de aplicações é o indicado para o ativo que deve ser testado.

O que é o Pentest para Aplicações?

O pentest voltado para aplicações é uma prática que avalia a segurança de aplicações web, móveis e desktop, identificando vulnerabilidades exploráveis para protegê-las contra ataques cibernéticos.

Neste tipo de pentest, os métodos white box, gray box e black box variam na quantidade de informações disponíveis para os testadores.

O white box oferece acesso completo ao código-fonte e documentação, permitindo uma análise profunda de vulnerabilidades. O gray box fornece informações limitadas, simulando um cenário onde um atacante tem acesso parcial, enquanto o black box não dá nenhuma informação prévia, avaliando a segurança a partir da perspectiva de um invasor real.

Cada método traz suas vantagens e, quando combinados, oferecem uma avaliação abrangente da segurança da aplicação.

Integrado ao Ciclo de Vida de Desenvolvimento de Software (SDLC) e ao DevOps, este tipo de pentest busca corrigir falhas de segurança que podem surgir durante o desenvolvimento, incluindo bugs e códigos maliciosos.

Além disso, também aborda diversas vulnerabilidades, como gestão de identidade, tratamento de erros e segurança do lado do cliente, visando melhorar a proteção do software.

Por que o Pentest de Aplicações é importante?

Analisando o impacto financeiro voltado aos crimes cibernéticos, antecipar-se a riscos e investir em testes do tipo é essencial para diminuir custos e aumentar a confiabilidade do sistema em questão.

Testar a segurança das aplicações ajuda a mitigar riscos, garantindo a resiliência operacional e protegendo a reputação da marca. Além disso, ao confiar em fornecedores e softwares de terceiros, as empresas precisam garantir que essas aplicações atendam a padrões de segurança rigorosos, evitando que a falta de segurança comprometa a confiança dos clientes e resultando em perdas financeiras significativas.

Portanto, o pentest é uma estratégia essencial para proteger ativos e fortalecer a confiança do consumidor.

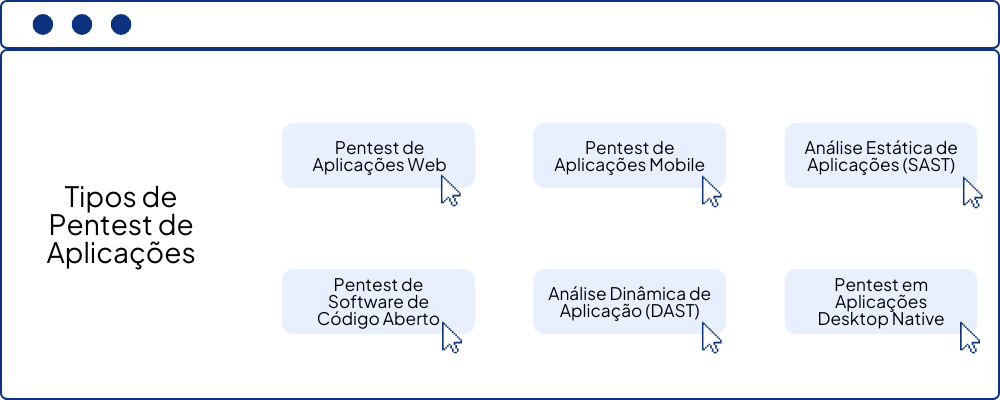

Tipos de Pentest de Aplicações

Garantir a segurança deste tipo de ativo exige bem mais do que um simples teste.

Este processo envolve simular ataques a diferentes tipos de aplicações — web, móveis, desktop e de código aberto — para identificar vulnerabilidades antes que possam ser exploradas por invasores e, por isso, é essencial trabalhar com uma ampla gama de tipos de teste, cada um deles voltados a um tipo de serviço.

Pentest de Aplicações Web

Neste tipo de pentest, são analisados a sua infraestrutura de hospedagem. Os testes podem ser realizados como caixa-preta (simulando um ataque real sem informações prévias), caixa-branca (com acesso total ao código-fonte) ou caixa-cinza (com informações limitadas).

A avaliação deve incluir itens do OWASP Top Ten, garantindo a segurança de todos os endpoints e serviços da infraestrutura.

Pentest de Aplicações Mobile

Foca em aplicações mobile, tanto versões web quanto nativas. Além de seguir as práticas do OWASP Mobile Top Ten, esses testes precisam considerar desafios específicos, como a possibilidade de “fazer root” em dispositivos, que podem expor dados sensíveis.

Pentest em Aplicações Desktop Native

Avalia aplicações desenvolvidas para sistemas operacionais como Windows, macOS e Linux.

Este teste busca garantir que as aplicações estejam seguras contra acessos não autorizados e vulnerabilidades específicas do sistema operacional, como o uso indevido de funções administrativas.

Pentest de Software de Código Aberto

Examina aplicações que utilizam bibliotecas de código aberto, que podem incluir vulnerabilidades não identificadas.

Este tipo de pentest é essencial para garantir a segurança de componentes OSS, uma vez que o código-fonte é publicamente acessível, mas pode conter riscos.

Análise Dinâmica de Aplicação (DAST)

Realiza testes enquanto a aplicação está em uso, avaliando a segurança em tempo real. Pode ser conduzido em formato de black, White ou gray box, focando na eficácia dos controles de acesso e na gestão de erros.

Análise Estática de Aplicações (SAST)

Consiste na análise do código-fonte da aplicação, permitindo a identificação de vulnerabilidades antes da execução. Ferramentas automatizadas são usadas para realizar a auditoria, mas a revisão manual é essencial para validar os resultados.

Cada um desses métodos de pentest oferece uma abordagem única para fortalecer a segurança das aplicações, ajudando as empresas a protegerem-se contra ameaças cibernéticas.

Pentest de Aplicações em DAST, SAST e OWASP

O Static Application Security Testing (SAST) e o Dynamic Application Security Testing (DAST) são duas abordagens complementares no pentest de aplicações.

O SAST analisa o código-fonte sem executá-lo, permitindo identificar vulnerabilidades desde os primeiros estágios do desenvolvimento.

É considerado um teste White box, pois fornece aos testadores acesso completo ao código, enquanto o DAST testa a aplicação em execução, sem informações internas, caracterizando-se como um teste black ou gray box.

O DAST é geralmente realizado após o SAST, permitindo uma avaliação abrangente da segurança da aplicação.

Ambas as abordagens estão alinhadas com o OWASP Top Ten, uma lista das vulnerabilidades de segurança mais críticas em aplicações web. O OWASP serve como um guia para equipes de segurança, priorizando riscos durante as fases de design e desenvolvimento.

Ao integrar SAST e DAST com as diretrizes do OWASP, as organizações podem garantir que suas aplicações sejam robustas contra as ameaças atuais, abordando falhas críticas como autenticação inadequada e injeção de código. Essa combinação fortalece a segurança, aumentando a confiança dos usuários e protegendo os ativos digitais.

Com que frequência o Pentest de Aplicações devem ser feitos?

A frequência do pentest de aplicações deve ser ajustada de acordo com as necessidades e a situação de cada empresa.

Para empresas que não possuem um programa contínuo de testes, é recomendável realizar testes antes do lançamento de uma nova aplicação, antes de atualizações significativas e após alterações importantes.

Além disso, algumas organizações podem ser obrigadas por lei ou por padrões da indústria, como o PCI-DSS, que exige testes a cada três meses para aplicações financeiras, ou o SOC-2 tipo 2, que demanda um programa de testes alinhado com objetivos de risco.

Portanto, manter um cronograma regular de testes é essencial para gerenciar efetivamente a segurança da empresa.

Mais do que o teste: a importância do relatório

O relatório de pentest é fundamental para fornecer uma visão clara e detalhada da avaliação de segurança de uma aplicação.

Ele serve como um documento abrangente que inclui um resumo executivo, destacando os objetivos e o escopo do teste, além de evidenciar todas as falhas de segurança encontradas.

Essa clareza permite que as partes interessadas compreendam o nível geral de segurança da aplicação e as áreas que precisam de atenção.

Além disso, o corpo do relatório detalha as metodologias empregadas durante o teste e apresenta descobertas técnicas, com etapas específicas para reproduzir as vulnerabilidades identificadas. Isso não apenas ajuda as equipes de desenvolvimento a entenderem as falhas, mas também fornece diretrizes sobre como corrigi-las.

As recomendações estratégicas e táticas incluídas no relatório orientam a implementação de melhorias na segurança, tornando-o um recurso valioso para fortalecer a postura de segurança da empresa e garantir que os riscos sejam mitigados adequadamente.

O Atestado de Pentest, juntamente com os Relatórios Executivo e Técnico, são documentos essenciais que comprovam a realização de um teste e a correção das principais vulnerabilidades de um ativo.

Muitas empresas ainda não estão familiarizadas com esses documentos, por isso você pode clicar aqui e garantir gratuitamente um de nossos modelos.

Siga-nos nas redes sociais e acompanhe nossos conteúdos.