Nos últimos anos, a segurança digital ganhou ainda mais relevância. O advento de novas modalidades de ataque, baseadas em roubo de dados ou até mesmo IAs, gera a necessidade de uma atuação mais eficaz no tratamento das vulnerabilidades. Um dos fenômenos mais controversos nesse contexto é a comercialização das vulnerabilidades zero-day, que representa um mercado onde falhas de segurança não divulgadas são compradas e vendidas.

Relembrando: o que é zero-day?

Vulnerabilidades zero-day são falhas de segurança em sistemas ou softwares que não são conhecidas pelos desenvolvedores ou fornecedores. O termo zero-day se refere ao fato de que, quando a falha é descoberta, não há tempo para os desenvolvedores lançarem uma correção, pois ela já pode estar sendo explorada ativamente por invasores. Essas vulnerabilidades são extremamente valiosas para hackers, pois fornecem acesso a sistemas protegidos antes que os fornecedores possam agir para corrigir o problema.

Como funcionam os Zero-Day Markets?

Os Zero-Day Markets são plataformas atuantes geralmente em redes obscuras, muitas vezes encontradas na dark web, ambiente onde vulnerabilidades zero-day são comercializadas.

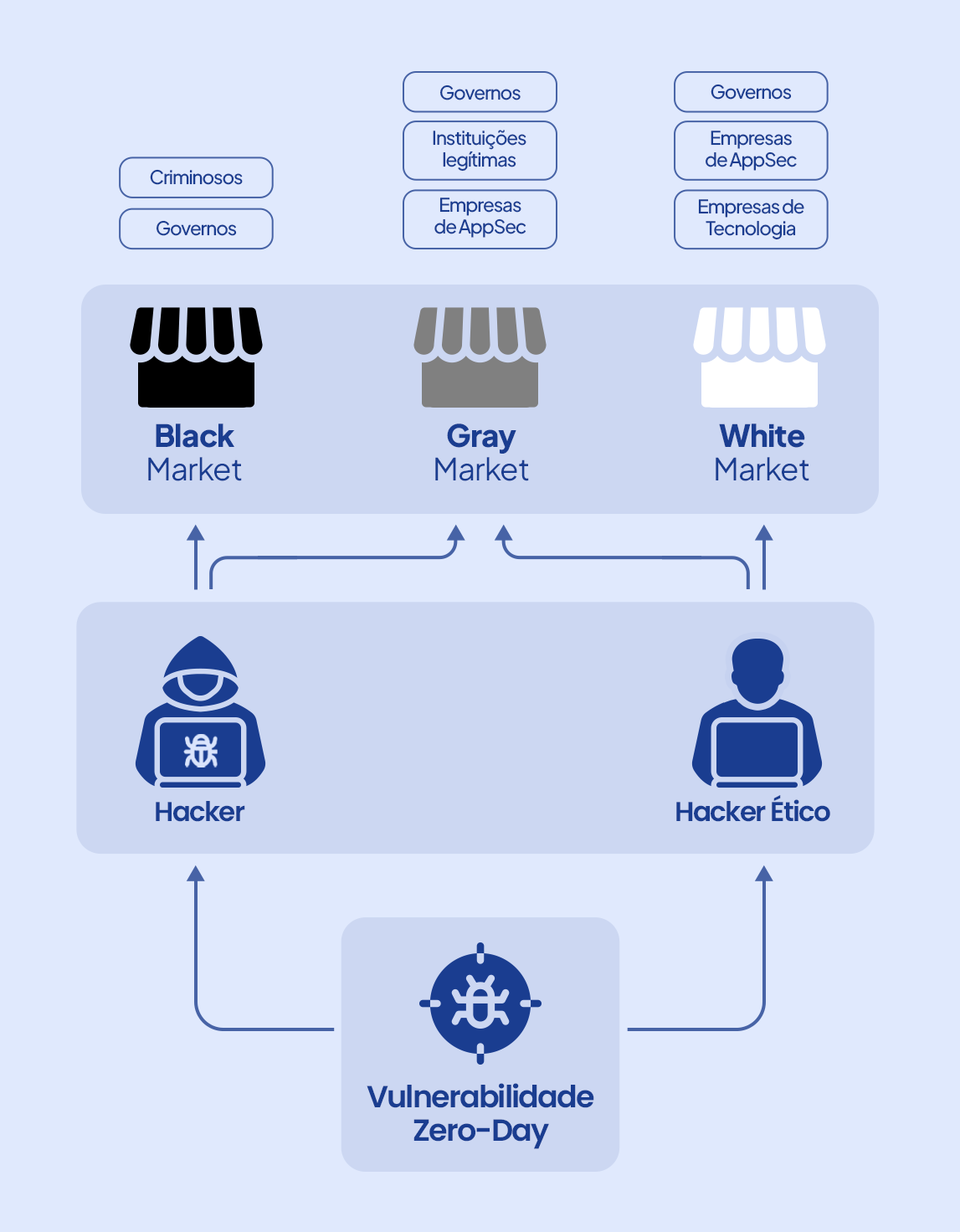

Ao contrário de programas legítimos de recompensas por bugs (white market), como bug bounty programs, esses mercados funcionam em redes anônimas, permitindo que compradores e vendedores realizem transações sem a supervisão das autoridades.

Embora alguns mercados de vulnerabilidades sejam legítimos, como os mencionados programas de recompensas, os Zero-Day Markets operam com uma perspectiva ilícita (black market), vendidas para exploração de bots ou para roubo de informações online; ou em uma “área cinza” (grey market), em que as vulnerabilidades são vendidas para instituições legítimas, mas que não pretendem fazer a correção das vulnerabilidades, e sim usá-las para outros fins.

Nesses mercados, hackers, grupos criminosos e até agências governamentais podem negociar falhas de segurança que ainda não foram descobertas pelo público geral.

A grande diferença entre os programas de Bug Bounty e os Mercados de Vulnerabilidades é que, no primeiro caso, as falhas são divulgadas com o objetivo de serem corrigidas. Já no segundo, as vulnerabilidades compradas serão utilizadas para outros fins menos éticos, como a exploração de inimigos ou concorrentes.

O processo de compra e venda de vulnerabilidades

A transação de uma vulnerabilidade zero-day em um desses mercados envolve um ciclo cuidadoso de verificação e negociação. O processo típico ocorre em etapas, divididas em:

- Descoberta da falha: o primeiro passo começa com um hacker ou especialista no assunto que identifica uma vulnerabilidade em um sistema ou software popular e a partir daí, começa a traçar a rota de venda.

- Validação e preparação do exploit: o hacker, agora no papel de vendedor, cria um exploit, ou código malicioso, para provar que a falha pode ser explorada.

- Negociação: a vulnerabilidade é anunciada em um mercado criptografado, onde o preço é negociado entre comprador e vendedor.

- Finalização da transação: após o pagamento, geralmente feito com criptomoedas para garantir anonimato, o vendedor entrega todos os detalhes técnicos sobre a vulnerabilidade e o exploit correspondente.

Este mercado é altamente especializado e requer grande confiança entre os participantes, apesar do anonimato. Além disso, intermediários, conhecidos como brokers, desempenham um papel fundamental na verificação da autenticidade da vulnerabilidade e na segurança das transações.

Participantes e intermediários nos Zero-Day Markets

Apesar da menção a invasores e/ou hackers, os Zero-Day Markets são compostos de mais integrantes, cada um deles representando uma etapa do processo de compra e venda. Pode-se diferenciá-los em três partes:

Compradores: aqui, se trata de um amplo público interessado em adquirir as vulnerabilidades zero-day. Os compradores não se limitam apenas a outros hackers, também é possível encontrar agências governamentais, grupos criminosos, empresas de segurança cibernética e, ocasionalmente, empresas de vigilância legal. Cada um desses compradores têm seus próprios objetivos, como espionagem, extorsão ou fortalecimento das defesas cibernéticas.

Vendedores: já os vendedores são, na maioria das vezes, hackers ou pesquisadores de segurança independentes, que decidem vender a falha em vez de relatá-la aos desenvolvedores. Esses vendedores podem ser motivados financeiramente, entretanto ainda sim encontram-se casos de venda por falta de resposta ou reconhecimento do profissional acerca do trabalho cometido.

Intermediários: são os responsáveis pelo funcionamento pleno dos Zero-Day Markets. Os intermediários são importantes para garantir que as transações ocorram de forma segura e sem fraudes. Também nomeado de Brokers, eles verificam a credibilidade das vulnerabilidades e asseguram que as transações sejam realizadas com anonimato.

Como são definidos os valores das vulnerabilidades?

Como dito, a moeda usada neste tipo de transação, na maioria das ocorrências, se trata de criptomoedas. Entretanto, a precificação acontece com base em diversos critérios atrelados diretamente a vulnerabilidade vendida, como:

Tipo de Software: quanto mais popular, mais caro. Logo, vulnerabilidades em sistemas populares como Windows, iOS ou Android tem um custo maior, devido ao impacto em larga escala.

Gravidade: falhas que permitem a execução remota de código, elevação de privilégios ou roubo de dados geralmente têm maior valor.

Facilidade de exploração: exploits que são mais fáceis de usar e que funcionam de forma confiável tendem a ser mais caros.

Exclusividade: vulnerabilidades exclusivas para um único comprador ou que são particularmente raras ocupam o topo do ranking com os valores mais inflados.

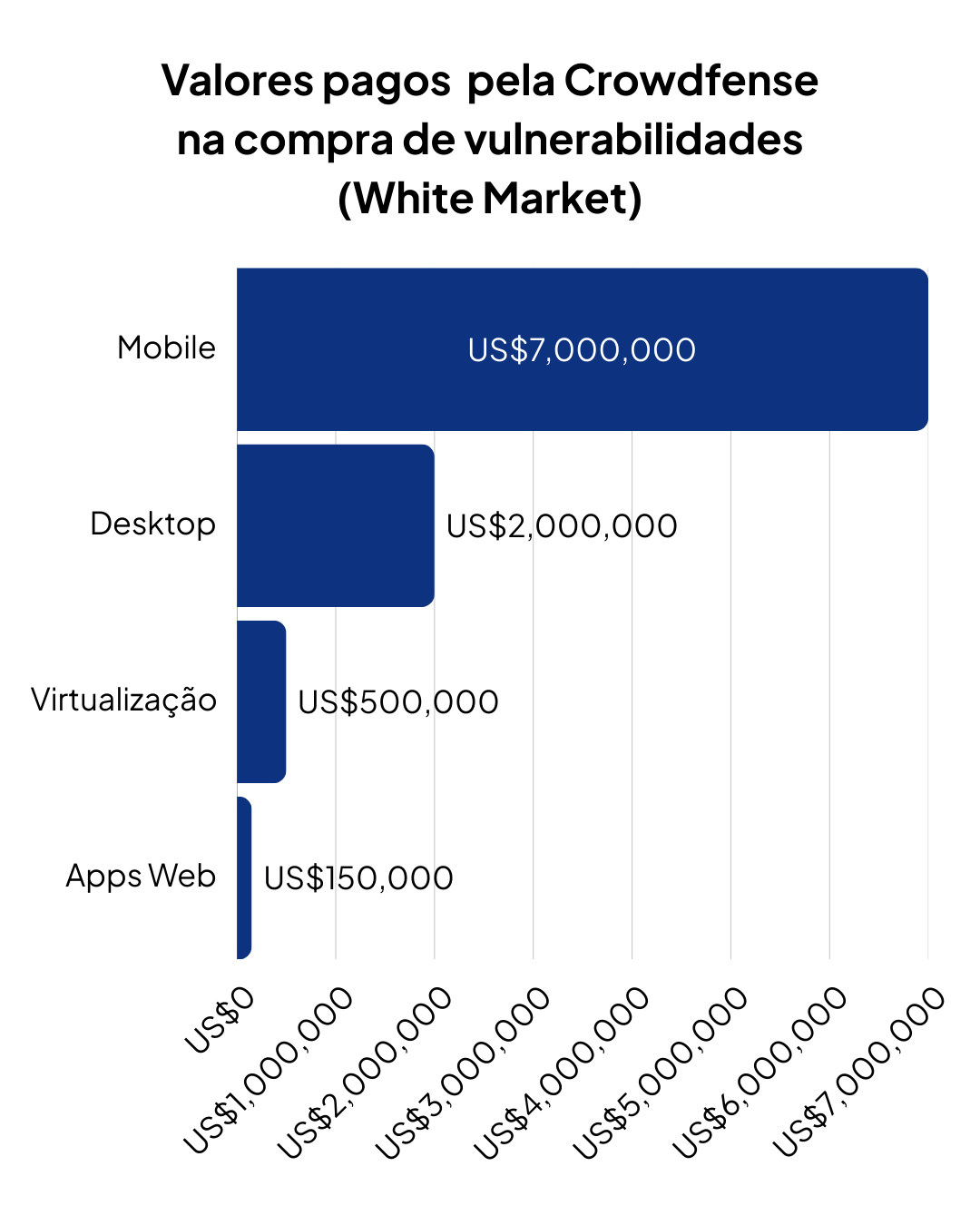

Custos por vulnerabilidade

Uma das formas mais fáceis de entender como funciona a precificação, é avaliando através de uma moeda mais comum, como o dólar. Por exemplo, falhas em sistemas operacionais móveis como iOS e Android podem ser negociadas por valores que variam de centenas de milhares a milhões de dólares. Exploits para navegadores populares, como Chrome ou Firefox, podem custar de dezenas a centenas de milhares de dólares.

Já vulnerabilidades em softwares de escritório como o Microsoft Office tendem a ser mais acessíveis, mas ainda podem ser vendidas por dezenas de milhares de dólares.

Aproximando ainda mais do cenário brasileiro e da cotação atual* do dólar, uma falha de IOS ou Android negociada por cem mil dólares sairia por cerca de R$570.450,00. É possível destrinchar ainda mais tais valores:

Cadeias completas de Zero Day

- Android Zero Click Full Chain (ex: WhatsApp, RCS): 5 milhões de dólares.

- iOS Zero Click Full Chain (ex: iMessage): entre 5 e 7 milhões de dólares.

Navegadores:

- Chrome (RCE + LPE): entre 2 e 3 milhões de dólares.

- Chrome (RCE sem SBX): 500 mil dólares.

- Chrome (SBX): 500 mil dólares.

- Safari (RCE + LPE): entre 2,5 e 3,5 milhões de dólares.

- Safari (RCE sem SBX): 200 mil dólares.

- Safari (SBX): entre 300 e 400 mil dólares.

Componentes Únicos:

Incluem RCE, SBX, PE (específico do fornecedor ou não), Bypass genérico, métodos de entrega ou criação de perfil.

Aplicações Móveis:

- Outros aplicativos incluem: iCloud, Calendário, E-mail, Signal, FaceTime, Instagram, Telegram, Facebook, Facebook Messenger, Session, Threema, Wire, WeChat.

Como visto, os preços são definidos com base na relevância do ativo a ser explorado. Além disso, é construído todo um processo acerca do exploit das vulnerabilidades. Casos como white ou gray market, oferecem o mesmo tipo de serviço, de um modo transparente e voltado para empresas. Existe toda a criação de um contrato e etapas a serem cumpridas.

O mercado das vulnerabilidades zero-day é um campo obscuro, onde riscos e recompensas andam de mãos dadas. Este mercado pode ser visto como uma faca de dois gumes: enquanto oferece aos compradores acesso a falhas valiosas para suas diversas finalidades, também coloca em risco a segurança cibernética global, expondo sistemas críticos a ataques e exploração. A comercialização dessas vulnerabilidades representa um desafio constante para a segurança digital, demandando maior vigilância e esforços para mitigar os riscos relacionados a esses mercados clandestinos.

Quer saber ainda mais sobre as principais informações do mundo da cibersegurança? Siga a Vantico nas redes sociais.

Os Zero-Day Markets não parecem ser a solução ideal para sua empresa lidar com as vulnerabilidades. Quer solucionar este problema? Conheça a Vantico.

* Cotação feita no dia 01/04/2025, através do site Banco Central do Brasil.