Uma prática essencial para a segurança de empresas de todos os portes é o Gerenciamento de Superfície de Ataque (ASM), que envolve a identificação, monitoramento e mitigação contínuos dos ativos digitais expostos a potenciais invasores na Internet.

Neste artigo, exploraremos o que é ASM, sua importância para a segurança cibernética e como implementar estratégias eficazes para proteger seus ativos.

O que é Gerenciamento de Superfície de Ataque (ASM)?

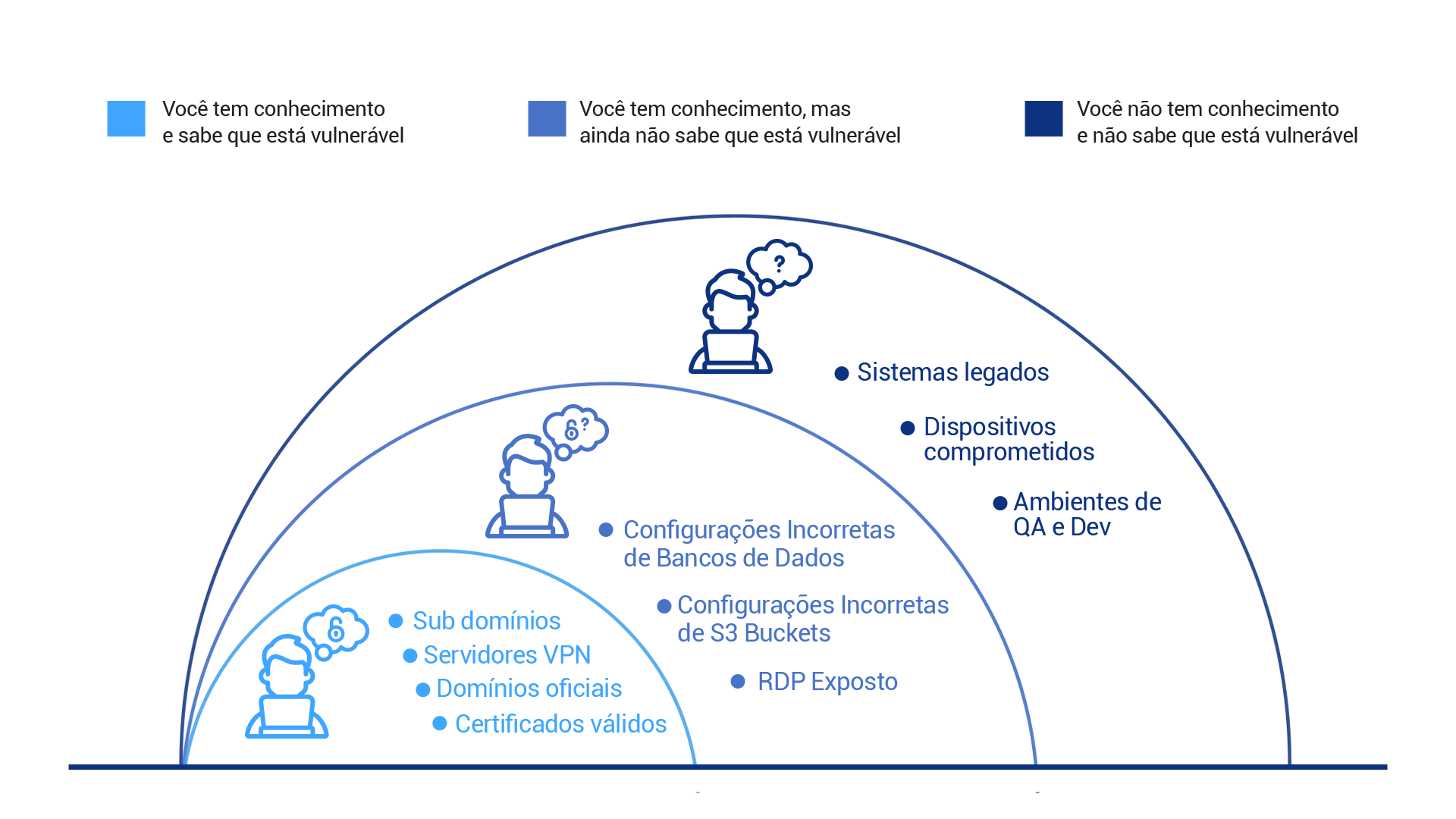

O Gerenciamento de Superfície de Ataque, também chamado de Attack Surface Management (ASM), refere-se ao processo de identificar todos ativos digitais acessíveis e vulneráveis na Internet.

Superfície de Ataque.

Isso inclui servidores, bancos de dados, dispositivos de rede, e outros elementos que podem ser explorados por cibercriminosos. A principal função do ASM é descobrir e corrigir vulnerabilidades antes que sejam aproveitadas por invasores.

Ou seja, a principal parte de um ASM é reduzir a exposição dos sistemas da empresa a futuras vulnerabilidades, excluindo softwares e ativos desnecessários.

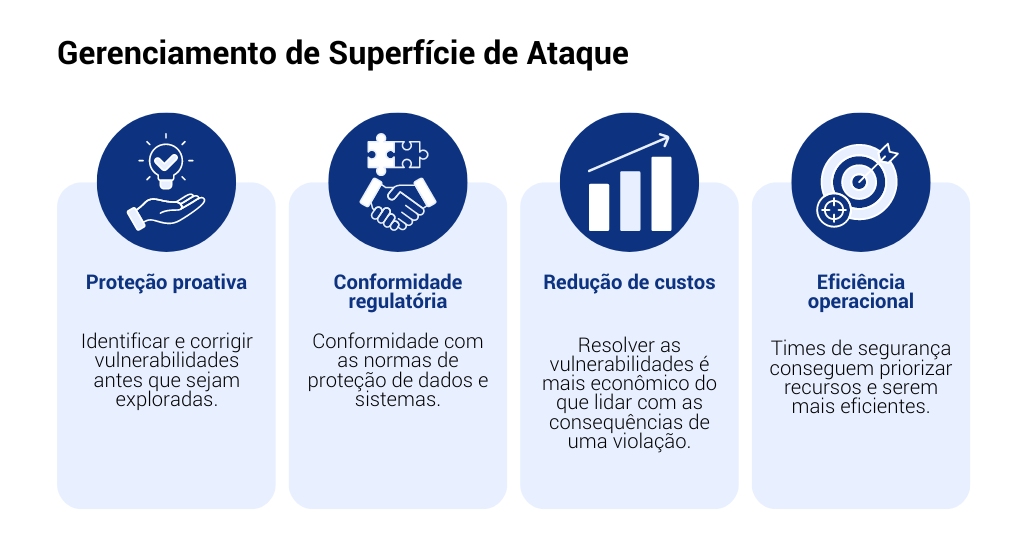

Principais benefícios do Gerenciamento de Superfície de Ataque (ASM)

- Proteção proativa: ao identificar e corrigir vulnerabilidades antes que sejam exploradas, as empresas podem reduzir significativamente o risco de violações de dados e interrupções de serviços.

- Conformidade regulatória: muitos regulamentos de segurança cibernética exigem que as organizações protejam seus dados e sistemas contra ameaças externas. O ASM ajuda a garantir conformidade com essas normas.

- Redução de custos: lidar proativamente com vulnerabilidades pode ser mais econômico do que lidar com as consequências de uma violação de segurança, como multas regulatórias, perda de dados ou danos à reputação.

- Melhoria da eficiência operacional: ao concentrar esforços em áreas vulneráveis específicas, as equipes de segurança podem priorizar recursos e maximizar a eficiência operacional.

Benefícios do ASM.

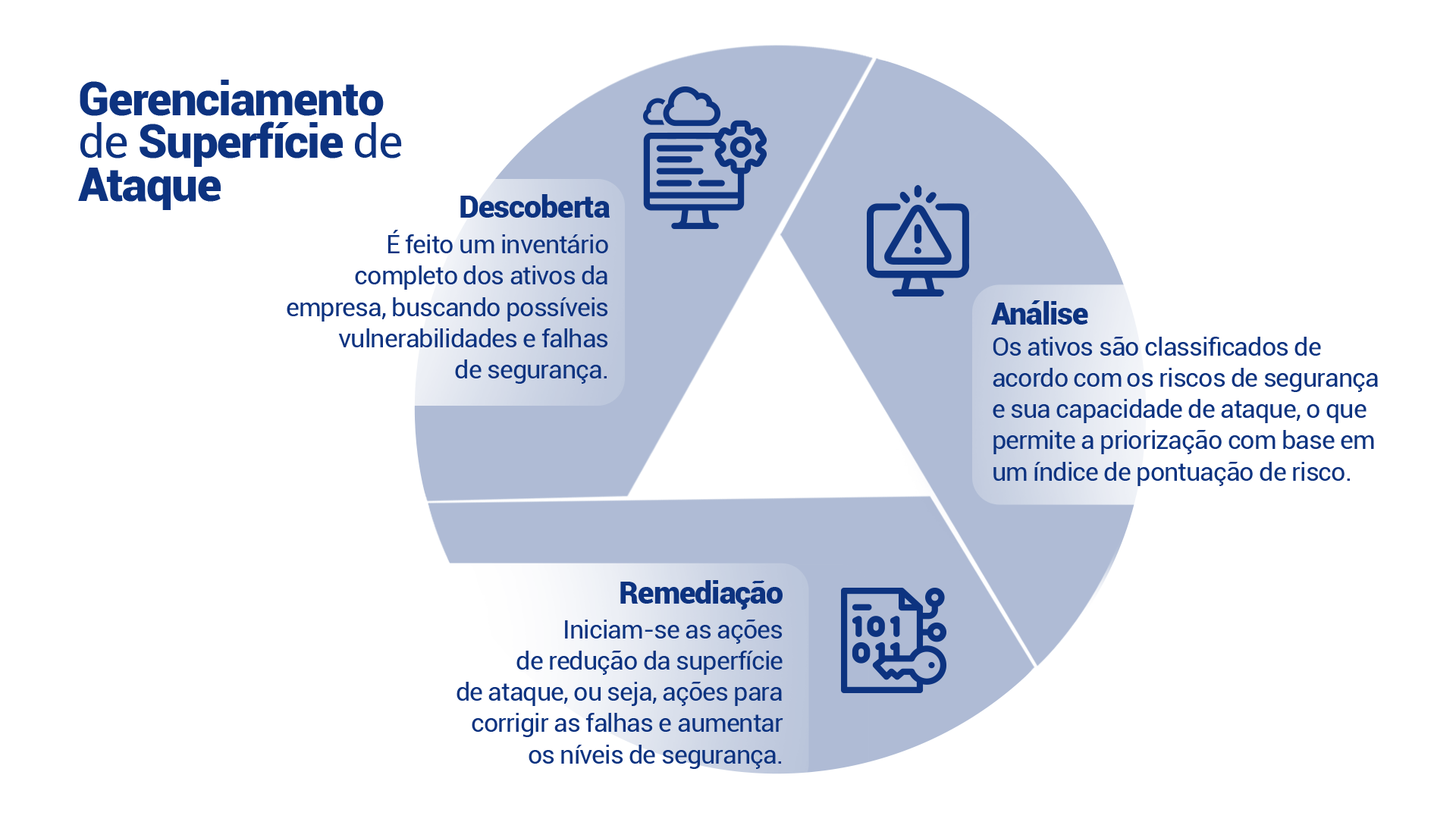

Como implementar o ASM de forma eficaz?

O Gerenciamento de Superfície de Ataque é parte essencial de uma estratégia bem elaborada voltada para a segurança cibernética. Entretanto, para garantir a sua eficácia, existem alguns passos a serem seguidos:

- Conheça os ativos da empresa: comece identificando todos os ativos da empresa, afinal é preciso entender quais os pontos que precisam da atenção do ASM.

- Automatize processos: facilite a criação segura de infraestrutura para todos na empresa. Reduza obstáculos automatizando a visibilidade em novos sistemas, em vez de depender exclusivamente dos usuários para relatar.

- Gere visibilidade: certifique-se de ter registros de todos os ativos, incluindo contas de nuvem e aplicativos SaaS. Mantenha um controle atualizado de quem tem acesso a cada recursos.

- Acompanhamento contínuo: monitoramento constante é essencial devido à evolução do cenário de ameaças e à descoberta contínua de novas vulnerabilidades. Isso ajuda a manter o controle sobre todos os ativos e serviços da organização.

Escopo do Gerenciamento de Superfície de Ataque.

O Gerenciamento de Superfície de Ataque e a sua empresa

O Gerenciamento de Superfície de Ataque não é apenas uma medida preventiva, é uma parte fundamental da estratégia de segurança cibernética de qualquer organização moderna.

Ao implementar práticas robustas de ASM, sua empresa não só protege seus ativos digitais contra ameaças crescentes, mas também fortalece sua posição competitiva entre clientes e parceiros.

A Vantico traz ferramentas que vão desenvolver um papel crucial no Gerenciamento de Superfície de Ataque, com avaliações práticas e relatórios detalhados das vulnerabilidades da empresa.

Gostou desse conteúdo? Fale com nossos especialistas e saiba mais sobre como o serviço de ASM da Vantico pode compor a estratégia de segurança cibernética da sua empresa.

Siga-nos nas redes sociais para acompanhar nossos conteúdos.