Ataques de phishing já são uma abordagem reconhecida dentro do cenário de segurança cibernética, mas e os ataques de Pretexting? Nele, os invasores criam cenários para enganar e manipular funcionários e sistemas das empresas, a fim de identificar dados sensíveis e informações confidenciais.

Neste artigo, você irá entender o que é o Pretexting, quais os principais alvos e como algumas políticas de segurança cibernética podem mitigar este risco.

O que é Pretexting?

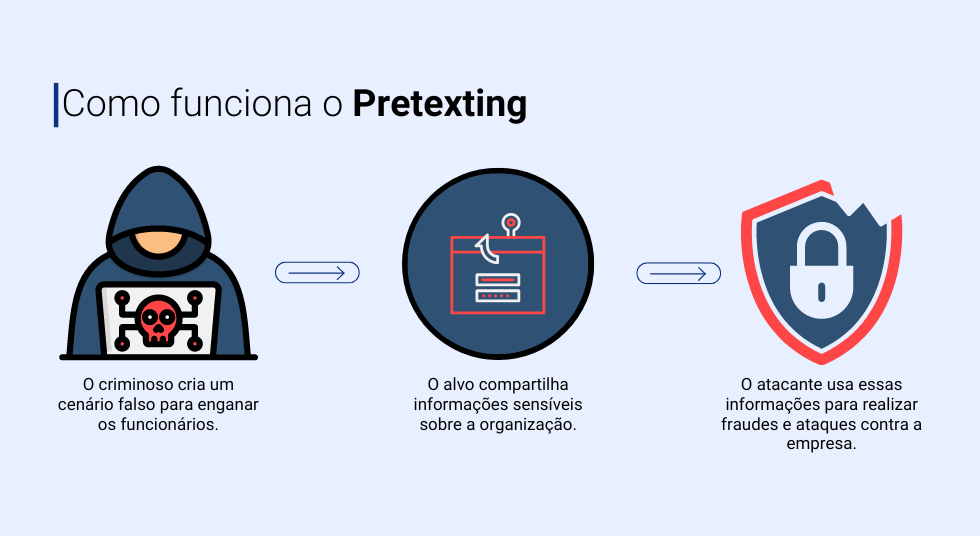

Assim como os ataques de phishing, o Pretexting é uma forma mais robusta de ataque de engenharia social, ou seja, voltado a enganar quem o recebe.

No Pretexting, o invasor cria um cenário ou contexto totalmente falsificado a fim de obter informações confidenciais. Na primeira etapa, o Pretexting reúne informações sobre os alvos em potencial, buscando por vulnerabilidades e em qual setor o ataque será mais eficaz.

Ao contrário de outros métodos, o que gera a eficácia do Pretexting é a criação de cenários que são críveis e baseados em informações reais, que levam o alvo deste ataque a divulgar dados confidenciais.

Imagem: Como funciona o Pretexting.

Entenda o perfil de risco digital e o Pretexting

Dentro de cada empresa, é preciso avaliar o perfil de risco digital. Esta avaliação diz respeito sobre as vulnerabilidades e ameaças que podem atingir diretamente os ativos de cada negócio.

Os principais pontos avaliados são:

- Segurança da rede.

- Nível de proteção de dados.

- Política e conscientização dos funcionários a respeito de segurança cibernética.

- Eficiência das estratégias de resposta a ameaças e vulnerabilidades.

Entender o perfil de risco digital da empresa ajuda a compreender em quais táticas o Pretexting irá atuar e como a empresa pode se preparar para mitigar este risco.

Fazer essa avaliação ajuda a entender como a empresa irá se portar diante dessas potenciais ameaças de Pretexting e como os dados mais sensíveis devem ser protegidos.

Inteligência Artificial e o Pretexting

Antes de entender como alguns tipos de inteligência podem se aliar às ameaças de Pretexting, é preciso compreender sua origem e como este método capta as informações.

Ferramentas OSINT (Open Source Intelligence) são disponibilizadas de forma pública ou mediante solicitação, e por serem dados de código aberto, têm acesso a uma amplitude de informações. As principais fontes que nutrem o código dos OSINTS são:

- Artigos de jornais e revistas.

- Atividades nas redes sociais.

- Dados de censo.

- Processos judiciais.

- Dados de negociação pública.

- Pesquisas públicas.

- Dados de vulnerabilidade de sistemas.

- E muitos outros.

A lista acima exemplifica apenas algumas das inúmeras fontes de OSINT. Quando aplicados ao Pretexting, o OSINT se torna grande aliado na coleta de informações.

Os invasores usam OSINT para entenderem mais sobre seus alvos: detalhes sobre estrutura da empresa, funcionários, funções e até mesmo informações pessoais. Com este tipo de dado em mãos, torna-se ainda mais fácil personalizar o ataque.

Em cenários como quando o invasor tem dados sobre atividades recentes ou conexões profissionais, fica fácil se passar por um parceiro de trabalho ou colega, o que traz eficácia para o ataque, afinal, os cenários criados estarão próximos da realidade.

Quais são os principais alvos de Pretexting?

Conforme explicado acima, a facilidade do acesso a informações através de ferramentas como OSINTS, facilita o trabalho dos invasores para criar cenários e manipular as informações reais. Existem alguns alvos mais propensos a serem atacados com Pretexting, como:

- Rede

Os ataques de rede buscam por informações relacionadas a este setor da empresa, como serviços de hospedagem, dispositivos conectados à internet, domínios e subdomínios e outros.

Neste caso, os invasores vão atuar em cenários voltados a vulnerabilidades específicas da rede ou simular informações como administradores de rede.

- Aplicativos/Aplicações

Um dos alvos mais comuns são as aplicações usadas dentro da empresa. Ao invadir este setor, são buscados detalhes sobre as tecnologias de desenvolvimento, informações de sites, códigos internos e outros.

Com este ataque, os invasores buscam entender o ambiente técnico da empresa a fim de adaptar os ataques para explorar vulnerabilidades ou enganar pessoas para obter informações confidenciais.

- Funcionários/Colaboradores

O principal alvo das invasões e Pretexting direcionados aos funcionários são os dados pessoais e credenciais que irão facilitar o acesso não autorizado em outros ataques.

Aqui, o invasor pode usar informações localizadas em redes sociais ou em credenciais já comprometidas para criar o contexto que facilite o ataque.

- Dados em sistemas de nuvem

Aplicações que ficam alocadas direto em sistemas de nuvem também podem ser alvo de Pretexting. Neste tipo de ataque, os invasores buscam localizar dados que não estão protegidos ou vulnerabilidades ainda não corrigida, a fim de explorar fraquezas na infraestrutura e nuvem.

Como proteger a empresa do Pretexting?

Assim como em casos de phishing mais comuns, a principal forma de mitigação e prevenção do Pretexting é investir em uma abordagem multifacetada e estratégica para a segurança cibernética da empresa.

No caso do Pretexting, as medidas tomam uma forma mais ampla: vão da proteção de ativos e sistemas até a conscientização e elaboração de políticas de cibersegurança para os funcionários.

- Políticas de compartilhamento de informações devem definir diretrizes sobre quais, com quem e como as informações devem ser compartilhadas. Inclusive é importante limitar o acesso de dados sensíveis apenas para colaboradores que os precisem de forma obrigatória para cumprir suas funções.

- Treinamentos de segurança cibernética são aliados essenciais para a conscientização dos funcionários. É preciso que cada colaborador entenda como funcionam as políticas de segurança cibernética da empresa, o que é o Pretexting e como as atitudes de cada um deles podem mitigar esse risco.

- Elaboração de relatórios, diretrizes e testes que analisem e previnam qualquer atividade suspeita em relação aos dados sensíveis da empresa. Além da proteção de cada um dos ativos essenciais, é preciso que os funcionários saibam as primeiras medidas em casos de suspeitas de Pretexting.

- Prática regular de testes de segurança. Métodos como o pentest podem ajudar a identificar e mitigar as vulnerabilidades que acabam se tornando uma atrativo para quem busca praticar o Pretexting na empresa.

A Vantico tem ferramentas como o Pentest, que ajudam a mitigar as vulnerabilidades e brechas que facilitam a ação do Pretexting. Clique aqui para conhecer como funciona o Pentest as a Service da Vantico.

Siga-nos nas redes sociais para acompanhar nossos conteúdos.