Os ataques cibernéticos acontecem porque hackers criminosos se aproveitam de vulnerabilidades de segurança para invadir um sistema ou aplicação, obtendo algum tipo de vantagem – seja financeira, de informações e outros.

Mas você sabe como, exatamente, acontece um ataque cibernético?

Neste artigo, vamos explorar detalhadamente essa questão, oferecendo insights relevantes para profissionais de tecnologia e segurança da informação.

O que é um ataque cibernético?

Um ataque cibernético é uma ação maliciosa realizada por indivíduos ou grupos com o objetivo de obter acesso não autorizado a sistemas, redes ou dados confidenciais.

Isso pode incluir roubo de informações pessoais, interrupção dos serviços online ou danos à infraestrutura digital.

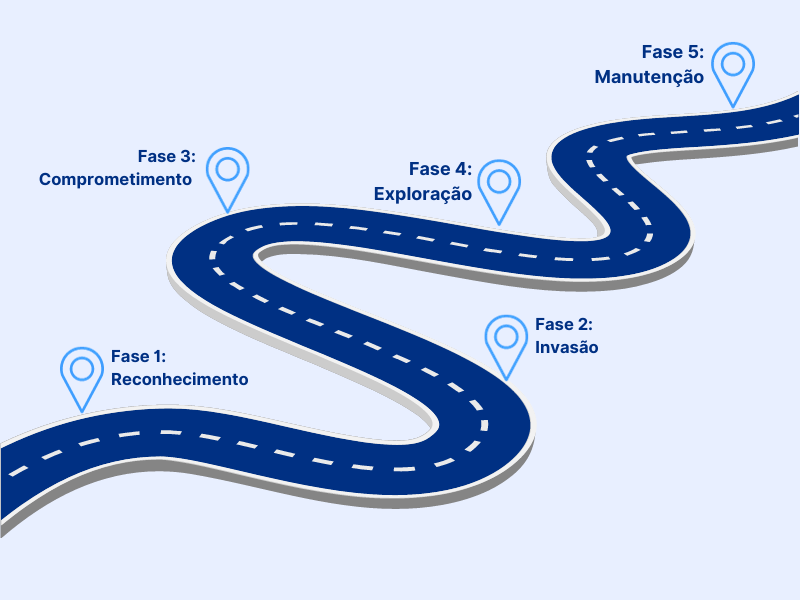

O ciclo de vida de um ataque cibernético

Um ataque cibernético passa por várias etapas antes, durante e depois da sua execução. É importante compreender essa sequência para identificar e mitigar esses riscos.

Reconhecimento

O agressor realiza pesquisas sobre o alvo, coletando informações relevantes, como endereços IP, nomes ou redes sociais vinculadas ao alvo, e buscando possíveis falhas de segurança.

Nessa etapa, podem ser utilizadas ferramentas como:

- Shodan;

- Recon-ng;

- The Harvester.

Invasão

Utilizando vulnerabilidades conhecidas nos sistemas alvo, o atacante se infiltra na rede ou servidor da empresa.

Existem diferentes tipos de ataques cibernéticos, cada um com suas características e objetivos específicos:

– Malware: são softwares maliciosos criados para infectar computadores e redes, podendo causar danos aos sistemas ou roubar informações sensíveis.

– Phishing: consiste em tentativas fraudulentas de obter informações confidenciais através do envio de mensagens falsas que parecem ser legítimas.

– Ataques DDoS (Distributed Denial of Service): são tentativas deliberadas de sobrecarregar servidores ou redes com tráfego excessivo, impedindo o acesso legítimo aos serviços online.

– Engenharia social: envolve a manipulação psicológica dos usuários por meio de técnicas de persuasão para obter informações sensíveis, ou aproveitando-se da falta de conhecimento do sujeito.

– Ataques de força bruta: consistem em tentativas repetitivas de adivinhar senhas até que a combinação correta seja descoberta.

– Ransomware: é um tipo específico de malware projetado para criptografar os dados do usuário e exigir um resgate financeiro para desbloqueá-los.

Comprometimento

Nessa etapa, os invasores obtêm acesso privilegiado aos recursos da empresa e começam a executar suas ações maliciosas.

Exploração

Uma vez dentro do sistema afetado, os cibercriminosos exploram as vulnerabilidades existentes e buscam informações confidenciais ou realizações posteriores dos seus objetivos.

Manutenção do acesso

Após comprometer um sistema ou rede, os invasores procuram permanecer invisíveis pelo maior tempo possível para evitar detecção precoce. Isso pode envolver a instalação furtiva de backdoors ou rootkits.

Postura Ativa de Segurança

O mais importante de tudo isso é entender que os hackers podem utilizar diversas ferramentas e técnicas para concretizar um ataque cibernético, o que pode ser extremamente prejudicial para a empresa, tanto em termos de reputação quanto financeiro.

Portanto, é preciso entender que, para evitar um ciberataque, é necessário investir em cibersegurança em todas as frentes da organização.

Uma empresa segura é aquela que se preocupa em adotar medidas e políticas de segurança consistentes do início ao fim de seus processos. Um exemplo disso pode ser encontrado nos próprios serviços oferecidos pela Vantico:

- Scan de Vulnerabilidades: inspeção contínua de uma infraestrutura em busca de brechas e falhas de segurança.

- Attack Surface Management (ASM): monitoramento contínuo de vulnerabilidades e possíveis vetores de ataque.

- Code Review: verificação de códigos-fonte para identificação de falhas e problemas em sua criação.

- Pentest: identificação de possíveis vulnerabilidades em aplicações, sistemas, redes e outros ativos.

- Simulação de Phishing: treinamentos e simulações que instruem a equipe sobre os perigos do phishing e da engenharia social.

Nós oferecemos serviços que se complementam e, juntos, criam uma robusta postura de segurança para as empresas que a adotam.

Conclusão

A compreensão de como acontecem e funcionam os ataques cibernéticos, é vital para profissionais de tecnologia e segurança da informação, assim como qualquer organização que deseja manter-se segura e íntegra.

O conhecimento dos diferentes tipos de ataques e do ciclo de vida desses ataques permite uma abordagem mais eficaz na proteção das informações confidenciais das organizações.

Além disso, a adoção regular de testes de intrusão (pentests) e outras medidas de segurança garante que possíveis vulnerabilidades sejam identificadas antes que um ataque real ocorra e que a equipe esteja preparada para esse tipo de situação.

Dessa forma, as empresas podem implementar medidas preventivas adequadas para proteger seus sistemas e dados contra ameaças cibernéticas.

Saiba mais sobre os serviços da Vantico e reforce a segurança da sua empresa.