A segurança cibernética é uma preocupação crescente para fabricantes de software, especialmente para aqueles que desenvolvem produtos críticos para a infraestrutura e funções nacionais. A iniciativa Secure by Design, proposta pela CISA (Agência de Segurança Cibernética e de Infraestrutura dos EUA) oferece diretrizes sobre como integrar a segurança desde o início do desenvolvimento do software.

Entendendo as Práticas de Segurança de Produtos

As práticas de segurança têm como objetivo orientar usuários e desenvolvedores de software a priorizar a segurança desde o início do desenvolvimento. Ao implementar essas práticas, é possível criar um desenvolvimento mais eficaz e ágil.

A CISA (Agência de Segurança Cibernética e de Infraestrutura dos EUA) destaca dois tipos de práticas: boas e ruins, voltadas para o desenvolvimento de produtos. Este guia criado pela CISA incentiva a redução de riscos no âmbito cibernético, com ênfase nas más práticas, que são categorizadas de diversas formas.

Confira, abaixo, as práticas recomendadas e não recomendadas na segurança de produtos.

Más práticas: o que não fazer no Desenvolvimento de Softwares e Produtos

- Propriedades do Produto

- Uso de linguagens inseguras para memória: o desenvolvimento de software em linguagens como C ou C++, quando alternativas seguras estão disponíveis, é arriscado. Isso eleva o risco de vulnerabilidades, especialmente em sistemas críticos.

- Inclusão de entrada do usuário em consultas SQL: permitir que dados fornecidos pelo usuário sejam inseridos diretamente em consultas SQL sem validação adequada resulta em vulnerabilidades de injeção de SQL.

- Uso de senhas padrão: produtos lançados com senhas padrão representam um risco elevado. Isso pode facilitar acessos não autorizados a sistemas críticos.

- Presença de Vulnerabilidades já conhecidas: lançar produtos que contêm vulnerabilidades exploráveis conhecidas é inaceitável e aumenta significativamente o risco para segurança nacional e pública.

- Recursos de Segurança

- Falta de autenticação multifator (MFA): produtos que não suportam MFA são vulneráveis a acessos não autorizados, especialmente em sistemas críticos. A implementação de MFA deve ser uma prioridade.

- Ausência de capacidade para reunir evidências de invasões: não fornecer mecanismos para coletar evidências de intrusões pode dificultar a resposta a incidentes e comprometer a segurança.

- Processos e Políticas Organizacionais

- Não publicar CVEs em tempo hábil: a falta de divulgação de vulnerabilidades críticas em tempo hábil aumenta o risco de exploração de falhas.

- Não ter política de divulgação de vulnerabilidades: a ausência de uma política clara para relatar e gerenciar vulnerabilidades pode levar à ineficiência na resposta a incidentes.

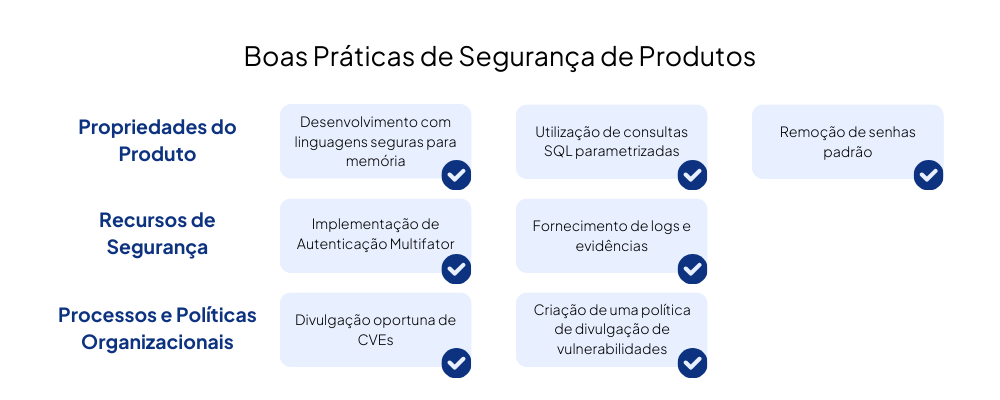

Boas Práticas para Segurança de Produtos

- Propriedades do Produto

- Desenvolvimento com linguagens seguras para memória: priorizar linguagens que evitem vulnerabilidades de segurança de memória. Publicar um roteiro para abordar vulnerabilidades conhecidas é fundamental.

- Utilização de consultas SQL parametrizadas: implementar práticas de codificação seguras, como consultas parametrizadas, para prevenir injeções de SQL.

- Remoção de senhas padrão: garantir que nenhum produto seja lançado com senhas padrão, optando por senhas únicas e fortes durante a instalação.

- Recursos de Segurança

- Implementação de MFA: oferecer suporte nativo para autenticação multifator em produtos críticos. Isso deve ser uma configuração padrão para as contas de administrador.

- Fornecimento de logs e evidências: integrar mecanismos para registrar atividades e intrusões, com a retenção de registros por períodos adequados.

- Processos e Políticas Organizacionais

- Divulgação oportuna de CVEs: comprometer-se a publicar CVEs completas e precisas em tempo hábil para todas as vulnerabilidades críticas.

- Criação de uma política de divulgação de vulnerabilidades: estabelecer um VDP que permita a comunicação clara sobre vulnerabilidades, incentivando relatórios de boa-fé e corrigindo falhas de maneira eficiente.

A segurança de produtos é um processo composto de etapas e é de suma importância entender que a segurança deve vir em todas as etapas do desenvolvimento.

A adoção das melhores práticas e a eliminação das piores práticas são essenciais para proteger sistemas críticos e garantir a confiança dos usuários. Ao seguir as diretrizes da CISA, as empresas não apenas mitigam riscos, mas também promovem um ambiente de segurança mais robusto em um mundo cada vez mais digital.

Quer saber mais sobre segurança cibernética? Clique aqui e acompanhe a Vantico no LinkedIn.