A Simulação de Ameaças Avançadas, ou Compromise Assessment em inglês, é parte fundamental de uma rotina de cibersegurança.

Nesse artigo, vamos entender o que é isso, qual sua importância e seus principais benefícios.

O que é Simulação de Ameaças Avançadas?

A Simulação de Ameaças Avançadas é um processo de investigação que é realizado quando um ataque cibernético acontece – ou quando existe a suspeita de que ele ocorreu.

Ela analisa se houve comprometimento da aplicação e, se sim, de que forma foi comprometida. Isso é verificado através de sinais como a presença de malwares ou de acessos e atividades sem autorização.

Por que a Simulação de Ameaças Avançadas é importante?

Sabemos que os ciberataques estão cada vez mais eficazes e, principalmente, que podem passar despercebidos. Uma organização pode estar infectada ou em uma situação de alto risco, sem ao menos perceber.

Além disso, muitas vezes os ataques não acontecem de uma vez só. Pelo contrário: em certos casos, os criminosos atuam aos poucos, movendo-se silenciosamente dentro da aplicação, justamente para serem imperceptíveis.

Quando a Simulação de Ameaças Avançadas é realizada, ela encontra esses sinais que não são notados à primeira vista, contribuindo para manter a segurança da organização.

Confira alguns dos principais benefícios da Simulação de Ameaças Avançadas.

Benefícios

1. Proteja-se contra ameaças silenciosas

Como mencionamos anteriormente, nem sempre os ataques cibernéticos são facilmente perceptíveis, especialmente quando a organização não tem uma rotina de testes e avaliações já definida ou uma equipe dedicada totalmente a isso.

Por isso, a realização das Simulações de Ameaças Avançadas com frequência é importante para identificar essas ameaças que não são vistas.

2. Analise a segurança de informações e ativos digitais

Os ativos e informações que a empresa possui online também pode estar em risco, mesmo que estejam em alguma plataforma de nuvem – afinal, elas também podem ser invadidas.

Quando uma aplicação é comprometida, todas as áreas podem ser afetadas.

3. Identifique ameaças com agilidade

Quanto mais tempo uma vulnerabilidade ou um ataque passa despercebido, maior a possibilidade de eles serem explorados.

Quando estamos falando sobre cibersegurança, área em que novas descobertas (positivas e negativas) são feitas a cada dia, agilidade é fundamental.

4. Esteja de acordo com o compliance

Cada setor possui diferentes tipos de regras de compliance, mas, hoje em dia, a maioria já tem determinações específicas para cibersegurança, ligadas ao tratamento e integridade de dados pessoais, principalmente.

Quando a organização não as segue, coloca-se em risco de ser responsabilizada e sofrer com as medidas legais cabíveis – o que também prejudica sua reputação e seus clientes.

5. As medidas de segurança implementadas sejam mais eficientes

As práticas de cibersegurança de uma empresa podem se tornar obsoletas rapidamente, com a velocidade que a área cibernética se transforma.

Nesse sentido, as Simulações de Ameaças Avançadas contribuem para identificar quais falhas ou vulnerabilidades existem nas medidas de segurança da organização.

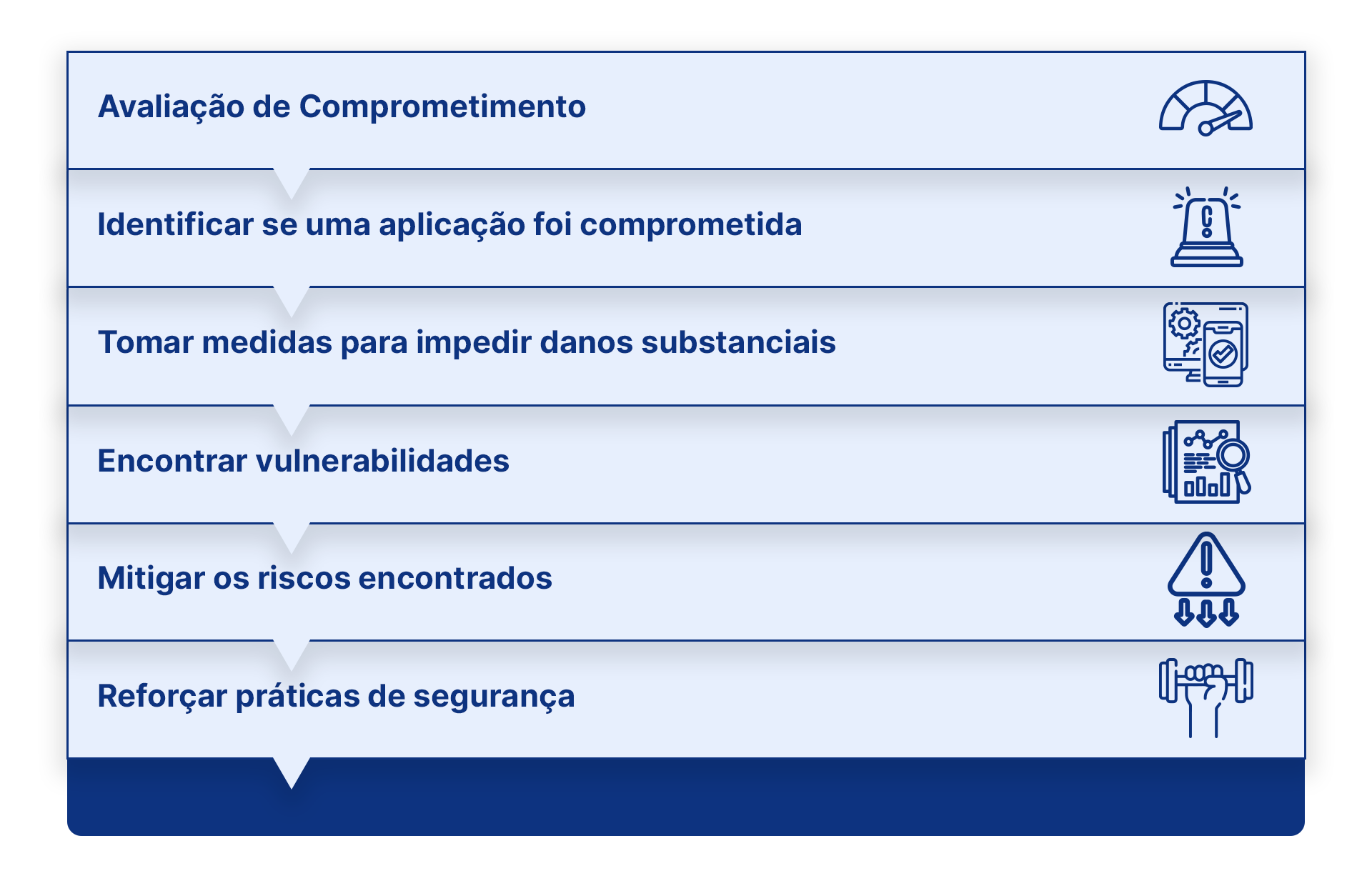

Imagem: Impacto da Simulação de Ameaças Avançadas.

Como é feita uma Simulação de Ameaças Avançadas?

Essa investigação pode ser feita com metodologias não-intrusivas, identificando Indicadores de Comprometimento (IOCs) ou Indicadores de Ataques (IOAs).

O profissional também vai procurar Ameaças Avançadas Persistentes (APTs) e Ameaças Avançadas Voláteis (AVTs).

Quaisquer outras atividades suspeitas também são anotadas e repassadas para os responsáveis.

Com todos esses dados, a avaliação pode adicionar informações sobre a aplicação, vulnerabilidades, práticas de segurança e, é claro, sugestões de melhoria.

Ou seja, através da Simulação de Ameaças Avançadas, o time de segurança e a empresa podem identificar diversas ameaças e, a partir disso, tomar as providências para corrigi-las e melhorar suas práticas de cibersegurança.

Por isso é considerada indispensável e, com certeza, deve ser incluída na rotina de verificações de segurança de uma empresa, junto de outros testes – como o pentest, scan de vulnerabilidades, monitoramento de superfícies, entre outros.

Conheça as soluções da Vantico e como podemos contribuir com a cibersegurança da sua organização!