Com a popularização dos dispositivos móveis, eles têm se tornado alvos cada vez maiores dos criminosos cibernéticos.

O Pentest Mobile é o teste executado para avaliar a segurança das aplicações e dispositivos mobile, identificando vulnerabilidades que podem ser exploradas por hackers, permitindo sua mitigação e aumentando os níveis de segurança.

A OWASP, um dos maiores órgãos internacionais da área, divulgou uma lista com as principais vulnerabilidades encontradas nesse tipo de ativo. Neste artigo, você irá descobrir quais são elas.

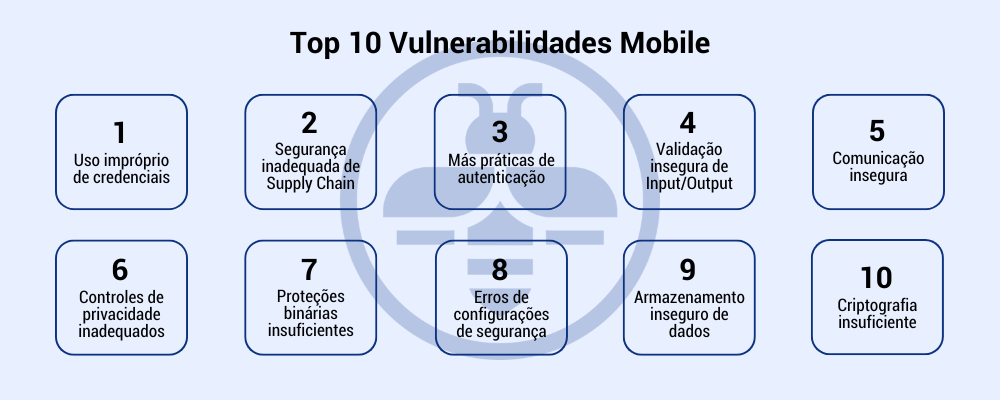

10 vulnerabilidades mais frequentes em Pentest Mobile

São inúmeras as vulnerabilidades que podem afetar um ativo mobile. Abaixo, separamos as 10 principais ameaças, encontradas frequentemente em Pentest Mobile segundo a OWASP.

1. Uso impróprio de credenciais

Um dos grandes desafios é que essa é uma falha relativamente fácil de ser explorada. Ela envolve o uso indevido de credenciais e um armazenamento com segurança insuficiente.

Isso permite que os criminosos acessem funcionalidades sensíveis do aplicativo, podendo causar:

-Vazamento de dados;

-Fraudes.

2. Segurança inadequada de Supply Chain (cadeia de fornecedores)

Neste caso, os fornecedores ligados ao app possuem uma segurança ineficiente, gerando brechas que podem ser exploradas por criminosos e prejudicam ambas as partes.

Isso pode gerar:

-Vazamento ou manipulação de dados;

-Negação de serviço;

-Perda de controle sobre a aplicação.

3. Más práticas de autenticação

Envolve a implementação de autenticações inadequadas, como senhas muito fracas, falta de proteção contra ataques de força bruta, falha na autenticação de dois fatores, entre outros.

Pode gerar:

-Ganho de privilégios não autorizados;

-Acesso não autorizado a dados sensíveis;

-Comprometimento, manipulação ou roubo de dados.

4. Validação insegura de Input/Output

Essa vulnerabilidade acontece em situações onde a aplicação não consegue validar e sanitizar os inputs e outputs dos usuários. Pode causar:

-Manipulação de funcionalidades do app;

-Acesso não autorizado a dados sensíveis;

-Comprometimento do sistema.

5. Comunicação insegura

A comunicação insegura consiste na transmissão de informações sensíveis por meio de canais que não têm segurança suficiente, como no caso da comunicação com servidores e APIs, por exemplo.

Isso pode causar:

-Comprometimento das informações compartilhadas;

-Interceptação dos dados;

-Vazamento de informações confidenciais.

6. Controles de privacidade inadequados

Neste caso, faltam controles de privacidade no app para garantir a proteção de dados dos usuários. Esses controles protegem informações como dados de cartões de crédito, nomes e endereços, e-mail, endereços de IP e outros.

Isso pode gerar:

-Roubo de identidade;

-Fraudes de pagamento;

-Vazamento ou roubo de dados.

7. Proteções binárias insuficientes

As “binárias” de uma aplicação são itens que contêm informações sigilosas, como chaves de APIs comerciais.

A invasão a elas pode causar:

-Vazamento, roubo ou comprometimento dessas informações;

-Manipulação com o objetivo de ultrapassar controles de segurança;

-Cópia do app, criando uma versão fraudulenta.

8. Erros de configurações de segurança

Esta vulnerabilidade envolve os erros de configurações de segurança ligados a controles e permissões, podendo causar:

-Acesso a dados não autorizados;

-Vazamento, roubo ou comprometimento de informações;

-Execução de ações maliciosas.

9. Armazenamento inseguro de dados

Essa vulnerabilidade está relacionada à forma como os dados sensíveis de usuários são armazenados e protegidos. Quando este processo não é feito corretamente, eles ficam vulneráveis a ataques. Isso pode causar:

-Acesso a dados não autorizados;

-Vazamento, roubo ou comprometimento de informações.

10. Criptografia insuficiente

A criptografia é uma das principais medidas de segurança para proteger aplicações mobile. Quando não é feita corretamente, ela deixa os dados sensíveis expostos, podendo causar:

-Vazamento, roubo ou comprometimento de informações;

-Acesso não autorizado a dados ou privilégios.

Além delas, também foram mencionadas no levantamento:

- Vazamento de dados;

- Chaves, senhas, tokens vazadas em formato hardcoded;

- Controle de acessos inseguro;

- Path Overwrite e Path Traversal;

- Endpoints desprotegidos;

- Compartilhamento inseguro.

Como se proteger dessas vulnerabilidades?

Para proteger-se da ameaça dos ciberataques, a estratégia mais eficiente é investir em medidas preventivas. Algumas delas são:

- Incluir o Code Review em seus processos de desenvolvimento, garantindo mais segurança desde o código;

- Executar Pentests Mobile periódicos, para garantir que qualquer vulnerabilidade seja identificada com antecedência e rapidez;

- Seguir as práticas indicadas pela OWASP e outros órgãos ligados à segurança cibernética.

Invista em medidas preventivas de segurança ofensiva com a Vantico. Fale com nossos especialistas e saiba mais sobre o Pentest Mobile.

Siga-nos nas redes sociais para acompanhar nossos conteúdos.