Com o avanço das ameaças cibernéticas e a crescente necessidade de entregar software de alta qualidade de maneira ágil, as empresas estão cada vez mais incorporando práticas que equilibram segurança e velocidade. Um exemplo de inovação nesse contexto é a integração do Pentest as a Service (PTaaS) com as pipelines de Continuous Integration/Continuous Deployment (CI/CD), uma estratégia fundamental para garantir que as vulnerabilidades sejam identificadas e corrigidas antes que cheguem ao ambiente de produção.

O que é CI/CD?

CI/CD é um conjunto de práticas e ferramentas que automatizam a integração de código e sua entrega contínua para os usuários. Essas práticas, essenciais para a metodologia DevOps, podem ser divididas em duas partes:

- Integração Contínua (CI): trata-se da prática de integrar regularmente as alterações no código de todos os desenvolvedores em um repositório compartilhado, onde testes automatizados são executados para garantir que essas mudanças não geram falhas no sistema.

- Deploy Contínuo (CD): este processo faz que, uma vez que o código passe pelos testes, ele seja automaticamente implementado em produção, proporcionando uma entrega rápida e constante de novos recursos ou correções.

Uma pipeline de CI/CD típica inclui:

- Gerenciamento de código-fonte: ferramentas como Git permitem o controle de versões e a colaboração entre desenvolvedores.

- Automação de builds: ferramentas como Jenkins ou CircleCI ajudam a automatizar o processo de construção e teste das aplicações.

- Gerenciamento de artefatos: repositórios são usados para armazenar artefatos de construção, como imagens Docker ou binários.

- Automação de deploy: plataformas como Kubernetes ou AWS gerenciam o processo de implantação e escalabilidade das aplicações.

Como garantir a segurança no ambiente de desenvolvimento?

Enquanto o CI/CD oferece agilidade, também são introduzidos desafios significativos no que diz respeito à segurança. Tradicionalmente, testes de segurança, como o Pentest, são realizados de forma periódica, o que não acompanha o ritmo rápido das implementações contínuas. Isso pode deixar brechas de segurança no software, que são detectadas tarde demais para evitar danos.

Relembrando: o que é o pentest?

O Pentest as a Service (PTaaS) é uma abordagem que oferece serviços contínuos de testes, adaptados à agilidade das práticas de CI/CD. Ao contrário do modelo tradicional, o pentest as a service é focado em uma entrega flexível, eficiente e rápida, o que permite empresas a fazerem avaliações regulares em seus ativos e aplicativos. O pentest as a service também oferece testes contínuos, que permitem realizar testes de segurança de forma recorrente, com foco nas mudanças recentes do sistema; feedback imediato, onde vulnerabilidade es são relatadas instantaneamente, o que permite correções rápidas escalabilidade, afinal o PTaaS se adapta à crescente necessidade de segurança de forma escalável, sem sobrecarregar os recursos.

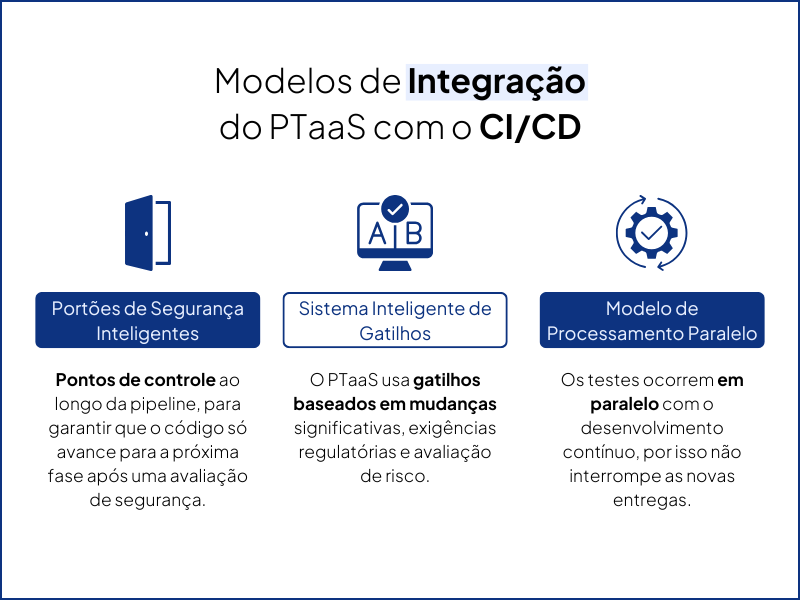

Modelos de Integração do PTaaS com CI/CD

1. Portões de Segurança Inteligentes

Ao integrar o PTaaS no CI/CD, é possível estabelecer pontos de controle (portões de segurança) ao longo da pipeline de desenvolvimento. Esses pontos garantem que o código só avance para a próxima fase do ciclo de desenvolvimento após passar por uma avaliação de segurança.

2. Sistema Inteligente de Gatilhos

Em vez de realizar testes completos para cada alteração, o PTaaS utiliza gatilhos inteligentes baseados em:

- Mudanças significativas: Atualizações no sistema de autenticação ou novos endpoints de API.

- Exigências regulatórias: Prazos de certificação ou requisitos de conformidade com normas específicas.

- Avaliação de Risco: Considerações sobre a criticidade dos ativos e vulnerabilidades anteriores.

3. Modelo de Processamento Paralelo

Para equilibrar segurança e velocidade, as empresas podem adotar o modelo de processamento paralelo. Nesse modelo, os testes de segurança ocorrem em paralelo com o desenvolvimento contínuo, sem interromper o fluxo da entrega de novos recursos.

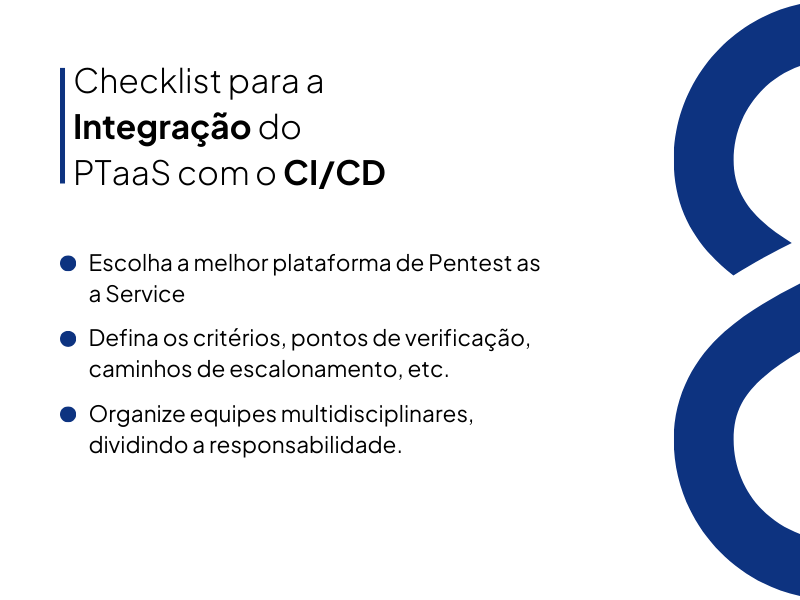

Como Implementar a Integração de PTaaS com CI/CD?

1. Escolha da Plataforma de PTaaS

Ao selecionar uma plataforma PTaaS, é essencial garantir que ela seja compatível com as ferramentas de CI/CD já em uso na empresa. As plataformas devem oferecer APIs robustas, recursos de colaboração em tempo real e a capacidade de fornecer relatórios claros para facilitar a integração das descobertas de segurança no ciclo de desenvolvimento.

2. Definindo Processos

É importante definir claramente os critérios que dispararam os testes de segurança, criando pontos de verificação onde as avaliações devem ser feitas antes de permitir a progressão para a fase seguinte. Além disso, é importante estabelecer caminhos de escalonamento para responder rapidamente a vulnerabilidades detectadas.

3. Organizando a Equipe

No processo de integração, equipes multifuncionais devem ser organizadas de forma que a responsabilidade pela segurança seja compartilhada entre desenvolvedores, testers e especialistas em segurança. Isso inclui a nomeação de campeões de segurança para promover boas práticas dentro de cada equipe.

Fluxos de Trabalho Realistas

1. Avaliação Contínua de Segurança

Além de integrar o PTaaS, é importante adotar ferramentas automatizadas de varredura de vulnerabilidades, checar dependências de bibliotecas de terceiros e validar configurações em tempo real para garantir a segurança contínua do sistema.

2. Testes Manuais Disparados por Gatilhos

Embora a automação seja necessária, certos testes mais profundos devem ser feitos de forma manual, como avaliações completas em momentos-chave ou em partes do sistema que passaram por grandes alterações.

3. Abordagens Híbridas

Uma combinação de testes automatizados e manuais oferece o melhor dos dois mundos, permitindo uma rápida detecção de vulnerabilidades óbvias, enquanto casos mais complexos são analisados de maneira aprofundada.

Desafios da Integração de PTaaS com CI/CD

Embora os benefícios sejam claros, a integração do PTaaS com o CI/CD pode enfrentar desafios, como resistência cultural a mudanças no processo de desenvolvimento, dificuldades em integrar novas ferramentas aos sistemas existentes e a necessidade de alocar recursos adequados para gerenciar a segurança continuamente.

Melhores Práticas para Garantir o Sucesso

- Comece de forma gradual: Inicie a integração do PTaaS em etapas específicas da pipeline para não sobrecarregar o fluxo de trabalho.

- Promova a colaboração: Incentive uma comunicação aberta entre equipes de desenvolvimento, operações e segurança.

- Treinamento contínuo: Proporcione treinamento para que os desenvolvedores adotem melhores práticas de codificação segura e saibam como corrigir as vulnerabilidades encontradas.

- Use dashboards para monitorar: Aproveite os painéis de controle para obter visibilidade contínua do status da segurança e facilitar as correções.

Integrar o Pentest as a Service (PTaaS) ao pipeline CI/CD oferece uma abordagem inovadora para garantir a segurança em um ambiente de desenvolvimento ágil. Ao permitir a avaliação contínua das aplicações e integrar a segurança ao ciclo de vida do software, as empresas podem identificar e corrigir vulnerabilidades de forma mais rápida, colaborativa e eficaz. Esse modelo não apenas melhora a postura de segurança, mas também contribui para uma entrega mais ágil e segura de software, essencial para lidar com as ameaças cibernéticas em constante evolução.

Como encontrar um pentest ideal?

Através de um programa com foco em 8 camadas e um modelo de créditos, a Vantico oferece bem mais que apenas o pentest as a service. É composto por todo um serviço que ajuda, acompanha e propõe soluções seguras e inovadoras para a área de segurança ofensiva cibernética.

Clique aqui para saber como o Pentest as a Service e outros serviços da Vantico podem te ajudar.

Siga-nos nas redes sociais para acompanhar nossos conteúdos.