Um bug é um erro que ocorreu no desenvolvimento ou operação de um software ou sistema, gerando uma operação que acontece de forma incorreta – prejudicando o desempenho da aplicação e a sua usabilidade.

Dentro do contexto da cibersegurança, os bugs representam uma grande ameaça, uma vez que podem ser usados por criminosos como porta de acesso para um sistema.

Para otimizar o entendimento e o processo de correção desses bugs, a Cobalt[1] criou o framework Find-to-Fix, que determina as principais fases de um bug desde sua identificação até sua correção.

Por que utilizar um framework?

Nesse caso, o framework serve como uma estrutura que unifica os processos ligados à mitigação de um bug. Isso permite que profissionais da área tenham uma linguagem-comum para falar sobre essa função específica – facilitando a comunicação e a troca de informações.

Framework Find-to-Fix

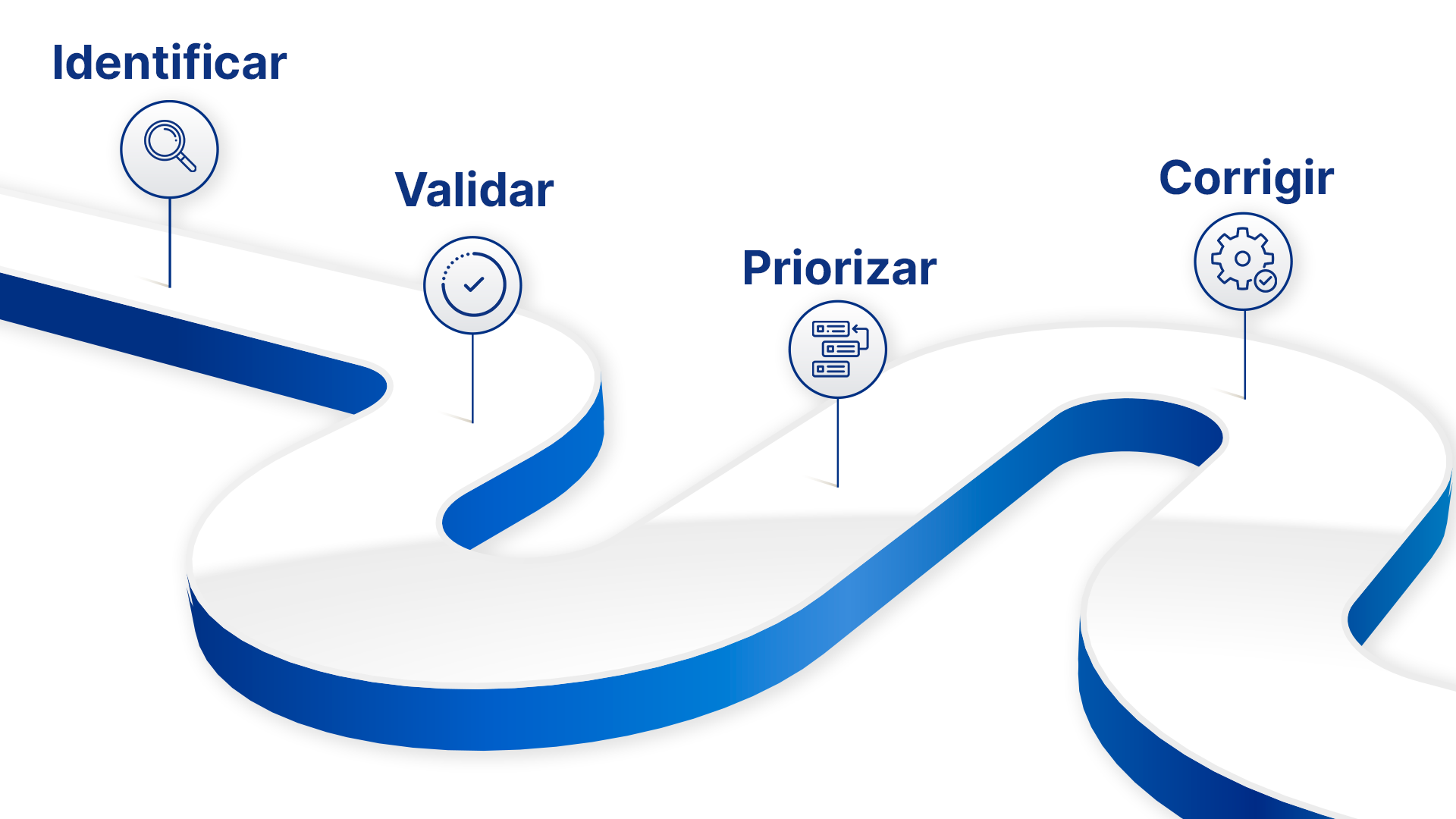

O Framework Find-to-Fix foi criado pela Cobalt, e representa o pipeline das principais fases de um bug de segurança. São elas:

– Identificação: o momento em que é encontrado um ou mais bugs dentro da aplicação.

– Validação: nessa fase, é verificado se o bug é válido.

– Priorização: cada bug é classificado segundo o risco que representa e o impacto que terá no sistema.

– Correção: por fim, o bug é eliminado.

Imagem: as 4 fases de um bug.

Identificação

O primeiro passo, é claro, é identificar a existência do bug. Isso pode ser feito através de:

– Programas de Bug Bounty (clique aqui para conhecer o da Vantico)

– Testes de intrusão (pentest)

É por isso que é tão importante manter uma rotina de análises de cibersegurança – através dela os bugs podem ser identificados antes que sejam explorados ou causem algum prejuízo para a empresa.

Validação

Antes de seguir para as fases de mitigação, é essencial passar pela validação. Isso porque os bugs encontrados nessas análises nem sempre eles são válidos?

O que isso significa? Significa que podem ser encontrados bugs que a equipe já conhece, ou bugs que não representam uma ameaça real para a organização.

Ou seja, a etapa de validação se mostra necessária para direcionar os esforços dos profissionais na direção certa.

Priorização

Como o próprio nome indica, aqui os bugs serão priorizados. Essa classificação pode acontecer de acordo com a gravidade que ele representa e a probabilidade de ser explorado.

Nenhum time consegue corrigir todas as vulnerabilidades de uma vez – e nem sempre isso é necessário. Portanto, os critérios que determinam a importância de cada uma irão orientar a tomada de decisão para o processo de correção.

Um dos nossos sistemas de priorização favoritos é o EPSS, mas o Framework da OWASP[2] e o CVSS[3] também são muito utilizados.

Entretanto, é preciso ressaltar a importância do fator humano nessa etapa, afinal, cada empresa tem suas particularidades. A combinação do olhar crítico da equipe com os sistemas de priorização, vai levar a uma decisão mais assertiva.

Correção

Por fim, o último passo é a correção e eliminação dos bugs encontrados.

Eles serão designados para os profissionais do time, que seguirão os passos necessários para mitigá-los definitivamente, e acabar com todos os riscos.

Próximos Passos

Após a correção, teoricamente o bug será eliminado. Entretanto, um passo muito importante de qualquer análise de cibersegurança é o reteste, que ajuda a garantir a eficácia da remediação.

Além disso, como já mencionamos, a periodicidade dos testes e análises de segurança é mais do que necessária para o monitoramento de novos bugs e vulnerabilidades.

O Framework Find-to-Fix é uma base importante para facilitar a comunicação, troca de informação e todo o processo ligado à identificação e correção de bugs. E em um cenário como o nosso, em que novas ameaças surgem diariamente, isso é mais do que essencial.

[1]Framework Find-to-Fix Cobalt