Mesmo com diferentes técnicas de proteção, como firewalls e MFA, o Phishing continua sendo um vetor de entrada extremamente eficaz para os criminosos cibernéticos.

Mas por que isso acontece? O segredo está na combinação de engenharia social, automatização e customização de alvos.

O que é uma Campanha de Phishing?

Uma campanha de Phishing é uma operação coordenada de engenharia social para induzir os usuários a tomar decisões comprometedoras para a segurança da organização. Os exemplos mais comuns são: clicar em links maliciosos, fazer download de arquivos infectadores e fornecer informações sensíveis ou confidenciais.

Diferentemente de outros tipos de ataques, esse tipo de campanha é composta por várias etapas, sendo principalmente:

- A escolha do vetor: e-mail, SMS, ligação, etc.

- A escolha das vítimas: pode variar desde alvos específicos até campanhas em massa.

- A criação das iscas: elas são personalizadas para parecerem legítimas.

- O envio e a análise dos resultados.

Vamos nos aprofundar nas fases das campanhas mais adiante. Além disso, as operações bem sucedidas têm algumas características técnicas, como:

- Uso de domínios idênticos ou similares, usando typosquatting ou IDN homograph attacks

- Headers cuidadosamente manipulados para evitar detecção por gateways

- Templates HTML com pixel tracking para saber quando a mensagem foi aberta

- Bypass de mecanismos como SPF, DKIM e DMARC (ou uso de serviços legítimos para envio, como SendGrid ou Mailgun)

- Criação de páginas falsas (spoofed sites) que replicam com perfeição sistemas como Microsoft 365, Google Workspace ou portais internos de empresas

Entretanto, uma campanha bem feita não depende apenas da tecnologia usada, mas também da inteligência aplicada à engenharia social, ou seja, de uma análise do comportamento e rotina dos alvos.

Tipos de Phishing

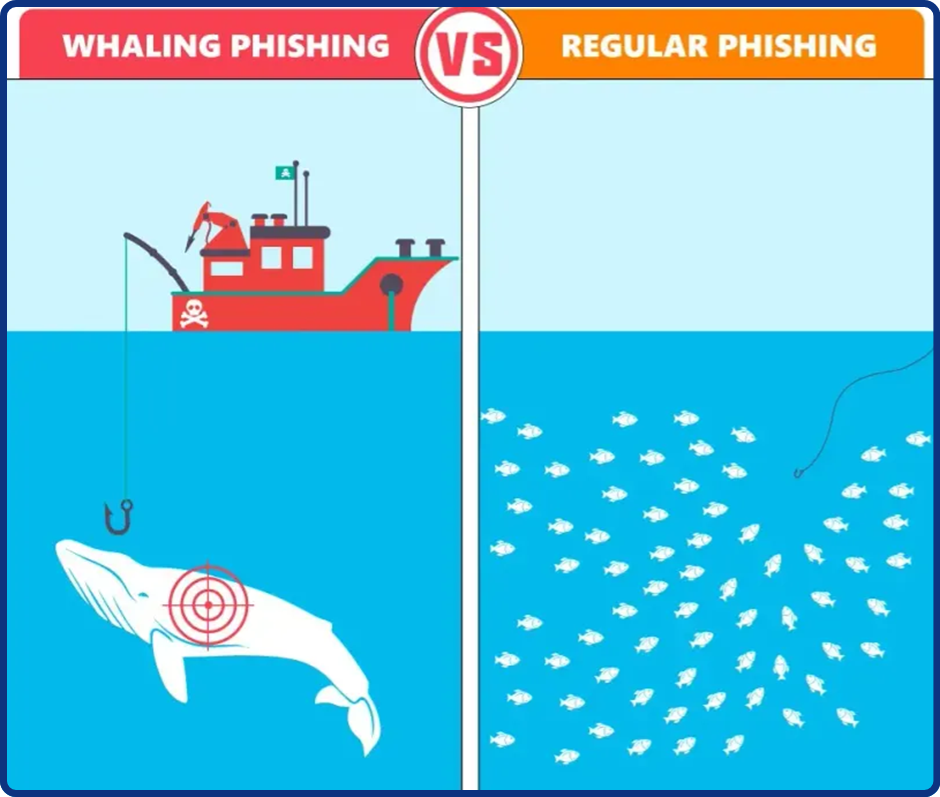

- Mass Phishing

São ataques genéricos e automatizados, enviados para centenas, até milhares de usuários.

Essa técnica permite aos atacantes maior volume e escalabilidade, porém, por ser genérico, têm menor conversão e pode ser mais facilmente identificado.

- Spear Phishing

São ataques personalizados para um alvo específico ou um grupo pequeno de usuários.

Sua taxa de conversão é bem maior, já que os atacantes realizam uma pesquisa prévia para personalização das mensagens, podendo incluir até informações internas.

- Whaling

Esse tipo de campanha é direcionado para executivos de alto escalão. O atacante pode até usar deepfakes de voz ou clonar domínios com grafia similar.

Aqui, o foco maior é induzir transferências bancárias, conseguir acesso a credenciais privilegiadas ou a arquivos confidenciais.

Frequentemente envolve domain spoofing e spoofing de e-mail via SMTP sem SPF/DKIM/DMARC.

Principais alvos de uma Campanha de Phishing

De forma geral, qualquer funcionário pode ser um alvo em potencial das campanhas de Phishing, com grande potencial de impacto. Entretanto, alguns cargos e departamentos são mais visados pelo tipo de acesso que possuem.

- O time de TI é um dos alvos de maior interesse, por seu acesso privilegiado aos sistemas, dados, redes e outros recursos.

- O departamento financeiro também é bastante visado, por lidar com informações e movimentações monetárias.

- Os cargos executivos são alvos estratégicos, por terem acesso privilegiado e autoridade na organização.

Ciclo de Vida de uma Campanha de Phishing

Uma campanha de Phishing bem estruturado segue fases específicas. Da perspectiva ofensiva, esse ciclo pode ser dividido em:

- Reconhecimento

Etapa em que os criminosos coletam informações, como e-mails, cargos, tipo de tecnologia usada, rotina de trabalho, entre outras.

As fontes podem ser:

- LinkedIn e redes sociais

- Sites institucionais

- Vazamentos públicos (HaveIBeenPwned, Pastebin, leaks)

- Dados expostos em Google Dorks ou Shodan

- Criação do vetor de ataque

Depois, o criminoso irá escolher o vetor de ataque ideal para cada tipo de vítima. Os principais são:

- E-mails: usam HTMLs maliciosos, links falsos, entre outros.

- SMS (Smishing): usados para redefinição falsas de senha ou mensagens bancárias.

- Voz (Vishing): engenharia social por ligação telefônica.

- Plataformas como Teams ou Slack: com links para autenticação falsa do Microsoft365, por exemplo.

- Construção da isca (Payload)

Essa é uma etapa crucial. Pode envolver:

- Páginas falsas de login (spoofing de sites como Google, Microsoft, DocuSign)

- Documentos com macros que baixam um trojan (ex: Emotet ou Cobalt Strike Beacon)

- Links com redirecionamento ofuscado (uso de encurtadores, HTML base64, JavaScript obfuscation)

Algumas ferramentas comumente usadas são:

- GoPhish

- Evilginx2 (proxy reverso)

- Modlishka

- SET (Social-Engineer Toolkit)

Simulação de Campanha de Phishing

A Vantico realiza um serviço de simulação de campanha de Phishing para as empresas que desejam analisar como seria a resposta dos colaboradores e da organização de modo geral.

Vamos a um exemplo de uma simulação executada para um cliente real.

1ª FASE: COLETA DE INFORMAÇÕES

Antes de qualquer coisa, nossa equipe iniciou o processo de reconhecimento do alvo, buscando entender características que vão desde a localização até a quantidade de funcionários, modelo de negócio e linguagem nas redes sociais.

Foram realizadas as seguintes etapas:

- Enumeração da empresa para obtenção de informações gerais;

- Reconhecimento do parque tecnológico;

- Busca por domínios alternativos e não públicos

- Entre outras.

Isso contribuiu para elaborar mensagens personalizadas e com maiores chances de abertura e clique.

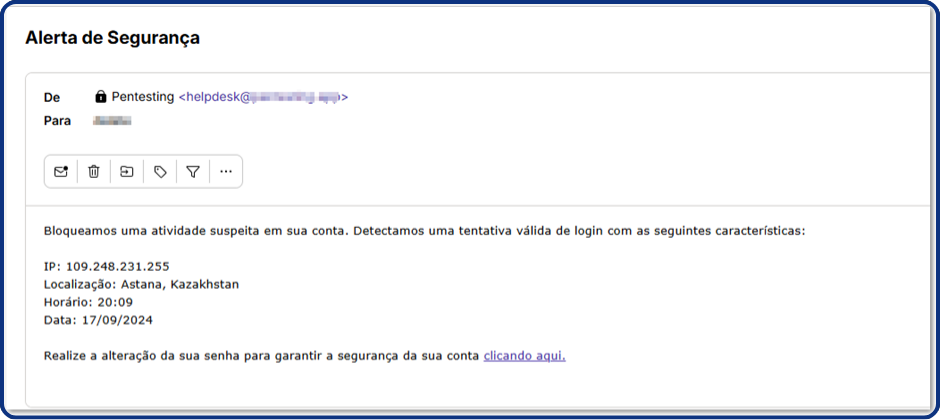

2ª FASE: PREPARO DA MENSAGEM

Para preparar a mensagem, a Vantico optou por comprar um domínio similar ao domínio usado pela empresa, para tornar o e-mail ainda mais real.

Dessa forma, todos os e-mails enviados possuíam um link que enviava os usuários para um servidor web controlado com uma landing page clonada, visando coletar as credenciais inseridas pelos colaboradores que clicaram no link.

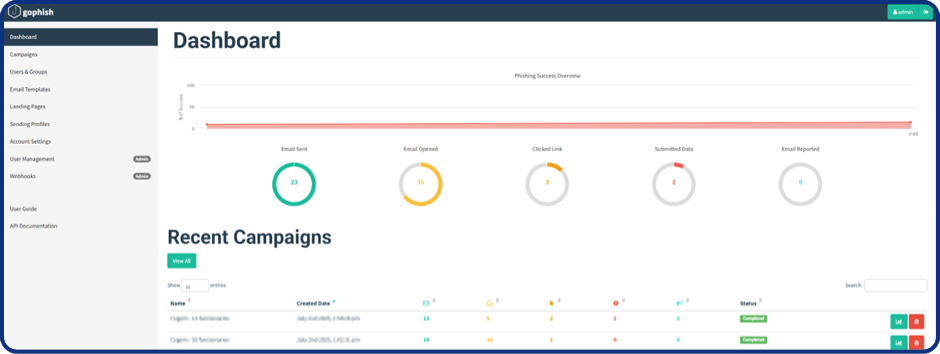

A infraestrutura da campanha foi montada utilizando o Gophish, uma plataforma de código aberto para campanhas de phishing, em conjunto com o Evilginx, utilizado como proxy reverso para o clone fidedigno do portal de login do Office365.

Além disso, para garantir a legitimidade da página clonada e evitar alertas de segurança dos navegadores, o time configurou um certificado SSL/TLS para o domínio usado.

3ª FASE: ENVIO E RESULTADOS

O foco da campanha não era apenas o roubo das credenciais, mas também a captura das sessões de autenticação. Ao interceptar o login, mesmo em contas com autenticação de dois fatores (2AF), foi possível obter os cookies da sessão.

Depois de capturados, esses cookies permitiram à equipe de simulação bypassar a necessidade do segundo fator de autenticação e acessar os sistemas como um usuário legítimo.

Ao final da simulação, foi possível adquirir as credenciais de 10% dos colaboradores alvos, um número bastante significativo. Caso se tratasse de um ataque real, isso teria implicado em:

- Possibilidade de ler e-mails do Outlook, visualizar arquivos do SharePoint, acessar a agenda, etc.

- Acessar senhas armazenadas em texto plano, tanto no SharePoint, quanto no histórico do e-mail e do Teams.

Dessa forma, os ataques poderiam conduzir ataques mais sofisticados, acessar e roubar dados confidenciais.

4ª FASE: ANÁLISE E RECOMENDAÇÕES

Diferentemente de um ataque real, as simulações de Phishing trazem insights valiosos para a empresa melhorar seus níveis de segurança cibernética.

Nosso time:

- Compara essa campanha com outras simulações já realizadas, no caso de clientes que já realizaram o serviço antes, analisando se houve uma evolução no comportamento dos usuários.

- Realiza uma revisão de segurança no domínio da organização, identificando áreas que precisam de melhorias em segurança.

- Envia recomendações para evoluir com o treinamento dos colaboradores e outras possíveis ações para evitar que esses ataques se tornem reais.

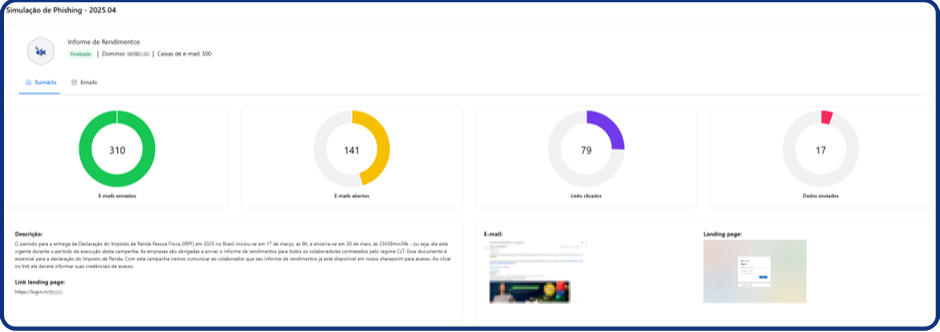

Todos esses dados são disponibilizados em tempo real em nossa plataforma e nos relatórios técnicos, incluindo quantidade de e-mails enviados, taxa de abertura, taxa de cliques e número de credenciais roubadas.

Imagem: Plataforma Vantico.

Ações contra Campanha de Phishing

De forma geral, para impedir que campanhas de Phishing sejam bem sucedidas em uma empresa, é preciso adotar algumas ações. Algumas delas são:

- Ativar SPF, DKIM e DMARC

- Realizar treinamentos contínuos e simulações reais

- Monitorar a reputação de domínio

- Analisar comportamento de e-mail (alerta de login anômalo, redirecionamentos, etc.)

- Aplicar política de zero-trust ao comportamento dos usuários

Referências

Phishing Campaign: Objectives, Methodology, Spear and Mass Phishing Examples | Vaadata