O que é Spoofing?

Spoofing é uma técnica cibernética na qual um invasor falsifica a identidade de um remetente legítimo em comunicações digitais, como e-mails, chamadas telefônicas ou sites, tudo isso com o objetivo de enganar o destinatário, levando-o a tomar ações prejudiciais, como compartilhar dados sensíveis ou clicar em links maliciosos.

Como funciona o Spoofing?

Os atacantes utilizam ferramentas para modificar cabeçalhos de e-mail, URLs ou IDs de chamada, fazendo com que pareçam originados de fontes confiáveis. A maioria das empresas que divulgam tal conhecimento, utilizam como exemplo comum o phishing, mas ainda que esses tópicos estejam relacionados entre si, é necessário atenção para as diferenças.

Spoofing é o ato de falsificar uma identidade digital, com objetivo principal de estabelecer uma base de confiança com a vítima, permitindo que o invasor passe despercebido, ou seja, visa enganar os sistemas ou destinatários para aceitar a falsa identidade como legítima. Ele é frequentemente o “primeiro passo” de um ataque mais complexo.

Phishing é uma tática que utiliza mensagens fraudulentas (como e-mails, SMS ou sites falsos) para induzir a vítima a fornecer informações sensíveis, como senhas, números de cartão de crédito ou dados bancários.

| Aspecto | Spoofing | Phishing |

| Natureza | Técnica de falsificação de identidade. | Método de engenharia social. |

| Objetivo Principal | Enganar sistemas ou destinatários sobre a origem. | Roubo de informações ou dinheiro. |

| Como opera? | Manipula cabeçalhos, URLs ou IDs. | Usa comunicações fraudulentas para convencer. |

| Relacionamento | Pode ser usado como parte de um ataque de phishing. | Muitas vezes depende do spoofing para ser eficaz. |

Alguns exemplos práticos de relação entre Spoofing e Phishing:

- Um atacante realiza spoofing de e-mail, falsificando o endereço de uma empresa legítima.

- Depois, ele envia um e-mail com um link para um site falso, pedindo que o destinatário atualize suas informações bancárias (phishing).

- A vítima confia no e-mail por causa do spoofing e acaba caindo no phishing.

Embora frequentemente usados juntos, spoofing é uma técnica subjacente que sustenta ataques como o phishing. No entanto, nem todo ataque de spoofing é phishing (por exemplo, spoofing de IP para mascarar a origem de um ataque DDoS).

Por que então o Spoofing?

Spoofing surgiu ativamente com a popularização da internet nos anos 1990, mas a técnica teve origem ainda antes, no contexto das redes de telefonia.

Com o tempo acompanhado do desenvolvimento da internet, IP e e-mails, começou a ser amplamente utilizado em ataques cibernéticos devido à sua versatilidade e capacidade de enganar sistemas e usuários humanos. Alguns exemplos que podem ser citados:

- Roubo de Dados Pessoais e Corporativos

Um atacante pode enviar e-mails falsificados simulando ser um banco ou uma empresa de tecnologia, pedindo dados como senhas ou números de cartão de crédito.

Exemplo: O caso Target em 2013, onde e-mails falsificados foram usados para comprometer credenciais de fornecedores, levando ao roubo de dados de milhões de clientes.

- Espionagem Corporativa

Spoofing pode ser usado para obter informações confidenciais de empresas por meio de técnicas de engenharia social, como spear phishing.

Por exemplo, um invasor pode falsificar o e-mail de um CEO solicitando dados financeiros sensíveis.

- Disseminação de Malware

Falsificar um e-mail ou site legítimo para enganar vítimas a baixarem arquivos maliciosos.

Exemplo: Campanhas de ransomware, como o WannaCry, muitas vezes envolvem spoofing de e-mails para parecerem mensagens oficiais.

- Fraudes Financeiras

Atacantes simulam ser instituições financeiras e convencem vítimas a transferirem dinheiro ou divulgarem informações bancárias.

- Manipulação de Sistemas e Redes

No caso de IP Spoofing, falsificar endereços IP permite que invasores escondam suas origens e realizem ataques, como DDoS (Negação de Serviço Distribuída).

Por que o Spoofing é tão efetivo?

Spoofing é altamente eficaz porque explora uma característica fundamental da interação humana: a confiança. Os atacantes aproveitam nossa predisposição em confiar em marcas reconhecidas, autoridades ou até mesmo mensagens que aparentam vir de pessoas próximas. Essa confiança natural, somada à falta de familiaridade com os riscos cibernéticos, torna muitas pessoas vulneráveis.

Além disso, muitos dos protocolos que sustentam a comunicação digital, como o SMTP usado para envio de e-mails ou o DNS que resolve endereços de sites, foram projetados décadas atrás, em um contexto onde a segurança não era prioridade. Essas deficiências estruturais criam brechas que facilitam a falsificação de identidades.

Outro fator que contribui para a popularidade do spoofing entre criminosos é o baixo custo de execução aliado ao potencial de grandes recompensas. Ferramentas de falsificação são amplamente acessíveis e permitem ataques em larga escala, tornando a técnica uma escolha comum para cibercriminosos que buscam maximizar ganhos com o mínimo de esforço.

Vantagens para atacantes:

- Simplicidade de implementação com ferramentas acessíveis.

- Alto potencial de retorno financeiro.

Desvantagens:

- Dependência de vítimas desatentas.

- Ferramentas de prevenção, como SPF, DKIM e DMARC, dificultam os ataques.

Como se prevenir:

- Implementar protocolos de autenticação como SPF, DKIM e DMARC.

- Treinamento de usuários para identificar mensagens suspeitas.

- Uso de filtros anti-spam e firewalls.

- Evitar cliques em links desconhecidos e verificar remetentes.

Em relação à prevenção, os protocolos SPF, DKIM e DMARC desempenham papéis cruciais na proteção das comunicações por e-mail, atuando como uma defesa contra técnicas maliciosas como spoofing e phishing. Antes de entrar nos detalhes desses protocolos específicos, é importante entender o que são protocolos no contexto tecnológico.

Um protocolo é um conjunto de regras que define como dispositivos ou sistemas devem se comunicar. Ele estabelece padrões para transmitir e receber informações de maneira eficiente e segura. No caso dos e-mails, protocolos como SMTP, POP3 e IMAP governam o envio e recebimento de mensagens, mas foram projetados em uma época em que a segurança não era uma grande preocupação, deixando brechas exploradas por cibercriminosos.

Com o aumento das ameaças digitais, surgiram os protocolos de autenticação de e-mails, cada um com uma função específica:

- SPF (Sender Policy Framework) verifica quais servidores estão autorizados a enviar e-mails em nome de um domínio.

- DKIM (DomainKeys Identified Mail) garante que a mensagem não foi alterada durante o trânsito, utilizando assinaturas digitais.

- DMARC (Domain-based Message Authentication, Reporting, and Conformance) une SPF e DKIM, definindo políticas para lidar com mensagens suspeitas e fornecendo relatórios sobre tentativas de falsificação.

Por que esses protocolos são separados?

Embora complementares, SPF, DKIM e DMARC possuem funções específicas que atendem a necessidades diferentes.

- O SPF verifica a legitimidade do servidor de envio.

- O DKIM autentica a integridade do conteúdo.

- O DMARC gerencia ambos e fornece um sistema robusto de monitoramento e resposta a tentativas de falsificação.

Embora sejam complementares, esses protocolos possuem diferenças em suas implementações e objetivos. Eles trabalham juntos para garantir uma camada de segurança abrangente e serão explicados individualmente nos próximos tópicos, destacando suas características e benefícios.

SPF (Sender Policy Framework)

O Sender Policy Framework (SPF) é um protocolo de autenticação de e-mails que ajuda a combater a falsificação de endereços de remetentes. Ele permite que um domínio especifique quais servidores de e-mail estão autorizados a enviar mensagens em seu nome, minimizando o risco de spoofing e phishing. O termo “Framework” no nome destaca que o SPF é uma estrutura que define regras específicas para validação dos servidores de envio.

- O administrador de um domínio publica um registro SPF no DNS (Domain Name System), contendo uma lista de servidores autorizados a enviar e-mails em nome do domínio.

- Quando um e-mail é enviado, o servidor de destino verifica o endereço IP do remetente e o compara com a lista autorizada no registro SPF.

- Se o IP estiver na lista, o e-mail é considerado autêntico.

- Caso contrário, ele pode ser rejeitado, marcado como suspeito ou aceito, dependendo da política configurada.

Exemplo:

Se o domínio “example.com” define no DNS que apenas os servidores com IPs 192.168.1.1 e 192.168.1.2 podem enviar e-mails, qualquer mensagem vinda de outro IP será tratada como suspeita.

Vantagens

- Reduz o envio de mensagens fraudulentas em nome do domínio.

- Fácil de implementar e amplamente suportado.

Limitações

- Não verifica a integridade do conteúdo do e-mail, apenas a origem.

- Ineficaz contra redirecionamento de e-mails por terceiros (como encaminhamentos).

Configurando o SPF (Sender Policy Framework)

- Identifique os servidores de e-mail autorizados, ou seja, liste todos os servidores que estão autorizados a enviar e-mails em nome do seu domínio. Isso inclui servidores de e-mail internos, serviços de e-mail marketing e quaisquer terceiros que enviem e-mails em seu nome.

- Crie o registro SPF: Com base na lista de servidores autorizados, crie um registro SPF no formato TXT para adicionar ao seu DNS. O registro deve especificar quais IPs ou domínios têm permissão para enviar e-mails. Por exemplo:

v=spf1 ip4:192.0.2.0/24 include:mail.exemplo.com -all

- v=spf1 indica a versão do SPF.

- ip4:192.0.2.0/24 autoriza um bloco de endereços IPv4.

- include:mail.exemplo.com permite que o domínio mail.exemplo.com envie e-mails em seu nome.

- -all especifica que apenas os servidores listados estão autorizados; todos os outros não estão.

Adicione o registro SPF ao DNS: Acesse o painel de gerenciamento do seu provedor de DNS e adicione o registro TXT criado ao seu domínio.

Como funciona o teste: Quando um e-mail é enviado, o servidor de e-mail do destinatário consulta o registro DNS do domínio do remetente em busca do registro SPF. Esse registro contém uma lista de servidores autorizados a enviar e-mails em nome do domínio. O servidor receptor compara o IP do remetente com a lista autorizada.

- Cenário esperado:

Se o IP do servidor de envio estiver listado no registro SPF, o e-mail será considerado autêntico e passará na verificação.

Caso contrário, será sinalizado como falho.

- Como testar manualmente:

Utilize ferramentas como o MXToolbox SPF Record Lookup.

Insira seu domínio na ferramenta para verificar se os registros SPF estão configurados corretamente.

- Erro comum identificado:

Caso a configuração esteja incorreta, o teste retornará mensagens como “PermError” (erro permanente de política) ou “Fail” (falha na validação do remetente).

DKIM (DomainKeys Identified Mail)

O DomainKeys Identified Mail (DKIM) adiciona uma camada de segurança ao e-mail, verificando a integridade do conteúdo da mensagem e garantindo que ela não foi alterada durante o trânsito. O termo “DomainKeys” reflete o uso de chaves criptográficas associadas ao domínio do remetente para autenticação.

- O remetente configura o domínio com uma chave privada que será usada para assinar digitalmente o cabeçalho de cada e-mail enviado.

- A chave pública correspondente é publicada no DNS do domínio.

- Quando o e-mail chega ao destinatário, o servidor utiliza a chave pública para verificar a assinatura.

- Se a assinatura corresponder, significa que o e-mail é autêntico e não foi alterado.

- Caso contrário, o e-mail é considerado suspeito.

Benefícios e Aplicações

- Verifica a autenticidade e integridade do conteúdo do e-mail.

- Reduz significativamente o risco de ataques onde o conteúdo da mensagem é adulterado.

Vantagens

- Garante que o conteúdo permaneça íntegro durante o envio.

- Complementa outros métodos de autenticação como o SPF.

Limitações

- Complexidade de configuração inicial.

- Não impede falsificação se usados isoladamente, já que não verifica a origem do IP.

Configurando o DKIM

- Gere um par de chaves DKIM: Utilize seu servidor de e-mail ou uma ferramenta específica para gerar uma chave pública e uma chave privada. A chave privada será usada para assinar os e-mails, e a chave pública será publicada no DNS.

- Publique a chave pública no DNS: Crie um registro TXT no seu DNS com o seletor escolhido e a chave pública. O nome do registro geralmente segue o formato seletor._domainkey.seudominio.com.

- Configure o servidor de e-mail: Configure seu servidor de e-mail para assinar as mensagens de saída com a chave privada correspondente.

Como funciona o teste: O teste de DKIM verifica se o e-mail recebido contém uma assinatura válida no cabeçalho, correspondente à chave pública publicada no DNS do domínio do remetente. A chave pública é usada para decodificar a assinatura digital inserida no e-mail e verificar a integridade do conteúdo.

- Cenário esperado:

Se a assinatura for validada com sucesso, significa que o conteúdo do e-mail não foi alterado durante o envio.

Caso a validação falhe, o e-mail pode ser sinalizado como suspeito.

- Como testar manualmente:

Envie um e-mail para serviços como o DKIM Validator.

O serviço analisará o e-mail, verificando a assinatura digital e confirmando se a chave pública corresponde ao domínio.

- Erro comum identificado:

Mensagens como “DKIM signature not found” indicam que o cabeçalho DKIM não está presente ou que o domínio usado no e-mail não corresponde ao DNS configurado.

DMARC (Domain-based Message Authentication, Reporting, and Conformance)

O DMARC é um protocolo que combina SPF e DKIM em uma política de autenticação coesa, fornecendo maior controle sobre como mensagens não autenticadas devem ser tratadas. “Conformance” no nome refere-se à padronização de políticas para garantir conformidade e segurança no envio de e-mails.

- O administrador do domínio publica uma política DMARC no DNS, especificando o que fazer com mensagens que falham em SPF ou DKIM (rejeitar, colocar na caixa de spam ou nenhuma ação).

- Além de especificar ações, o DMARC oferece relatórios detalhados sobre tentativas de envio de e-mails não autorizados.

- Ao receber um e-mail, o servidor destinatário verifica se ele passa na autenticação SPF ou DKIM e segue a política definida pelo DMARC.

Vantagens e Benefícios

- Unificação: Combina os pontos fortes de SPF e DKIM para maior eficácia.

- Relatórios: Fornece informações valiosas sobre tentativas de ataque contra o domínio.

- Controle: Permite que os administradores decidam como lidar com mensagens suspeitas.

Limitações

- A configuração correta de DMARC depende de uma implementação bem-feita de SPF e DKIM.

- Pode levar tempo para ajustar as políticas sem afetar mensagens legítimas.

Configurando o DMARC

- Crie a política DMARC: Decida como deseja que os e-mails que falhem nas verificações SPF e DKIM sejam tratados. Uma política DMARC típica pode ser:

v=DMARC1; p=none; rua=mailto:relatorios@seudominio.com; ruf=mailto:falhas@seudominio.com; sp=quarantine; adkim=s; aspf=s

- p=none define a política principal (nenhuma ação, apenas monitoramento).

- rua e ruf especificam os endereços de e-mail para onde os relatórios agregados e de falhas serão enviados.

- sp=quarantine define a política para subdomínios (neste caso, quarentena).

- adkim=s e aspf=s definem o alinhamento estrito para DKIM e SPF, respectivamente.

- Publique o registro DMARC no DNS: Adicione um registro TXT ao seu DNS com o nome _dmarc.seudominio.com e o valor contendo a política DMARC definida.

Como funciona o teste: O DMARC combina os resultados do SPF e DKIM para determinar como o servidor destinatário deve tratar os e-mails que falham na autenticação. Um teste de DMARC avalia se o domínio está publicando uma política adequada no DNS e se os relatórios de monitoramento estão sendo gerados.

- Cenário esperado:

O teste verifica a presença de um registro DMARC no DNS e avalia se a política definida (none, quarantine ou reject) está sendo aplicada corretamente.

- Como testar manualmente:

Use ferramentas como o DMARC Analyzer.

Insira seu domínio para validar a existência e a configuração do registro DMARC.

- Erro comum identificado:

Problemas como “No DMARC record found” indicam que não há registro DMARC configurado ou que o DNS não está acessível.

Exemplo prático

Agora iremos demonstrar na prática como ocorre essa vulnerabilidade.

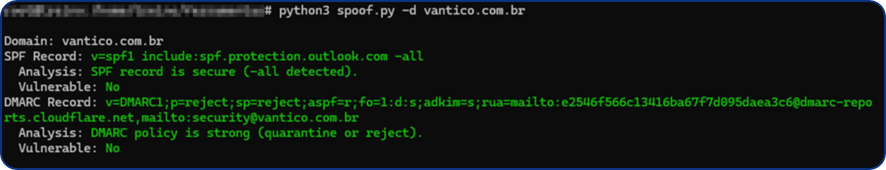

Primeiramente, devemos fazer a verificação se a aplicação se encontra vulnerável a spoofing, sendo sem a adoção de alguma política ou configurações incorretas.

Para isso irei utilizar a ferramenta email-spoof da Vantico, que pode ser encontrada em spoof.

Um exemplo de ativo que não se encontra vulnerável:

Figura: Ferramenta spoof

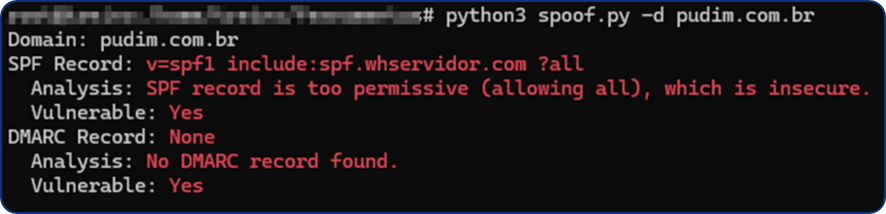

Agora um que se encontra vulnerável:

Figura: Ferramenta spoof 2

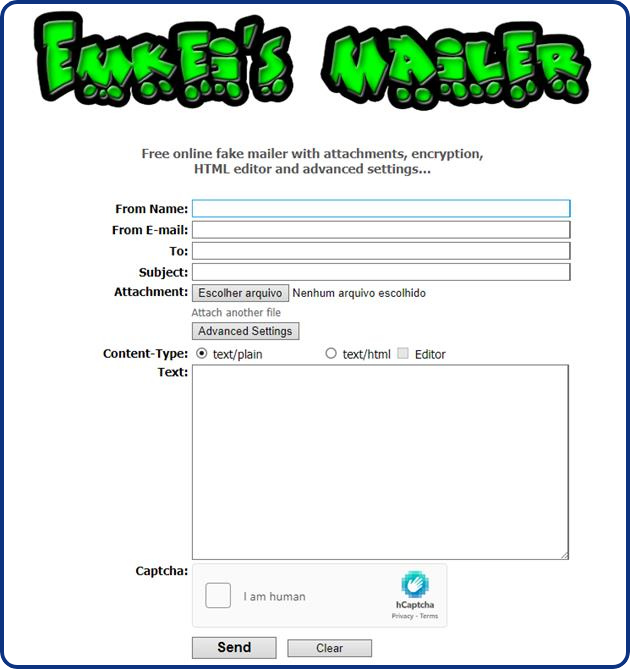

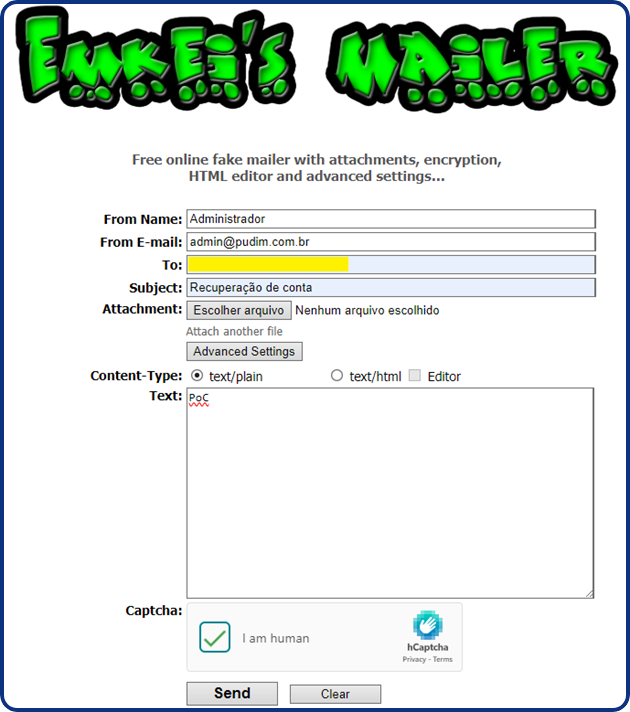

Tomando o ativo vulnerável como base, iremos prosseguir agora para a falsificação de e-mails, iremos acessar a ferramenta Emkei

Figura: Emkei

Iremos preencher os campos e enviar, observe a seguir que o campo From Name e From E-mail será preenchido com os dados do nosso alvo a fim de demonstrar a falsificação de e-mails.

Figura: Dados preenchidos

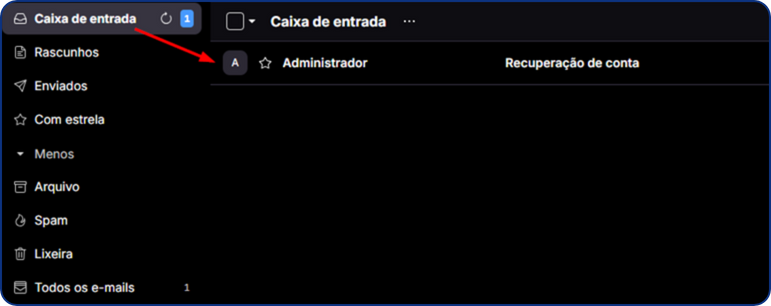

Figura: E-mail

Como é possível visualizar, o e-mail chegou na Caixa de Entrada principal.

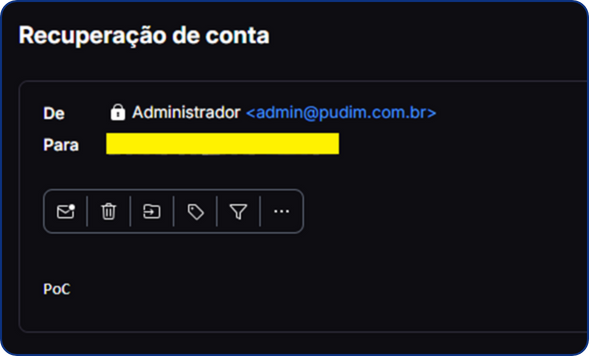

Figura: E-mail

Como podemos ver, o e-mail veio com o remetente Administrador e do endereço de e-mail pudim.com.br. Caso uma organização não tenha configurado corretamente as políticas, é possível enviar e-mails com o endereço da organização, tornando a mesma vulnerável a alguns tipos de ataques como o pishing.

Considerações Finais

A implementação de protocolos como SPF, DKIM e DMARC é essencial para fortalecer a segurança das comunicações por e-mail, protegendo contra ataques de spoofing e aumentando a confiabilidade do domínio. No entanto, a configuração e os testes exigem atenção aos detalhes e, por vezes, a consulta a materiais mais especializados para uma implementação adequada.

Caso você deseje se aprofundar nos métodos, ferramentas e melhores práticas citadas neste artigo, recomendamos consultar algumas fontes confiáveis, como:

- Cobalt: A Breakdown of E-mail Security – Um guia detalhado sobre segurança de e-mail, cobrindo os principais protocolos e como aplicá-los.

- Vantico: Práticas para Prevenção de Ataques de E-mail Spoofing – Uma introdução prática à prevenção de ataques de spoofing, com exemplos e dicas úteis.

- DMARC Analyzer: Artigos e Ferramentas – Um excelente recurso para entender e configurar registros DMARC, com análises e relatórios detalhados.

Além disso, você pode explorar ferramentas como MXToolbox e DKIM Validator para testar as configurações de seu domínio em tempo real. A contínua busca por conhecimento é fundamental para garantir que sua infraestrutura de e-mail permaneça segura e eficaz.

Perguntas frequentes

- O que acontece se eu não implementar SPF, DKIM e DMARC?

Seu domínio ficará vulnerável a ataques de spoofing, prejudicando sua reputação e aumentando a probabilidade de fraudes associadas ao seu nome.

- Posso usar DMARC sem SPF ou DKIM?

Não. DMARC depende de pelo menos um desses métodos para funcionar corretamente.

- SPF protege contra todos os tipos de spoofing?

Não. Ele protege apenas contra falsificação de servidores de envio, mas não verifica o conteúdo do e-mail.

- É obrigatório configurar os três protocolos?

Não é obrigatório, mas recomendável para proteção abrangente contra falsificação e phishing.

- Como monitorar a eficácia do DMARC?

Use relatórios fornecidos pelo próprio DMARC para avaliar atividades suspeitas e ajustar sua política.

Referências

Email Authentication Mechanisms: DMARC, SPF and DKIM

FBI: como identificar e se proteger de Spoofing

Cobalt: A Breakdown of E-mail Security: SPF, DKIM, and DMARC Explained

Vantico: Práticas para Prevenção de Ataques de E-mail Spoofing

DMARC Analyzer: Understanding and Configuring DMARC Policies

MXToolbox: SPF Record Lookup Tool.