O Business E-mail Compromise (BEC) é uma sofisticada ferramenta voltada para ataques direcionados a empresas.

Esses ataques envolvem a manipulação de e-mails corporativos com o objetivo de fraudar transações financeiras, roubar informações confidenciais ou enganar os funcionários a realizar ações que beneficiem os atacantes.

Ao contrário de outros tipos de ataques cibernéticos, os ataques BEC não dependem de malware ou vírus, mas sim da exploração da confiança humana e dos processos internos de uma empresa.

O que é Business E-mail Compromise (BEC)?

Business E-mail Compromise (BEC), podendo ser entendido também como Comprometimento do E-mail Corporativo, é um ataque cibernético que visa empresas de todos os portes, com o objetivo de roubar dinheiro ou informações sensíveis.

O ataque se dá por meio de e-mails fraudulentos, que muitas vezes se disfarçam como mensagens legítimas de colegas de trabalho, parceiros, fornecedores ou clientes.

O principal objetivo dos criminosos é enganar funcionários para que realizem transferências bancárias fraudulentas, divulguem informações confidenciais ou paguem faturas falsas.

O BEC é uma técnica de engenharia social que não depende do uso de malware ou links maliciosos.

Em vez disso, os golpistas se utilizam de pretextos convincentes e informações coletadas de maneira detalhada sobre as vítimas, como sua rotina e dados pessoais, para aumentar a credibilidade dos e-mails.

Esse tipo de ataque pode ser devastador para as empresas, resultando em prejuízos financeiros significativos.

Tipos de ataques de BEC

Existem vários tipos de ataques Business E-mail Compromise, cada um com um enfoque diferente, mas todos com o mesmo objetivo de enganar a vítima para obter dinheiro ou dados sensíveis, como:

Golpe de Fatura Falsa: neste tipo de ataque, o criminoso se passa por um fornecedor legítimo e envia um e-mail com uma fatura falsa, solicitando o pagamento em uma conta bancária que pertence ao golpista. Para aumentar a credibilidade, eles podem até modificar faturas reais de fornecedores com os quais a vítima já faz negócios.

Fraude de CEO (CEO Fraud): aqui, o criminoso se passa por um executivo da empresa (geralmente o CEO) e solicita ao funcionário que realize uma transferência de dinheiro ou tome alguma ação urgente, muitas vezes alegando que se trata de um pagamento urgente ou confidencial.

Comprometimento de Conta de E-mail (EAC): neste caso, o golpista assume o controle da conta de e-mail de um funcionário e começa a enviar e-mails fraudulentos em nome dessa pessoa, solicitando pagamentos ou compartilhamento de informações confidenciais.

Falsificação de Identidade de Advogado: os golpistas se passam por advogados ou consultores jurídicos e fazem solicitações, como o pagamento de uma fatura ou a divulgação de informações confidenciais, usando a confiança que normalmente se tem em profissionais do setor legal.

Roubo de Dados: alguns ataques BEC têm como alvo dados sensíveis, como informações de funcionários, detalhes financeiros ou documentos confidenciais, que podem ser vendidos ou usados para cometer outros crimes cibernéticos.

Como funcionam os ataques de Business E-mail Compromise

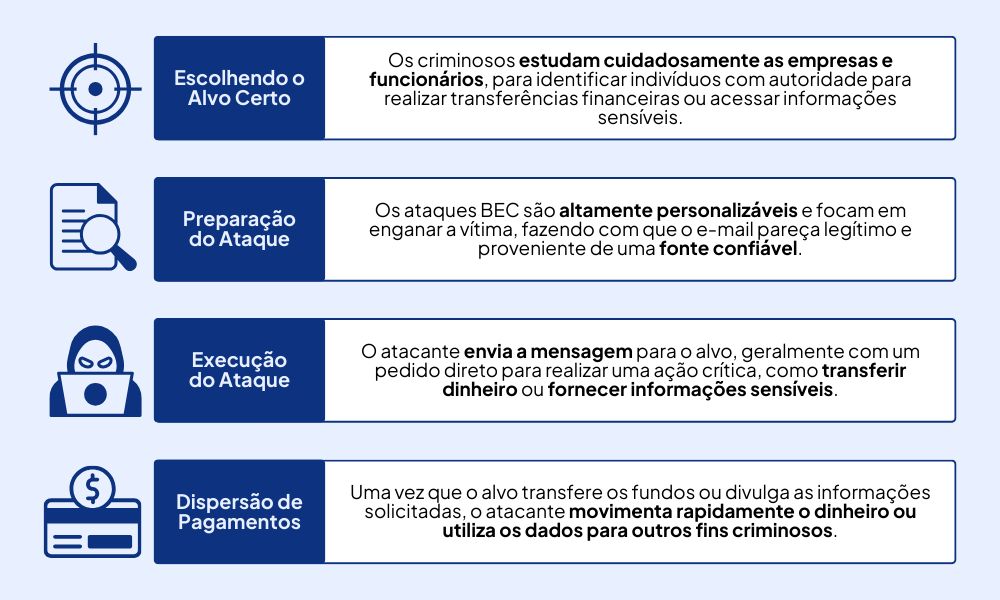

1. Escolhendo o Alvo Certo

A primeira fase de um ataque de Business E-mail Compromise (BEC) envolve a escolha do alvo.

Os criminosos cibernéticos estudam cuidadosamente as empresas e seus funcionários, procurando identificar indivíduos com autoridade para realizar transferências financeiras ou acessar informações sensíveis.

Eles geralmente focam em funcionários de áreas como finanças, contas a pagar, recursos humanos e até executivos de alto escalão, como o CEO ou CFO.

Durante essa fase, os atacantes podem realizar uma pesquisa minuciosa sobre a empresa e os empregados.

Isso pode incluir a análise de dados disponíveis publicamente, como perfis em redes sociais (LinkedIn, Facebook, etc.), dados financeiros de empresas disponíveis em sites de negócios ou informações vazadas de outras fontes.

Essa pesquisa ajuda os golpistas a entenderem melhor a estrutura e as operações da empresa, além de garantir que o ataque seja o mais convincente possível.

2. Preparação do Ataque

Os ataques BEC são altamente personalizáveis e focam em enganar a vítima, fazendo com que o e-mail pareça legítimo e proveniente de uma fonte confiável. Para isso, os atacantes podem:

- Falsificar endereços de e-mail: utilizam técnicas como a criação de domínios falsos ou modificação de pequenos detalhes no endereço de e-mail (como letras ou números trocados) para que pareçam autênticos. Por exemplo, em vez de um e-mail legítimo de “empresa.com”, o atacante pode usar “empresa.co” ou “empresa.com.br”, criando uma ilusão de veracidade.

- Personificação de figuras de autoridade: o atacante pode se passar por um executivo sênior (CEO, CFO, etc.) ou um fornecedor conhecido da empresa. Os e-mails geralmente são projetados para dar um senso de urgência ou confidencialidade, incentivando o destinatário a agir rapidamente e sem verificar com outras pessoas da empresa.

- Manipulação de processos internos: os golpistas estudam como as transações de pagamento ou os processos de compartilhamento de dados são feitos dentro da empresa para criar um ataque ainda mais convincente. Isso inclui personalizar os pedidos de pagamento ou de informações de acordo com as práticas e documentos da empresa.

3. Execução do Ataque

Após preparar o e-mail e personificar o remetente, o atacante envia a mensagem para o alvo, geralmente com um pedido direto para realizar uma ação crítica, como transferir dinheiro, fornecer informações sensíveis ou alterar detalhes de uma transação.

Existem várias táticas que podem ser usadas durante a execução:

- Interação direta: são enviados e-mails que pedem para o destinatário realizar ações específicas, como transferir fundos ou abrir documentos maliciosos.

- Interação indireta: em alguns casos, o golpista pode tentar manipular a vítima sem precisar de interação direta. Isso pode ocorrer se o alvo for induzido a abrir um anexo ou clicar em um link que contenha malware ou que redirecione a vítima para um site falso, onde o invasor coleta informações.

- Personificação: como mencionado, o atacante pode se passar por colegas de trabalho ou até mesmo um executivo sênior, solicitando grandes transferências ou informações sensíveis. O tom de urgência ou a natureza confidencial do pedido muitas vezes impede que o alvo consulte outros colaboradores da empresa antes de agir.

4. Dispersão de Pagamentos

Uma vez que o alvo transfere os fundos ou divulga as informações solicitadas, o atacante rapidamente movimenta o dinheiro ou utiliza os dados para outros fins criminosos.

No caso de transferências financeiras, os golpistas geralmente utilizam múltiplas contas bancárias ou criptomoedas para dificultar o rastreamento do dinheiro.

Os ataques Business E-mail Compromise são especialmente perigosos devido à sua natureza silenciosa. Muitas vezes, as vítimas só percebem o que aconteceu muito tempo depois, o que dificulta a recuperação do dinheiro ou a detecção do ataque.

Defesa contra ataques BEC

A proteção contra os ataques BEC exige um esforço combinado entre tecnologias de segurança e conscientização dos colaboradores. Algumas das melhores práticas incluem:

- Treinamento de conscientização sobre segurança cibernética: os funcionários devem ser educados sobre os riscos de BEC e treinados para identificar sinais de e-mails fraudulentos, como erros gramaticais, solicitações de urgência e solicitações de pagamento ou transferência de dinheiro.

- Verificação de solicitações de pagamento: estabelecer um protocolo interno de verificação para confirmar solicitações financeiras, especialmente quando envolverem transferências significativas ou solicitações urgentes. Isso pode incluir a validação através de outro canal de comunicação (como uma ligação telefônica).

- Autenticação multifatorial (MFA): implementar MFA nas contas de e-mail e em sistemas críticos da empresa pode dificultar o acesso de criminosos caso eles consigam obter credenciais de acesso.

- Ferramentas de segurança de e-mail: utilizar ferramentas de segurança que ajudem a identificar e-mails falsificados ou suspeitos, como sistemas de detecção de phishing ou de análise de comportamento de e-mails.

- Monitoramento contínuo e resposta rápida: estabelecer um processo para monitorar e responder rapidamente a tentativas de BEC, o que pode ajudar a mitigar os danos caso um ataque seja identificado em estágios iniciais.

Os ataques Business E-mail Compromise são uma ameaça crescente no cenário de cibersegurança. Eles têm como alvo empresas de todos os portes, explorando a confiança, a urgência e a falta de conhecimento para alcançar seus objetivos.

Embora seja difícil prevenir completamente esses ataques, a combinação de tecnologias de segurança e uma sólida estratégia de conscientização dos funcionários pode reduzir consideravelmente o risco de ser vítima de um ataque BEC.

Quer construir uma estratégia de segurança cibernética ainda mais rebuscada? Conheça a Vantico.

Siga a Vantico nas redes sociais para acompanhar as principais novidades sobre cibersegurança.