Antecipar-se aos incidentes e aos ataques é fundamental para sobreviver em um cenário de alto volume de ameaças complexas.

A Modelagem contribui para minimizar esses riscos. Ela funciona como um exercício estratégico de previsibilidade: mapeia como adversários reais pensariam, agiriam e explorariam vulnerabilidades.

Neste artigo, você vai entender o que é a Modelagem de Ameaças (Threat Modeling), para quem é indicada, como funciona, qual a diferença para o Pentest e muito mais.

O que é Modelagem de Ameaças (Threat Modeling)?

A Modelagem de Ameaças, em inglês Threat Modeling, é um processo de identificação de riscos em potencial para a segurança de uma aplicação.

De forma geral, na Modelagem de Ameaças olha-se para o que pode dar errado, de forma a mapear pontos de melhoria para reforçar os controles de segurança da aplicação.

Geralmente, esse processo é feito por meio de frameworks, como STRIDE e DREAD, que costumam incluir:

- Descrição do ativo a ser modelado;

- Suposições que podem ser verificadas ou contestadas futuramente, conforme o cenário se transforma;

- Potenciais ameaças;

- Ações que podem ser tomadas para mitigar cada ameaça;

- Formas de validar o modelo e as ameaças, e verificar o sucesso das ações tomadas.

Para quais casos a Modelagem de Ameaças (Threat Modeling) é indicada?

A Modelagem de Ameaças é indicada para situações em que é necessário relacionar arquitetura a risco real, como:

- Durante design e arquitetura de aplicações e APIs (shift-left);

- Antes do lançamento de serviços críticos;

- Revisões periódicas em ambientes que mudam rápido;

- Avaliação de risco de dados sensíveis.

Quais os benefícios da Modelagem de Ameaças (Threat Modeling)?

A Modelagem de Ameaças é uma prática recomendada para incluir nas práticas de segurança cibernética de uma organização.

Isso porque ela traz benefícios como:

1. Análise eficaz de risco

É impossível se proteger de ameaças desconhecidas. O Threat Modeling identifica e mapeia possíveis riscos que podem afetar a aplicação, permitindo que o time interno aja de forma mais eficaz e direcionada para conter as ameaças.

2. Maior visibilidade sobre os riscos

Como mencionamos, a Modelagem de Ameaças traz uma visão mais ampla e clara sobre os riscos cibernéticos, o que permite direcionar melhor os investimentos e esforços internos.

3. Melhora da postura de segurança

Com o resultado do Threat Modeling (lista de riscos em potencial), a organização consegue iniciar a remediação das vulnerabilidades e gerenciar as ameaças, reduzindo as chances de ataques.

Como funciona a Modelagem de Ameaças?

Os diferentes frameworks propõem diferentes abordagens para a Modelagem de Ameaças.

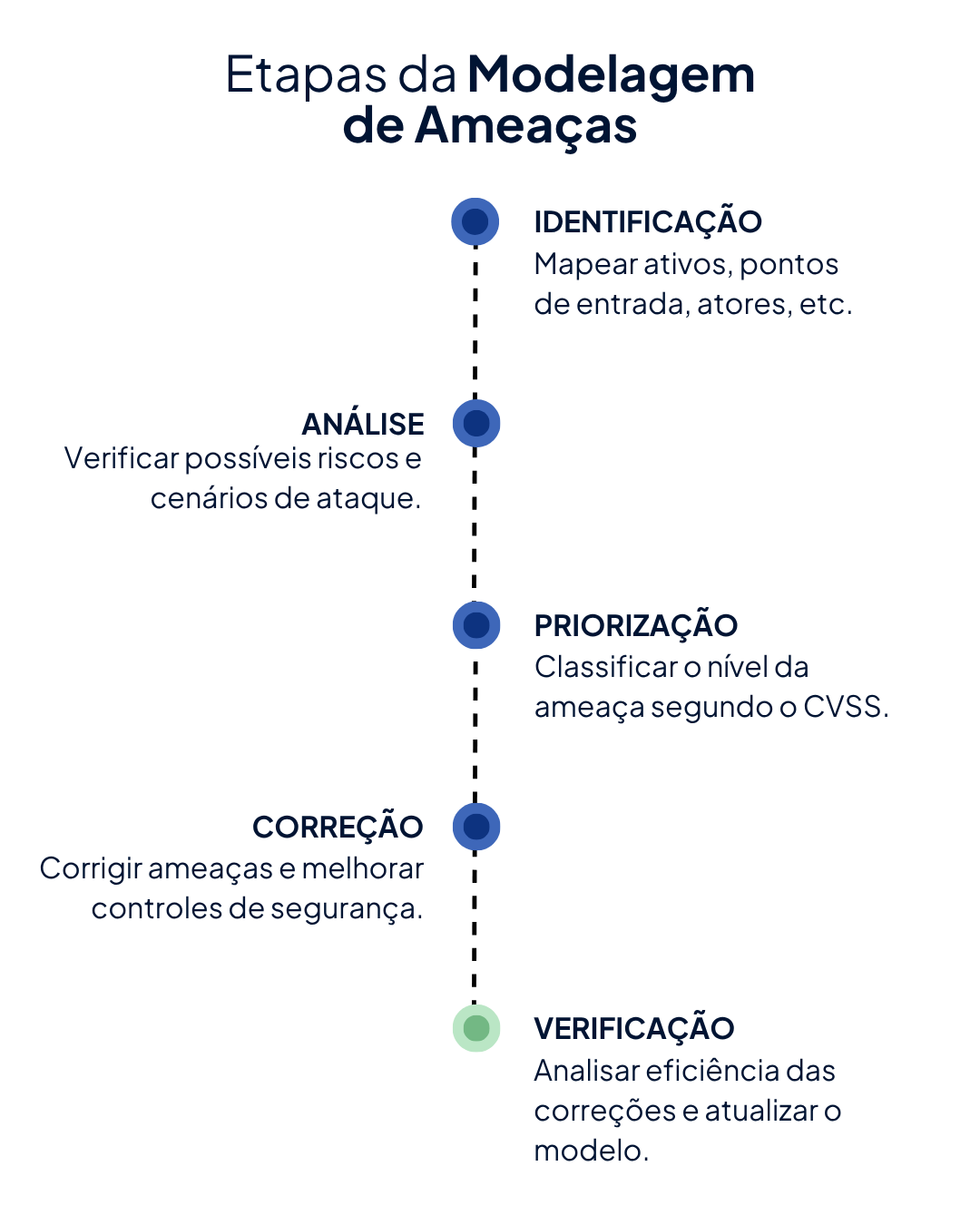

Porém, de forma geral, podemos listar as seguintes etapas:

1. Identificação

Mapear os ativos, pontos de entrada, atores, use cases e níveis de confiança.

2. Análise

Verificar os possíveis riscos e cenários de ataque que ameaçam a aplicação, por meio de um framework (como STRIDE e DREAD).

3. Priorização

Classificar o nível da ameaça segundo o CVSS, conforme a gravidade e impacto.

4. Correção

Corrigir as ameaças encontradas no processo e otimizar (ou implementar) os controles de segurança.

5. Verificação

Analisar se as correções e controles de segurança aplicados na etapa anterior foram eficientes, e atualizar o modelo de acordo com as mudanças.

Qual a diferença da Modelagem de Ameaças para o Pentest?

Tanto a Modelagem de Ameaças quanto o Pentest estão no guarda-chuva da segurança ofensiva e gestão de riscos, mas servem propósitos diferentes e se complementam.

- Modelagem de Ameaças

Seu objetivo é mapear hipóteses de ataque e transformar arquitetura/fluxos de dados em riscos priorizados e requisitos de mitigação (quem pode atacar, por onde esse atacante poderia entrar e quais seriam as consequências).

- Pentest

O objetivo é procurar e explorar vulnerabilidades técnicas reais em sistemas, demonstrando evidências técnicas (PoCs) de falhas que podem ser corrigidas. Ou seja, o foco é validar a presença e o impacto técnico de vulnerabilidades.

Modelagem de Ameaças (Threat Modeling) com a Vantico

Se você busca um fornecedor de qualidade e confiança para a Modelagem de Ameaças, a Vantico é a opção certa. Oferecemos:

- Mapeamento completo, desde a identificação de ativos, fluxos de dados e superfícies de ataque.

- Priorização por impacto, com base no risco real para o negócio.

- Desenvolvimento seguro, com entrega de recomendações práticas.

- Alinhamento a compliance e boas práticas de mercado.

- Uso de metodologias validadas como STRIDE, DREAD e OWASP.

Com a Vantico, você identifica riscos antes que se tornarem problemas e toma decisões técnicas mais seguras, com menos retrabalho e mais controle.

Clique aqui para conhecer nosso trabalho e iniciar a Modelagem de Ameaças do seu negócio.

Siga a Vantico nas redes sociais e fique informado sobre cibersegurança, tecnologia e insights.

[H2] FAQ: Perguntas frequentes sobre Modelagem de Ameaças (Threat Modeling)

- O que é Modelagem de Ameaças e qual é seu objetivo?

Modelagem de Ameaças é um processo que identifica, analisa e prioriza potenciais riscos a ativos críticos.

Seu objetivo é antecipar como adversários podem explorar falhas para comprometer dados, serviços ou reputação, e, então, definir controles e estratégias que mitigam ou eliminam esses riscos antes que se tornem incidentes reais.

- Quando e com que frequência devemos realizar Modelagem de Ameaças?

O ideal é que a Modelagem de Ameaças seja feita: durante o planejamento ou arquitetura de novos sistemas/funcionalidades; antes do ambiente entrar em produção; quando houver mudanças significativas na infraestrutura; e sempre que detectar um novo tipo de ameaça no cenário externo.

Quanto à frequência, para sistemas críticos, o ideal é uma revisão anual ou a cada grande lançamento; e, para aplicações menos críticas, revisões duas vezes no ano ou a cada mudança significativa.

- Quais as vantagens de escolher a Vantico como fornecedora de Modelagem de Ameaças?

A Vantico combina experiência prática em segurança ofensiva com uma metodologia flexível, adaptada ao nível de maturidade de cada empresa. Utilizamos frameworks reconhecidos (STRIDE e DREAD) para gerar insights acionáveis, priorizar riscos e propor mitigações eficazes.

Além disso, entregamos resultados claros, com recomendações práticas, garantindo que a modelagem se transforme em ações reais.

- Quais frameworks e metodologias são recomendados?

As mais utilizadas são STRIDE, DREAD, PASTA e MITRE ATT&CK.