Documentos de referência, como o OWASP Top 10, tentam refletir o atual contexto da segurança, e são usados por times de desenvolvimento, segurança e governança para priorizar investimento e reduzir risco real.

Para representar o cenário de 2025, a OWASP atualizou sua lista com as principais vulnerabilidades do momento. Neste artigo, você irá entender quais são elas.

O que é o OWASP Top 10?

O OWASP Top 10 é um consenso da comunidade que lista os riscos mais críticos de segurança de aplicação, com base em dados de testes e contribuições de especialistas.

Ele é promovido pela OWASP (Open Worldwide Application Security Project), uma fundação sem fins lucrativos, formada por uma comunidade global, que se dedica a melhorar a segurança de aplicações.

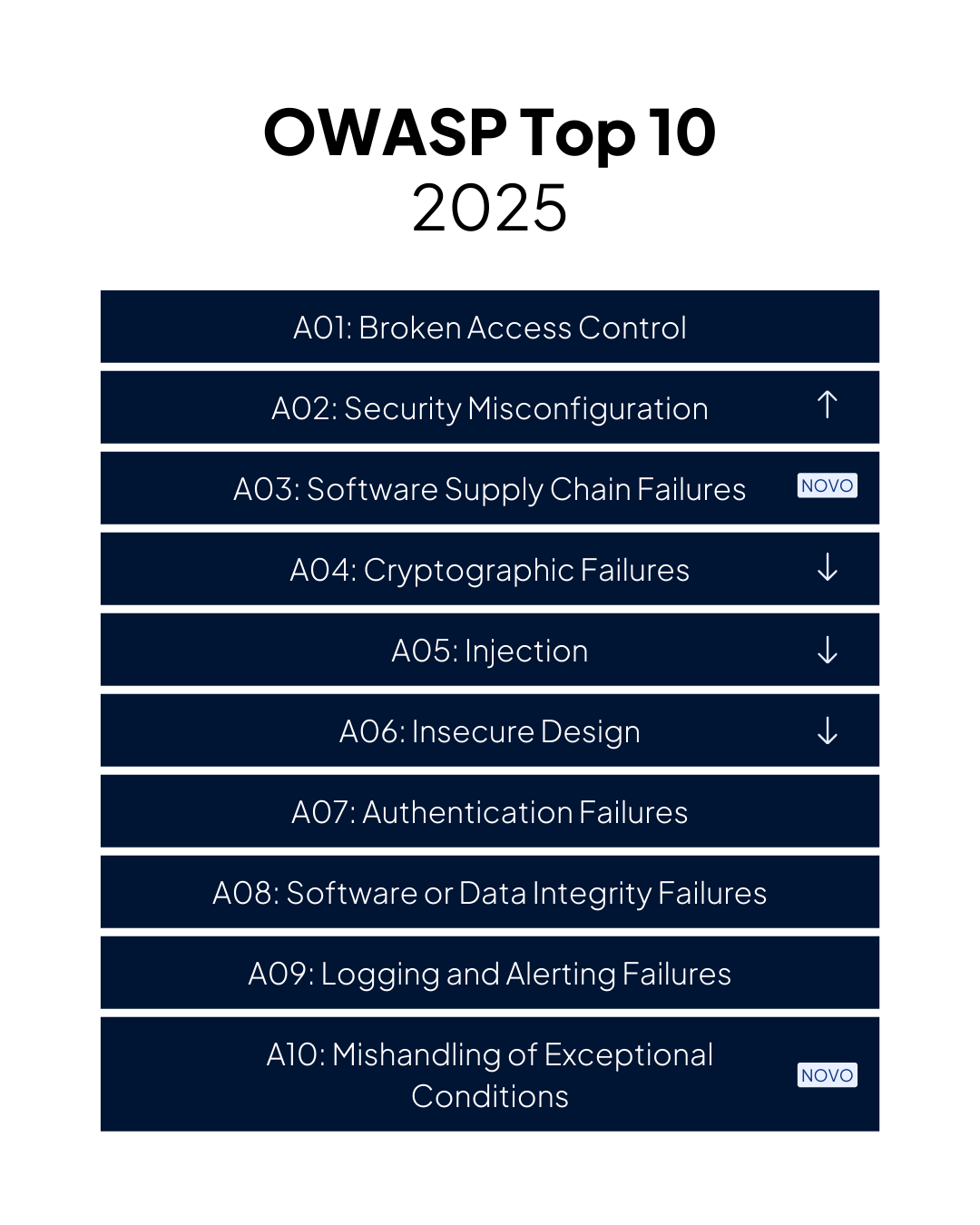

OWASP Top 10 2025

A01: Broken Access Control

O que é: controles de acesso ausentes ou incorretos, que permitem que usuários executem ações além das permissões concedidas, como ler ou alterar dados de terceiros, escalar privilégios, etc.

Causas comuns: falha de lógica de autorização, checagens inconsistentes entre endpoints, recursos identificados por IDs previsíveis (IDOR).

Prevenção: adotar deny-by-default (negar acesso por padrão), centralizar a lógica de autorização no servidor, usar modelos de controle de acesso robustos, como RBAC, e políticas de propriedade.

A02: Security Misconfiguration

O que é: ambientes, serviços ou aplicações com configurações inseguras, como serviços com credenciais padrão, diretórios abertos, debug ativado em produção ou exposição acidental de dashboards administrativos.

Causas comuns: falta de hardening, ausência de configuração como código, inconsistência entre ambientes, e falta de revisão de mudanças.

Prevenção: aplicar configurações seguras por padrão, automatizar hardening, plataforma mínima sem features desnecessários, atualização dos patches do sistema, etc.

A03: Software Supply Chain Failures

O que é: comprometimento em qualquer ponto da cadeia de software, como bibliotecas de terceiros maliciosas, repositórios de build comprometidos, pipelines com credenciais expostas, entre outros.

Causas comuns: falta de visibilidade sobre dependências, permissões excessivas nas etapas de build e deploy, etc.

Prevenção: manter SBOMs (Software Bill of Materials), mapear todas as dependências, remover dependências não usadas, componentes e features desnecessários, etc.

A04: Cryptographic Failures

O que é: falhas no uso de criptografia que deixam dados em trânsito ou em repouso vulneráveis, como é o caso dos algoritmos depreciados e chaves embutidas no código.

Causas comuns: falta de padrões, uso de bibliotecas obsoletas, má gestão de chaves e certificados.

Prevenção: classificar os dados processados, armazenados e transmitidos por uma aplicação, descartar dados sensíveis armazenados desnecessariamente, armazenar chaves sensíveis em hardwares, criptografar informações sensíveis em repouso, etc.

A05: Injection

O que é: entrada maliciosa que é interpretada como código ou comando, incluindo SQL, NoSQL injection, template injection e XSS em contextos aplicáveis.

Causas comuns: confiança em dados do usuário, concatenação de comandos ou queries, uso incorreto de APIs.

Prevenção: separar dados de comandos e queries, usar uma API segura, usar validação server-side de inputs, etc.

A06: Insecure Design

O que é: fragilidades que nascem na arquitetura e nas decisões de design, tal qual ausência de requisitos de segurança, falta de threat modeling, etc.

Causas comuns: segurança tratada tardiamente (afterthought), falta de integração entre arquitetos e segurança, ausência de critérios de aceitação de segurança.

Prevenção: implementar um ciclo de desenvolvimento seguro, realizar threat modeling em partes críticas da aplicação, usar uma biblioteca de padrões de design seguros, entre outros.

A07: Authentication Failures

O que é: falhas que permitem comprometimento de identidade, como problemas em login, recuperação de senha, tokens de sessão e políticas fracas de credenciais.

Causas comuns: políticas de senha insuficientes, ausência de MFA, token reutilizáveis, endpoints de reset fracos.

Prevenção: implementar MFA, usar gerenciadores de senhas, não usar credenciais padrão, executar verificações de senhas fracas, etc.

A08: Software or Data Integrity Failures

O que é: ausência de garantias de integridade que permite a inserção de códigos ou dados maliciosos nas linhas de entrega.

Causas comuns: falta de assinatura de builds, permissões excessivas em pipelines e falta de verificações de integridade no deploy.

Prevenção: usar assinaturas digitais para verificar a procedência do software, consumir apenas repositórios confiáveis, implementação de revisão de código e configuração, etc.

A09: Logging and Alerting Failures

O que é: logs insuficientes, alertas mal configurados ou ausência de correlação que impedem detecção e resposta em tempo hábil.

Causas comuns: foco em volume de logs sem definir eventos relevantes, falta de retenção adequada, exposição de dados sensíveis em logs, etc.

Prevenção: definir uma estratégia de logs, estruturar logs, proteger logs contra adulteração, entre outros.

A10: Mishandling of Exceptional Conditions

O que é: tratamento inadequado de erros e condições anormais que deixam o sistema em estado inseguro.

Causas comuns: lógica de tratamento de erro insuficiente, caminhos excepcionais não testados, e presunção de comportamento “ideal” em todos os fluxos.

Prevenção: identificar todos os possíveis erros do sistema diretamente no lugar em que ocorre, implementar um handler para lidar com as exceções não identificadas, monitorar erros e padrões recorrentes, etc.

Essa lista pode ser muito útil para orientar suas estratégias de segurança. Para isso, você deve observar as vulnerabilidades listadas e ficar especialmente atento àquelas que se aplicam a sua realidade, e aproveitar as recomendações de correção e segurança fornecidas pela OWASP.

Para verificar todo o conteúdo, é só clicar aqui e acessar a página oficial.

Quer conhecer o trabalho da Vantico? Clique aqui e fale conosco.

Siga a Vantico nas redes sociais e fique informado sobre cibersegurança, tecnologia e insights.