Uma nova pesquisa divulgada em maio (State of IoT 2022) revelou que, no último ano, existiam cerca de 12.2 bilhões de dispositivos conectados em todo o mundo. Para o ano de 2022, a mesma pesquisa espera que esse número suba para 14.4 bilhões.

Com um número tão expressivo, não é de se surpreender que esses dispositivos – presentes nos mais diversos tipos de empresas, desde fábricas até hospitais – se tornaram um grande alvo para ciberataques.

O que é IoT?

A sigla IoT representa Internet of Things, ou Internet das Coisas, em tradução literal para o português. De forma geral, esse termo é utilizado para representar dispositivos físicos que possuem conexão e geram tráfego de dados através da internet – alguns exemplos presentes no nosso cotidiano são os carros, televisões, geladeiras e até a iluminação que utilizamos.

Esses dispositivos também são muito utilizados por empresas dos mais diversos segmentos, tais como saúde, transporte, segurança, agropecuária e vários tipos de indústrias, principalmente para automatizar, otimizar e escalar processos, agregando maior valor para o negócio.

O termo IoT também é chamado de dispositivos de sistema embarcado, que são aqueles que possuem um sistema dedicado totalmente ao gerenciamento daquele objeto.

Cibersegurança para IoT

Um estudo de 2020 do Laboratório de Ameaças da Nokia apontou que os ataques cibernéticos a dispositivos IoT representavam cerca de 32% dos ataques a dispositivos móveis e redes de wi-fi – o que pode ser atribuído tanto a sua quantidade expressiva, bem como ao fato de que, em muitos casos, o sistema embarcado é utilizado como porta de entrada para acessar outros dispositivos.

A Unit42 também afirma que mais da metade dos dispositivos IoT, aproximadamente 57%, estão vulneráveis a ataques de média e alta criticidade. Por conta disso, é extremamente importante que as empresas que utilizam dispositivos IoT se preocupem em garantir que eles estejam seguros, protegidos contra ameaças cibernéticas.

Principais vulnerabilidades

Algumas das principais vulnerabilidades às quais os dispositivos IoT estão suscetíveis são:

1. Falta de criptografia

O 2020 Unit 42 IoT Threat Report, por exemplo, também analisou dados de 2018 e 2019, e concluiu que 98% do tráfego de dados de dispositivos IoT não são criptografados, o que representa uma grande ameaça de vazamentos de dados pessoais sensíveis.

2. Vulnerabilidades dos dispositivos

Esse tipo de ataque representa 41% do total, sendo que os hackers exploram fraquezas já conhecidas daqueles dispositivos como porta de entrada.

3. Dispositivos desatualizados

No caso dos dispositivos IoT utilizados por hospitais, por exemplo, 83% das máquinas de imagem estão operando em sistemas sem qualquer tipo de cibersegurança, por conta do fim do Windows 7 – o que pode prejudicar os resultados fornecidos, além de também ameaçar a integridade dos dados dos pacientes.

Algumas outras ameaças são o uso de senhas fracas, simples ou repetitivas, redes sem segurança, deixar de utilizar as configurações de segurança do próprio dispositivo e, até mesmo, a falta de restrições físicas ao dispositivo.

Como o Pentest pode ajudar

O pentest, ou teste de intrusão, é utilizado como forma de analisar a segurança e simular ciberataques, de forma que é capaz de encontrar todas as possíveis vulnerabilidades de uma rede, sistema ou, nesse caso, dispositivo.

Sendo assim, o pentest é capaz de identificar quais são as ameaças às quais o dispositivo IoT está suscetível, permitindo que a equipe de desenvolvedores da empresa possa corrigi-las e impedir uma invasão.

Além de evitar ataques, também permite que a empresa esteja de acordo com as regras de compliance de sua área, com a Lei Geral de Proteção de Dados (LGPD), e ainda agregue maior valor de mercado para sua marca.

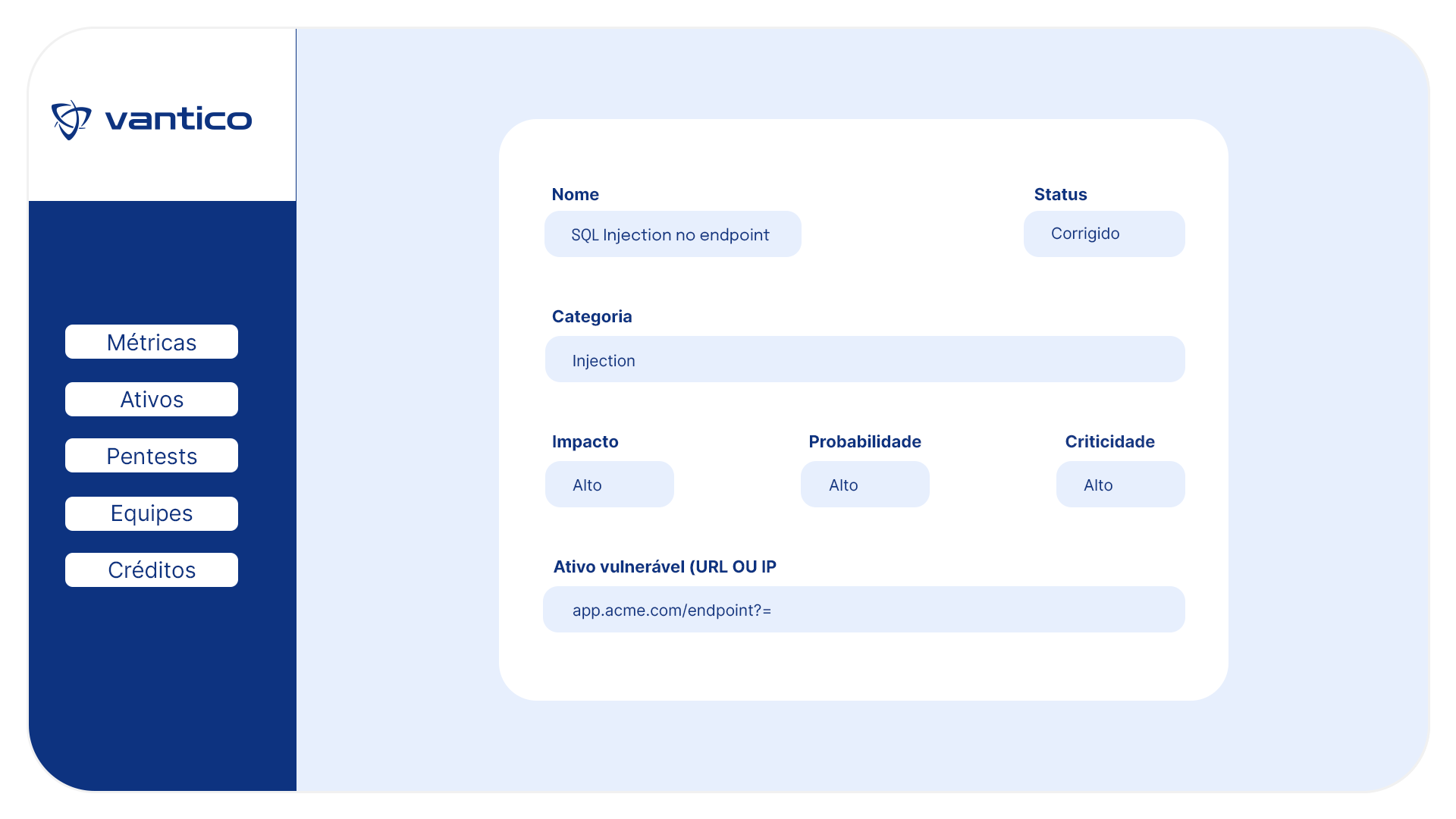

Aqui na Vantico, através de nossa plataforma de pentest, oferecemos atualizações em tempo real das vulnerabilidades encontradas ao longo do teste, além de detalhes e sugestões acerca de como corrigir as ameaças.

Dashboard de vulnerabilidades da Vantico