Está começando ou buscando aprimorar o seu Programa de Pentest?

Desenvolver um Programa de Pentest que seja eficiente pode ser um desafio e requer alguns requisitos, especialmente em um cenário de ataques cibernéticos cada vez mais sofisticados e de falta de profissionais na área de TI e Segurança.

Por isso, neste artigo, reunimos recomendações dos nossos especialistas para tornar o seu Programa de Pentest mais eficiente e a postura de segurança da sua organização mais robusta.

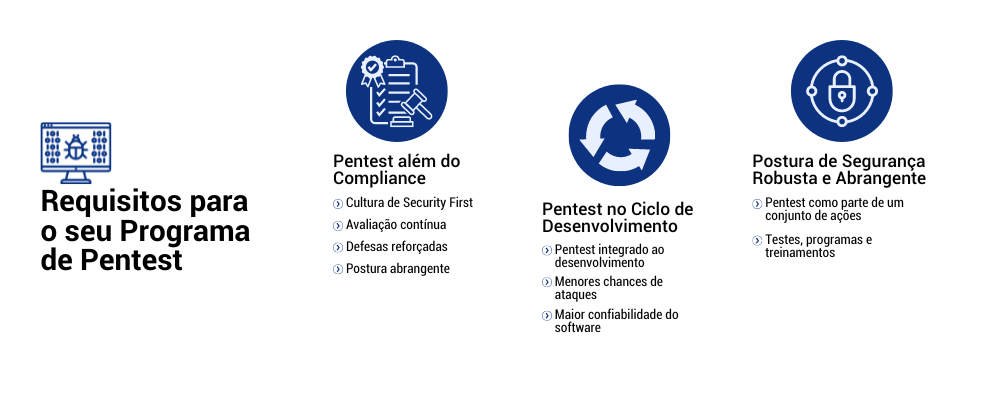

3 Requisitos para o seu Programa de Pentest

Pentest além do Compliance

A adequação a compliance é uma grande preocupação da maioria das empresas e, geralmente, o Pentest é uma das principais ferramentas utilizadas para alcançar a conformidade.

Entretanto, o seu Programa de Pentest não pode ser direcionado apenas ou principalmente para o compliance, pois isso irá torná-lo ineficiente.

A cultura que prioriza o compliance é chamada de “Compliance First”, e pode prejudicar a agilidade dos testes, não garante a detecção de vulnerabilidade e ataques cibernéticos, e é muito focada em checklists — o pode torná-lo mais superficial.

Por outro lado, a cultura “Security First” é aquela que prioriza a segurança antes de tudo, em todas as operações da empresa — e esse é um requisito que você deve ter em seu Programa de Pentest.

Afinal, essa prática promove uma avaliação contínua, potencializa as defesas da organização e contribui para desenvolver uma postura mais abrangente de segurança, como veremos mais para frente.

Portanto, Pentest para compliance não é o suficiente, lembre-se de sempre ir além das conformidades.

Pentest no Ciclo de Desenvolvimento

Com a mentalidade “Security First”, ao desenvolver ou aprimorar o seu Programa de Pentest, você deve incluir o Pentest como parte do Ciclo de Desenvolvimento.

Isso significa que os testes e outras ações de segurança tornam-se parte integral e inegociável do Ciclo de Desenvolvimento.

Isso minimiza as chances de um ataque cibernético ou vazamento de dados, e aumenta a confiabilidade do software. Além do Pentest, também podem ser incluídas ações como Code Review e modelagem de ameaças.

Portanto, esse é um requisito essencial para incluir em seu Programa de Pentest.

Pentest como parte de uma Postura de Segurança Robusta e Abrangente

O Pentest é um dos testes de segurança mais eficientes do mercado para identificação de vulnerabilidades. Entretanto, ele não deve ser a única ação da organização contra ameaças cibernéticas, pois isso limita a sua eficiência.

O seu Programa de Pentest deve ser parte de um conjunto de ações, que incluem a execução de diferentes tipos de testes, como Scans de Vulnerabilidades, programas para reportar vulnerabilidades, como VDP ou Bug Bounty, e treinamentos com toda a equipe.

Confira um resumo na imagem abaixo:

Como incluir esses Requisitos em seu Programa de Pentest?

Ter um Programa de Pentest que respeite todas essas orientações pode ser um desafio para os CTOs e líderes da área de segurança, especialmente para as empresas que ainda estão no início da implementação.

Por isso, nesse contexto, é essencial contar com um parceiro que facilite tudo isso.

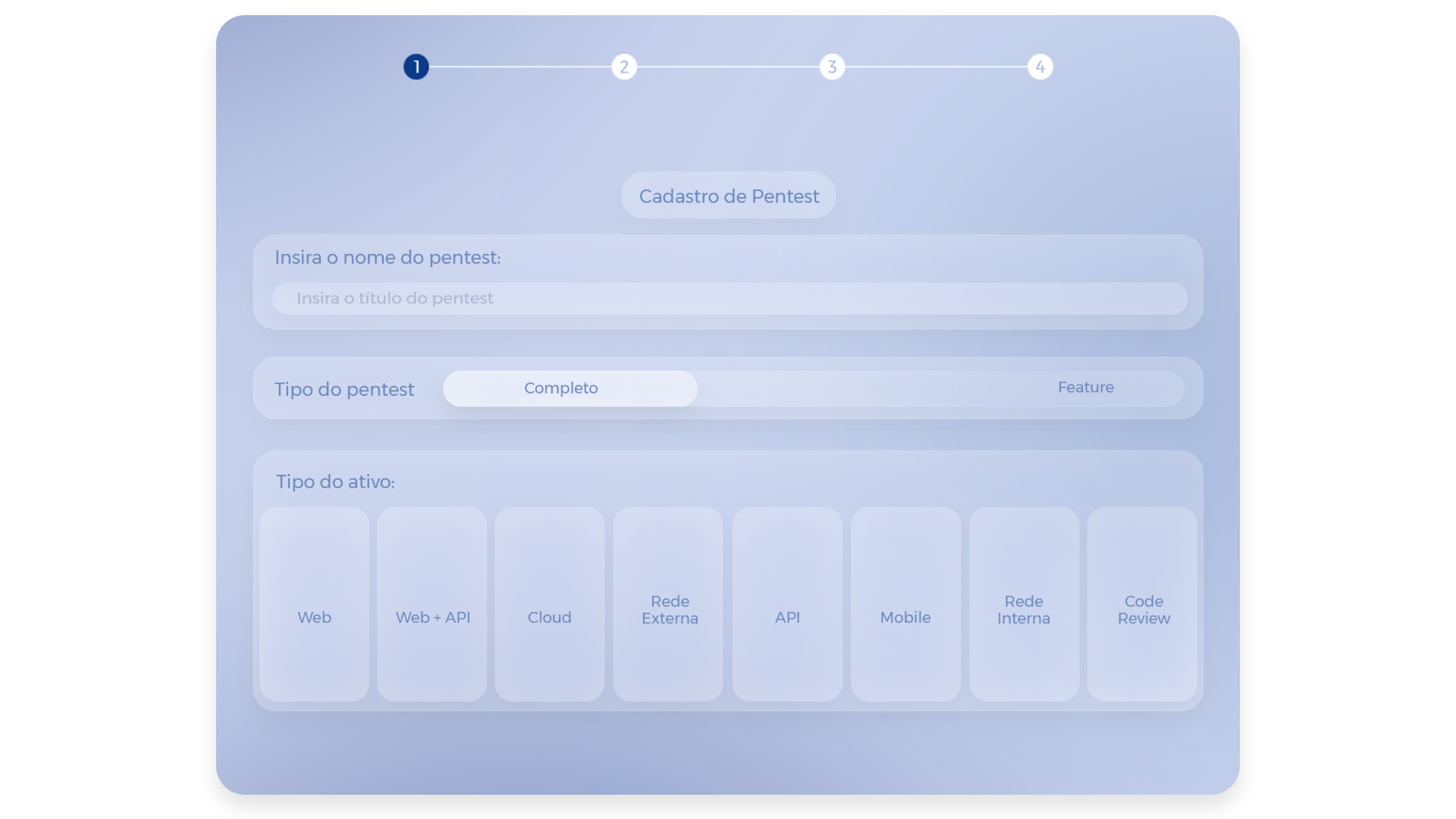

A Vantico atua há mais de 3 anos com Pentests e outras ações de Segurança Ofensiva, como Phishing as a Service, Code Review, e outros. Por meio de uma plataforma completa e intuitiva, você poderá:

- Solicitar um novo Pentest sempre que precisar, com início em até 48h, facilitando sua inclusão no Ciclo de Desenvolvimento;

- Comprar créditos e utilizá-los quando quiser, testando diferentes ativos e aplicações, e indo muito além do compliance;

- Ter acesso a relatórios Técnicos e Executivos atualizados a qualquer momento, facilitando a adequação a compliance;

- Solicitar e gerenciar suas outras ações de Segurança Ofensiva.

Clique aqui para conhecer a Vantico e saber como podemos ajudar a sua empresa.

Quer acompanhar mais conteúdos da Vantico? Clique aqui e siga-nos no LinkedIn.