Em 2023, o Pentest para Aplicações Web representou 46% de todos os testes executados pela Vantico, seguido pelo Pentest para Aplicações Web + API, com 19,5%.

Esses dados são um reflexo do aumento da relevância das aplicações web nas empresas, tanto como ferramenta de trabalho ou para prestação de serviços.

Neste artigo, você irá entender o que é e para que serve o Pentest para Aplicações Web, quais são seus benefícios, como ele funciona, quais são as vulnerabilidades mais frequentes, compliances ligados a aplicações web e outros pontos importantes.

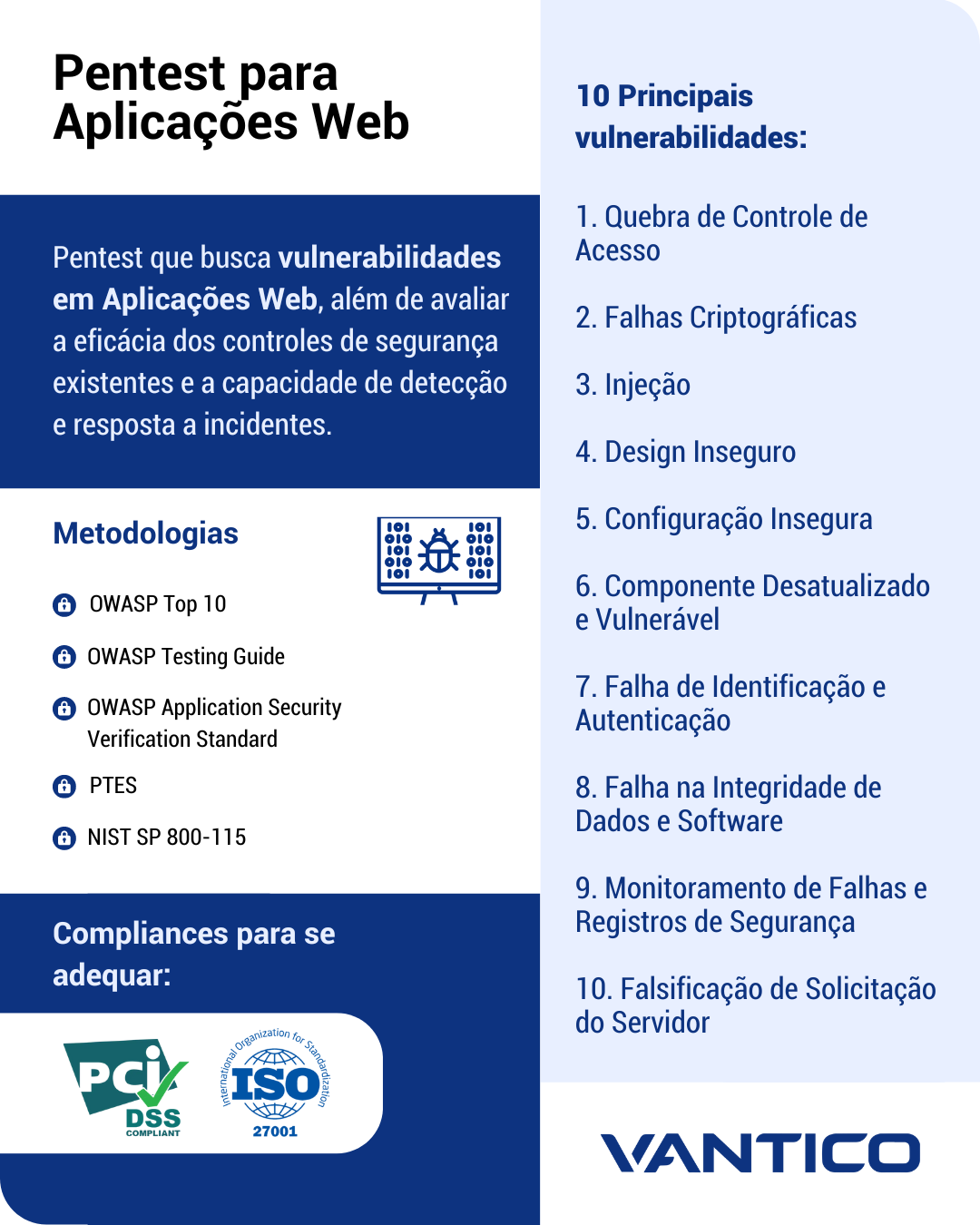

O que é e para que serve o Pentest para Aplicações Web?

O Pentest, ou Teste de Intrusão, é um procedimento que simula ataques cibernéticos, com o objetivo de identificar vulnerabilidades em sistemas, redes, aplicações, e outros ativos.

No caso do Pentest para Aplicações Web, o foco é totalmente direcionado para esse tipo de ativo, buscando vulnerabilidades que possam expor informações sensíveis de usuários, permitir acessos não autorizados e/ou comprometer a integridade de dados.

Além disso, esse tipo de Pentest ainda visa avaliar a eficácia dos controles de segurança existentes e a capacidade de detecção e resposta a incidentes de segurança.

Benefícios do Pentest para Aplicações Web

Os benefícios do Pentest para aplicações web são inúmeros, como:

- Identificar e corrigir vulnerabilidades antes que sejam exploradas por invasores maliciosos;

- Proteger a reputação da empresa, evitando o vazamento de dados confidenciais;

- Conformidade com regulamentações do setor;

- Ter a segurança como parte do ciclo de desenvolvimento;

- Prevenção contra ataques cibernéticos, evitando perdas financeiras, consequências judiciais e outras questões;

- Desenvolver uma postura de segurança abrangente.

Metodologia

Existem diversas metodologias possíveis ligadas ao Pentest para Aplicações Web, mas a OWASP, um dos principais órgãos internacionais de segurança cibernética, contém algum dos frameworks mais completos, sendo amplamente utilizados. Alguns deles são:

OWASP Top 10: este documento reúne as 10 principais vulnerabilidades de aplicações web, e traz informações importantíssimas sobre elas, incluindo recomendações para correção e prevenção.

OWASP Testing Guide: este é um guia de testes que fornece uma estrutura bem detalhada, incluindo técnicas e recomendações, para testes de segurança em aplicações web.

OWASP Application Security Verification Standard: este documento traz uma base para testar controles de segurança de aplicações web, além de apontar requisitos para o desenvolvimento seguro.

Outras metodologias que podem ser utilizadas são:

PTES (Penetration Testing Execution Standard): um padrão para testes de intrusão, que abrange diversas áreas.

NIST SP 800-115: framework do NIST (Instituto Nacional de Padrões e Tecnologia, dos Estados Unidos) com recomendações sobre testes em aplicações web.

Principais Vulnerabilidades em Aplicações Web

Segundo a OWASP, as 10 principais vulnerabilidades ligadas a aplicações web são:

- Quebra de Controle de Acesso (Broken Access Control): essa vulnerabilidade significa que usuários estão conseguindo acessar dados, funcionalidades ou conteúdos que não deveriam ter permissão.

- Falhas Criptográficas: essa falha representa falhas na criptografia, o que significa que os dados sensíveis ali contidos estão desprotegidos e suscetíveis a serem acessados por hackers. Antes estava listada como “Exposição de Dados Sensíveis”.

- Injeção: inclui XSS (cross-site scripting), além de injeção de SQL, NoSQl e outras. Nesse caso, são utilizadas partes de um código para acessar ou adulterar um banco de dados.

- Design Inseguro: vulnerabilidades causadas por falhas de design e arquitetura.

- Configuração Insegura: quando as configurações de segurança não estão configuradas corretamente ou nem são configuradas, mantendo os padrões de fábrica.

- Componente Desatualizado e Vulnerável: uso de softwares e componentes desatualizados ou descontinuados, pois essas versões podem conter brechas de segurança.

- Falha de Identificação e Autenticação: fraca política de gestão de credenciais e acessos, como senhas fracas ou falta de autenticação.

- Falha na Integridade de Dados e Software: vulnerabilidades ligadas à atualização de softwares, dados críticos, linhas de CI/CD que não verificam a integridade. Inclui a antiga categoria “Desserialização Insegura”.

- Monitoramento de Falhas e Registros de Segurança: falhas ligadas ao logging e sua falta de monitoramento. Antes estava registrado como “Registro e Monitoramentos Insuficientes”.

- Falsificação de Solicitação do Servidor (SSRF): um requisito falso é enviado por um servidor que foi manipulado.

Exemplos de Ataques Cibernéticos

Um exemplo real que causou grande impacto foi uma vulnerabilidade no Log4j2¹, registrada como CVE-2021-44228. Em 2021, essa vulnerabilidade possibilitou um ataque que ainda é lembrado por conta de seu impacto.

O Log4j2 é um framework open source de logging, muito utilizado em aplicações baseadas em Java, e um dos mais populares do mundo. Ele é utilizado, inclusive, por grandes organizações, como Amazon, Microsoft, IBM e Google.

O ataque aconteceu por conta de uma vulnerabilidade Remote Code Execution (RCE) nas versões 2.14.1 e anteriores. Depois de sua identificação, novas versões foram lançadas contendo correções.

Isso significa que todas as empresas que utilizam o Log4j2, mas não fizeram a atualização para a versão mais recente da aplicação, continuaram suscetíveis à exploração dessa vulnerabilidade.

Este é um exemplo de vulnerabilidade causada por Componentes Vulneráveis e Obsoletos.

Na época, as consequências da exploração dessa vulnerabilidade foram: roubo de dados e credenciais, instalação de malwares e softwares maliciosos, e venda de acesso para provedores de Ransomware as a Service (RaaS).

Compliance envolvendo Aplicações Web

Existem diversas certificações de compliance ligadas a aplicações web. Algumas das delas são:

PCI-DSS (Payment Card Industry Data Security Standard): padrão de segurança com requisitos e diretrizes para empresas que lidam com pagamentos por cartões de crédito.

ISO 27001: requisitos de segurança para implementar e manter a segurança da informação nas organizações.

Confira um resumo das informações deste artigo na imagem abaixo:

Conclusão

Se você utiliza aplicações web em sua rotina ou fornece-as como parte de seu serviço, é essencial incluir o pentest como parte da sua política de segurança, com execução no mínimo uma vez ao ano ou sempre que uma nova versão for lançada.

Se quiser saber mais sobre Pentest para Aplicações Web, clique aqui para conhecer a metodologia mais ágil da Vantico e falar com nossos especialistas.

Referências:

OWASP Web Security Testing Guide