Como sua empresa se prepara para um ataque cibernético?

Muitas respostas estão relacionadas à prevenção, com antivírus ou outros tipos de proteções do gênero.

Entretanto, uma estratégia de segurança cibernética mal estruturada, traz mais prejuízos do que prevenção. O Assumed Breach torna-se uma solução viável e preventiva para empresas que trabalham com dados sensíveis.

O que é o Assumed Breach?

O Assume Breach é uma abordagem inovadora para a segurança cibernética que parte do princípio de que uma empresa está ou foi comprometida, ou está em alto risco de comprometimento, ou seja, está à beira de ataques cibernéticos.

A estratégia envolve realizar Pentests com acesso concedido pelo cliente, focando em cenários críticos que simulam impactos graves de um ataque.

A mentalidade acerca do Assume Breach trata todos os sistemas, internos e externos, como potencialmente comprometidos, e reformula as práticas de segurança para se concentrar na detecção, resposta e recuperação de ataques, além de prevenir futuros incidentes.

Essa abordagem vai além da prevenção, abordando como a organização lida com ameaças reais já presentes.

Enquanto os Pentests tradicionais se concentram em identificar e cobrir vulnerabilidades, o Assumed Breach foca em simular ataques que já invadiram a rede, testando a capacidade de resposta e a eficácia dos mecanismos de segurança.

Diferença do Assumed Breach para outros métodos

Como é possível analisar, o Assumed Breach age de forma disruptiva quando comparado a outros métodos. Aqui, a ação vem antes do potencial “prejuízo” que a empresa possa ter.

Comparando de forma geral, pode-se concluir as principais diferenças do Assumed Breach para outros métodos, como você verá abaixo.

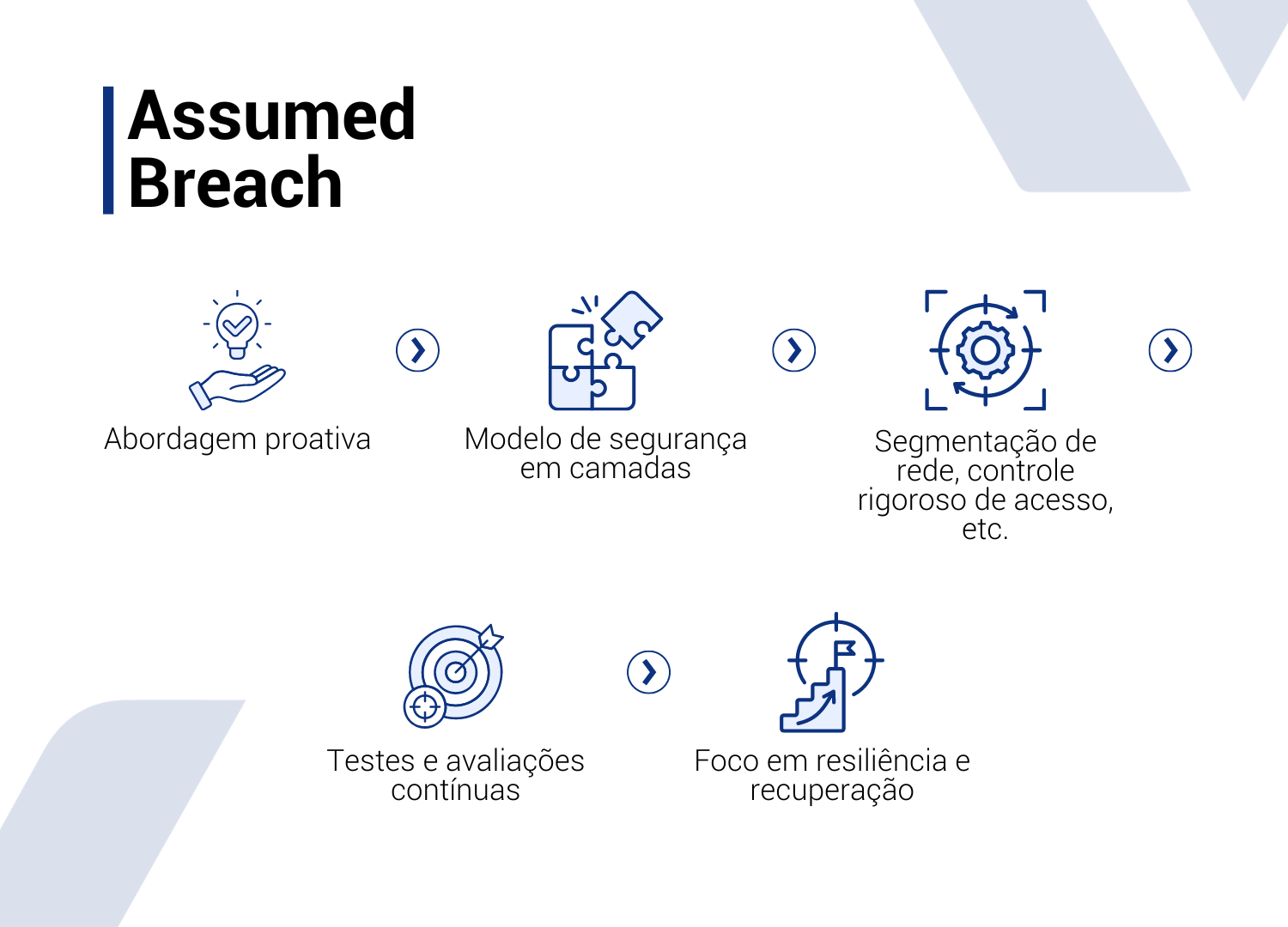

Abordagem Proativa vs. Reativa

- Assumed Breach: este método age de forma proativa no sentido de que é criado um plano para o pior cenário, assumindo que uma violação já ocorreu ou potencialmente irá ocorrer. Isso significa que a segurança é projetada para detectar e responder a uma violação rapidamente, e não apenas para evitar uma.

- Outras Abordagens: muitas abordagens tradicionais focam na prevenção, como a implementação de firewalls, antivírus e sistemas de detecção de intrusão para evitar que uma violação aconteça em primeiro lugar.

Segurança em Camadas

- Assumed Breach: aqui usa-se um modelo de segurança em camadas, onde a proteção não depende apenas do perímetro, mas também de controles internos para detectar e mitigar ameaças que possam ter ultrapassado a defesa externa.

- Outras Abordagens: tradicionalmente, as estratégias de segurança se concentram em criar um perímetro sólido (defesa em profundidade), como uma fortaleza ao redor da rede, com menos ênfase no que acontece dentro do perímetro.

Estratégias de Resposta e Mitigação

- Assumed Breach: neste caso, são implementadas medidas como segmentação de rede, controle rigoroso de acesso, monitoramento contínuo e capacidade de resposta rápida a incidentes.

- Outras Abordagens: muitas vezes se concentram mais em estratégias de mitigação e prevenção, como criar regras e políticas para proteger sistemas, e menos em como responder se essas medidas falharem.

Avaliação e Testes de Segurança

- Assumed Breach: envolve testes contínuos e avaliações, como simulações de ataque (red teaming) e exercícios de resposta a incidentes, para garantir que a segurança possa lidar com uma violação real. É um processo dinâmico e adaptativo.

- Outras Abordagens: podem se concentrar mais na implementação e manutenção de controles de segurança estáticos e menos em testar a eficácia desses controles em um cenário realista de violação.

Foco no Impacto

- Assumed Breach: o objetivo é minimizar o impacto e garantir que a organização possa continuar operando mesmo após uma violação. É um foco em resiliência e recuperação.

- Outras Abordagens: muitas vezes, o foco é evitar que a violação aconteça em primeiro lugar, com menos ênfase na recuperação e resiliência após um incidente.

Cenários criados pelo Assumed Breach

Para que o Assumed Breach atue com foco em agir antes do ataque, simulando e criando respostas, são criados cenários de ameaças, que ajudam a entender quais riscos a empresa corre, quais ataques já foram feitos e o mais importante, qual a resposta precisa ser dada.

- Compromisso de Logon Único: o ataque é voltado para a área de engenharia social, com o abuso de credenciais. O Assumed Bread simula a invasão de uma conta para acessar serviços SSO e exfiltrar dados.

- Network Pivot: violação do perímetro por ataque de engenharia social e uso de credenciais, simula o comprometimento via um funcionário fornecido pelo cliente para estabelecer C2 e atacar a rede. Foco em pós-exploração e detecção.

- Ataque do EndPoint e Pivot: violação do perímetro com ataque de engenharia social, simula o comprometimento e uso de infraestrutura personalizada e payloads evasivos para ataque furtivo e direcionado na rede.

- Ataque de Perímetro: violação do perímetro, ataque de engenharia social, simulando o ataque de um aplicativo externo para comprometer a rede ou aplicativo alvo, usando técnicas como injeção SQL.

- DevOps: com violação de credenciais, são sondadas as vulnerabilidades das operações em desenvolvimento, como credenciais codificadas.

Benefícios do Assumed Breach

A primeiro momento, o Assumed Breach parece uma opção mais radical e “invasiva” quando comparada a outros métodos, mas ao estudar e evitar os ataques, torna-se ainda mais fácil a prevenção e preparação contra este tipo de incidente. Alguns benefícios do Assumed Breach são:

01. Preparação contra potenciais ataques cibernéticos: a abordagem de Assumed Breach auxilia as empresas a se prepararem contra possíveis invasões, permitindo que estejam prontas para responderem a esses ataques.

02. Identificação de vulnerabilidades e fragilidades: o serviço permite que a equipe de segurança identifique e corrija vulnerabilidades em sua rede e sistemas, antes que um ataque real aconteça.

03. Teste de eficácia dos controles internos: em uma operação de Assumed Breach a equipe de especialistas realiza pentests por meio de um acesso previamente concedido. Assim, é possível testar a eficácia dos controles internos da empresa contratante.

04. Melhoria da resiliência organizacional: como consequência direta dos testes de eficácia de defesa interna, o serviço de Assumed Breach ajuda as organizações a melhorarem sua resiliência e capacidade de resposta a possíveis ataques cibernéticos.

05. Aprimoramento de controles internos: Assumed Breach fornece insights valiosos para que a empresa possa aprimorar seus controles internos e aumentar a segurança de sua rede.

06. Mapeamento de potenciais riscos: permite que a equipe de segurança mapeie o nível de exposição e os potenciais riscos para a empresa, possibilitando que a empresa esteja preparada contra ataques cibernéticos de alto nível.

A Vantico tem ferramentas como o Pentest, que ajudam a identificar as vulnerabilidades e compõem parte importante da estrutura do Assumed Breach.

Clique aqui para conhecer como funciona o Pentest as a Service da Vantico.

Siga-nos nas redes sociais para acompanhar nossos conteúdos.