A exploração de vulnerabilidades em violações tem se tornando um assunto constante.

Neste contexto, o principal desafio das empresas é entender quais vulnerabilidades demandam uma atenção e correção mais urgente, por possuírem o potencial de causar maiores estragos quando exploradas.

É aí que entra a Priorização de Vulnerabilidades.

O que é Priorização de Vulnerabilidades?

O nome “Priorização de Vulnerabilidades” já é um indicativo do que este padrão faz pela estratégia de segurança cibernética: classifica as vulnerabilidades com base no impacto dentro da empresa, identificando quais precisam ser estudadas e mitigadas primeiro.

Criando uma estratégia eficiente de priorização, além de ser possível elencar tais prioridades e agir com mais eficácia, também é possível alocar recursos e esforços para os riscos mais críticos.

A Priorização de Vulnerabilidades funcionará de forma eficiente quando a empresa for capaz de entender como cada uma delas funciona: algumas têm um potencial maior e demandam mais esforços, outras são resolvidas de forma mais fácil.

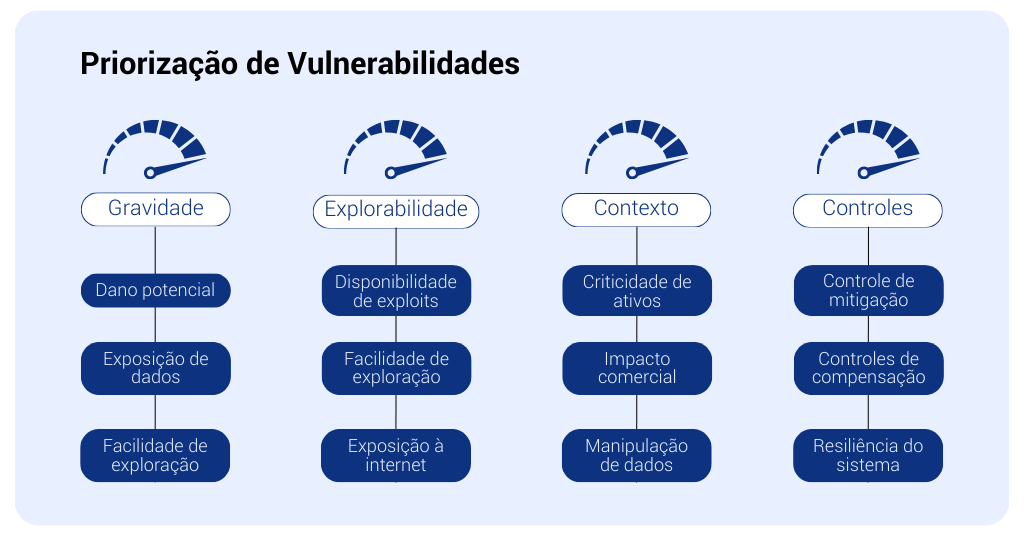

Principais pontos da Priorização de Vulnerabilidades

Uma das principais formas de garantir a eficácia da Priorização de Vulnerabilidades é entender em quais pontos os recursos devem ser destinados, ou seja, quais os pontos mais críticos.

Ao localizar os pontos críticos, torna-se mais fácil e eficiente usar de esforços de mitigação e prevenção contra possíveis violações de sistema.

Logo, para estabelecer o padrão de Priorização de Vulnerabilidades é preciso entender seus principais pontos de atuação.

- Gravidade

O ponto de gravidade é o responsável por avaliar o impacto potencial de uma vulnerabilidade usando sistemas de pontuação, como o CVSS.

É importante realizar essas avaliações de forma frequente e, conforme cada resultado, alocar mais recursos para as vulnerabilidades mais graves.

Os três principais fatores analisados são:

- O dano potencial, relacionado ao impacto que essa vulnerabilidade pode gerar na empresa, como perda de dados sensíveis ou prejuízos operacionais.

- A exposição de dados, ou seja, entender quais informações confidenciais se tornam alvo das ameaças.

- A facilidade de exploração ou o quanto essa vulnerabilidade fica exposta a ameaças externas e internas.

- Explorabilidade

Mede a facilidade com que uma vulnerabilidade pode ser explorada, com o uso de ferramentas de identificação e recursos como o catálogo KEV da CISA para identificar ameaças ativamente exploradas e avaliar a disponibilidade de patches.

Os três principais fatores analisados são:

- A disponibilidade de exploits, ou seja, se são conhecidos e acessíveis para a vulnerabilidade.

- A facilidade de exploração, ou seja, o quão simples é para um invasor explorar a vulnerabilidade.

- A exposição do sistema à internet, o quanto isso pode facilitar a exploração da vulnerabilidade.

- Contexto Empresarial

No contexto empresarial o principal ponto avaliado é a importância da vulnerabilidade para o ambiente específico da empresa.

Os três principais fatores analisados são:

- A criticidade de ativos, como são afetados e quais os servidores com dados sensíveis.

- O impacto comercial, ou seja, como essa vulnerabilidade atinge funções comerciais como reputação e conformidade.

- A manipulação de dados sensíveis, como os sistemas envolvidos lidam com dados sensíveis e o impacto na privacidade e conformidade.

- Controles

Aqui, avalia-se as medidas de segurança já existentes que podem mitigar o impacto da vulnerabilidade, com base na eficácia dos controles e na resiliência geral do sistema.

Os três principais fatores analisados são:

- O controle de mitigação, medindo a eficácia das medidas de segurança já implementadas.

- Os controles de compensação, com medidas alternativas para reduzir o risco até que uma solução definitiva seja aplicada.

- A resiliência do sistema, logo, a capacidade do sistema de limitar danos em caso de exploração da vulnerabilidade.

Priorizar vulnerabilidades envolve avaliar gravidade, explorabilidade, contexto e controles compensatórios. Uma abordagem sistemática ajuda as empresas a alocar recursos de forma eficaz, reduzir riscos e melhorar a segurança cibernética.

O que priorizar na correção de vulnerabilidades?

Conforme abordado, na Priorização de Vulnerabilidades é essencial analisar dados que vão além de uma simples exploração.

Após avaliar os ativos da empresa conforme os quatro pontos citados, existem alguns outros índices que ajudam a definir quais as vulnerabilidades que terão prioridade no processo de correção e mitigação.

Principais métricas para avaliar as vulnerabilidades:

- CVSS (Common Vulnerability Scoring System): a pontuação CVSS considera fatores como impacto e complexidade de exploração.

- EPSS (Exploit Prediction Scoring System): este tipo de avaliação prevê a probabilidade de uma vulnerabilidade ser explorada.

- OWASP Risk Rating Calculator: é um cálculo que analisa a probabilidade e o impacto, cujo resultado representa o risco geral de uma vulnerabilidade.

Uma das formas de compreender qual vulnerabilidade precisa de mais esforços e recursos, existem também perguntas que ajudam a compreender os níveis de risco, como

- O dispositivo ou aplicativo está conectado à internet?

- O dispositivo ou aplicativo é controlado por um usuário e suscetível a phishing?

- A vulnerabilidade pode ser explorada remotamente?

- A vulnerabilidade é automatizável?

- Existem medidas de mitigação para a vulnerabilidade?

Para priorizar vulnerabilidades de forma eficaz, é necessário adotar uma abordagem abrangente que considere evidências de exploração, contexto ambiental e fatores de risco adicionais.

A priorização eficaz tem sido crucial para mitigar riscos de segurança cibernética, como demonstrado no setor financeiro, onde a Priorização de Vulnerabilidades em sistemas críticos evita interrupções e violações de dados.

Estabelecer uma Priorização de Vulnerabilidades eficiente torna-se ainda mais fácil com a aplicação do pentest.

A Vantico traz uma abordagem essencial para proteger ativos críticos, mitigar riscos e garantir a confiança e credibilidade da sua empresa, focando em entregar um teste 50% mais rápido e 30% mais econômico.

Clique aqui para conhecer como funciona o Pentest as a Service da Vantico.

Siga-nos nas redes sociais para acompanhar nossos conteúdos.