Em um contexto tão volátil como a da Segurança Cibernética, a melhor estratégia de defesa contra ataques e vazamentos de dados é ter uma postura de segurança abrangente, que inclua diversos tipos de ações, desde testes até treinamentos.

Duas importantes ações são o Bug Bounty e Vulnerability Disclosure Program, programas que contam com a participação da comunidade de segurança para fazer a divulgação de vulnerabilidades.

Neste artigo, você irá descobrir o que cada um desses programas é, quais as diferenças e quando utilizar cada um.

Diferença entre Bug Bounty e Vulnerability Disclosure Program

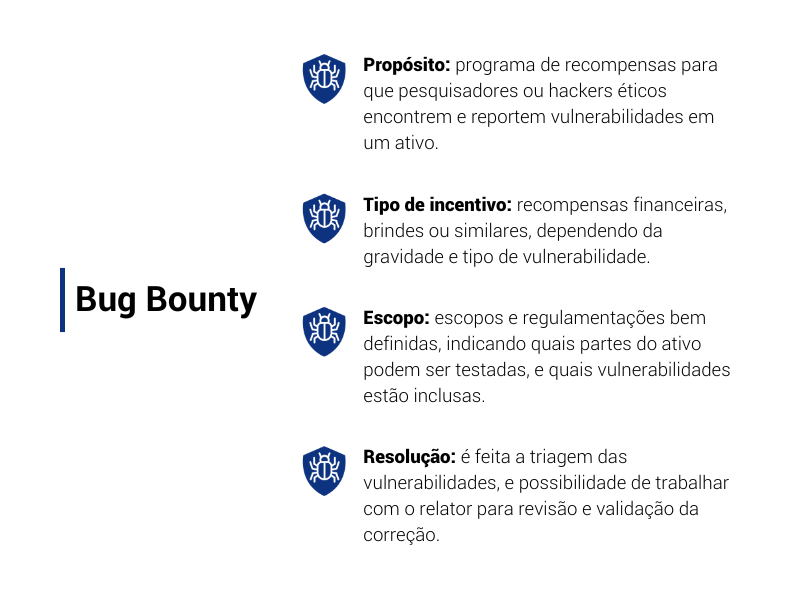

Bug Bounty é um programa que incentiva hackers éticos e pesquisadores de segurança a encontrar vulnerabilidades em sistemas através da recompensa financeira oferecida pela empresa proprietária do sistema.

Vamos analisar as suas principais particularidades:

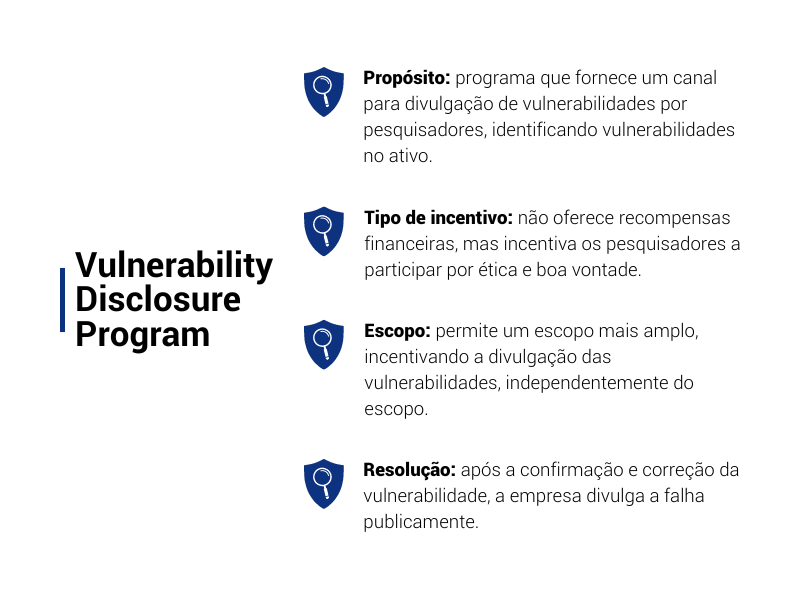

Por outro lado, o Vulnerability Disclosure Program (Programa de Divulgação de Vulnerabilidades) consiste em fornecer um canal seguro para que terceiros relatem descobertas de vulnerabilidades, sem esperar recompensa financeira direta.

Suas principais particularidades são:

Apesar de notarmos diferenças no escopo e processos do Bug Bounty e Vulnerability Disclosure Program, a principal diferença entre eles está na motivação dos participantes.

No Bug Bounty, os caçadores de bugs são impulsionados pela perspectiva de ganhar dinheiro ao encontrar falhas nos sistemas.

Já no Vulnerability Disclosure Program, os pesquisadores estão mais focados em contribuir com a segurança cibernética como um todo, sem necessariamente esperar uma recompensa monetária.

Vantagens do Bug Bounty

Ambas as abordagens apresentam vantagens significativas. O Bug Bounty pode ser altamente eficaz na identificação rápida e precisa de vulnerabilidades críticas em sistemas complexos.

Além disso, esse programa permite às empresas acessar talentos especializados externos, que podem fornecer insights valiosos sobre ameaças emergentes e tendências atuais no mundo da segurança cibernética.

Vantagens do VDP

Por outro lado, o VDP promove uma cultura de colaboração entre diferentes partes interessadas na proteção da informação digital.

Ao incentivar a transparência e a responsabilidade compartilhada pela segurança cibernética, as organizações podem fortalecer sua postura defensiva contra potenciais ataques maliciosos.

Isso ainda melhora a reputação da empresa, especialmente entre a comunidade de segurança, por promover a transparência e reforçar o senso de comunidade.

Bug Bounty e Vulnerability Disclosure Program: qual escolher?

Em resumo, tanto o Bug Bounty quanto o Vulnerability Disclosure Program desempenham papéis importantes na estratégia de segurança cibernética das empresas.

A escolha entre eles dependerá das necessidades específicas de cada organização.

Enquanto o Bug Bounty pode ser mais adequado para identificar falhas críticas em curto prazo com incentivos financeiros claros, o Vulnerability Disclosure Program destaca-se pela construção gradual da confiança com a comunidade de segurança ao longo do tempo.

Uma ótima opção é desenvolver ambos os programas, caso a sua organização tenha essa possibilidade.

Como criar um VDP?

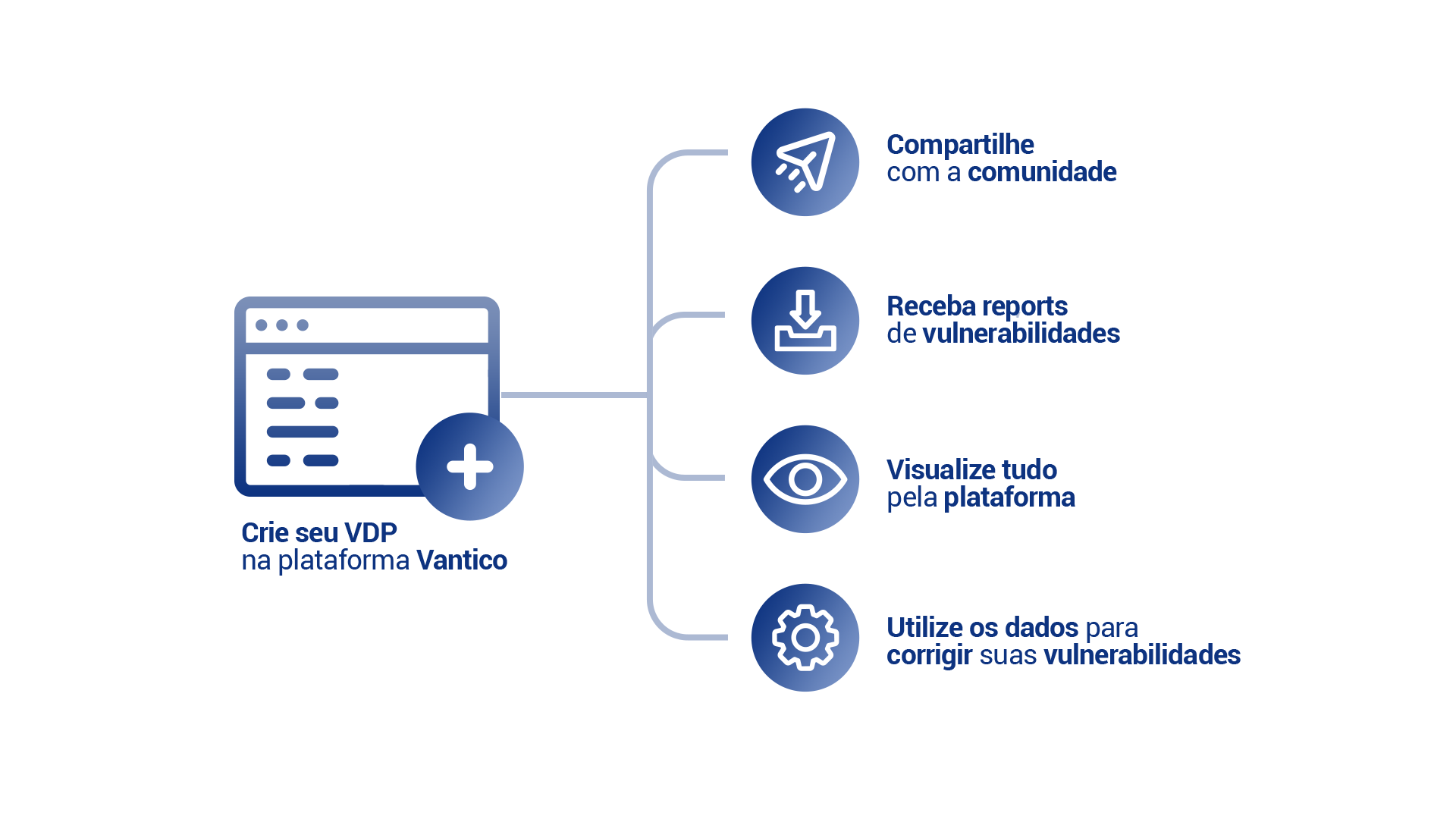

Criar o seu próprio Vulnerability Disclosure Program pode ser desafiador, afinal, será necessário ter pessoas responsáveis por receber essas notificações e implementar a correção, além de criar uma página específica para recebê-las e gerenciá-las.

Mas, com a Vantico, é possível facilitar esse processo. Por meio da plataforma de alta tecnologia e eficiência da Vantico, você cria a sua página de VDP em apenas alguns passos!

Depois disso, sua empresa já poderá começar a receber as denúncias e gerenciar tudo pela mesma plataforma, facilitando este trabalho!

Quer saber mais sobre as funcionalidades de VDP da Vantico? Clique aqui e fale com a nossa equipe.

Programa de Bug Bounty

Além disso, a Vantico também conta com um programa de Bug Bounty, em que pesquisadores e profissionais da área podem contribuir com a segurança dos nossos ativos.

Se você deseja conhecer e/ou participar, clique aqui para conferir o regulamento completo.

Sobre a Vantico

A Vantico conta com diversos serviços em Segurança Ofensiva, inclusive o Pentest. Acesse o site e conheça todas as nossas soluções.

Quer acompanhar mais conteúdos da Vantico? Clique aqui e siga-nos no LinkedIn.