Gerenciamento de vulnerabilidades

Em nossos últimos artigos, falamos sobre a importância da priorização de vulnerabilidades de cibersegurança, e das metodologias que podem ser utilizadas no processo.

Além disso, ressaltamos a importância das métricas de cibersegurança como uma forma de identificar e corrigir ameaças cibernéticas, além de aumentar a eficácia de sua proteção.

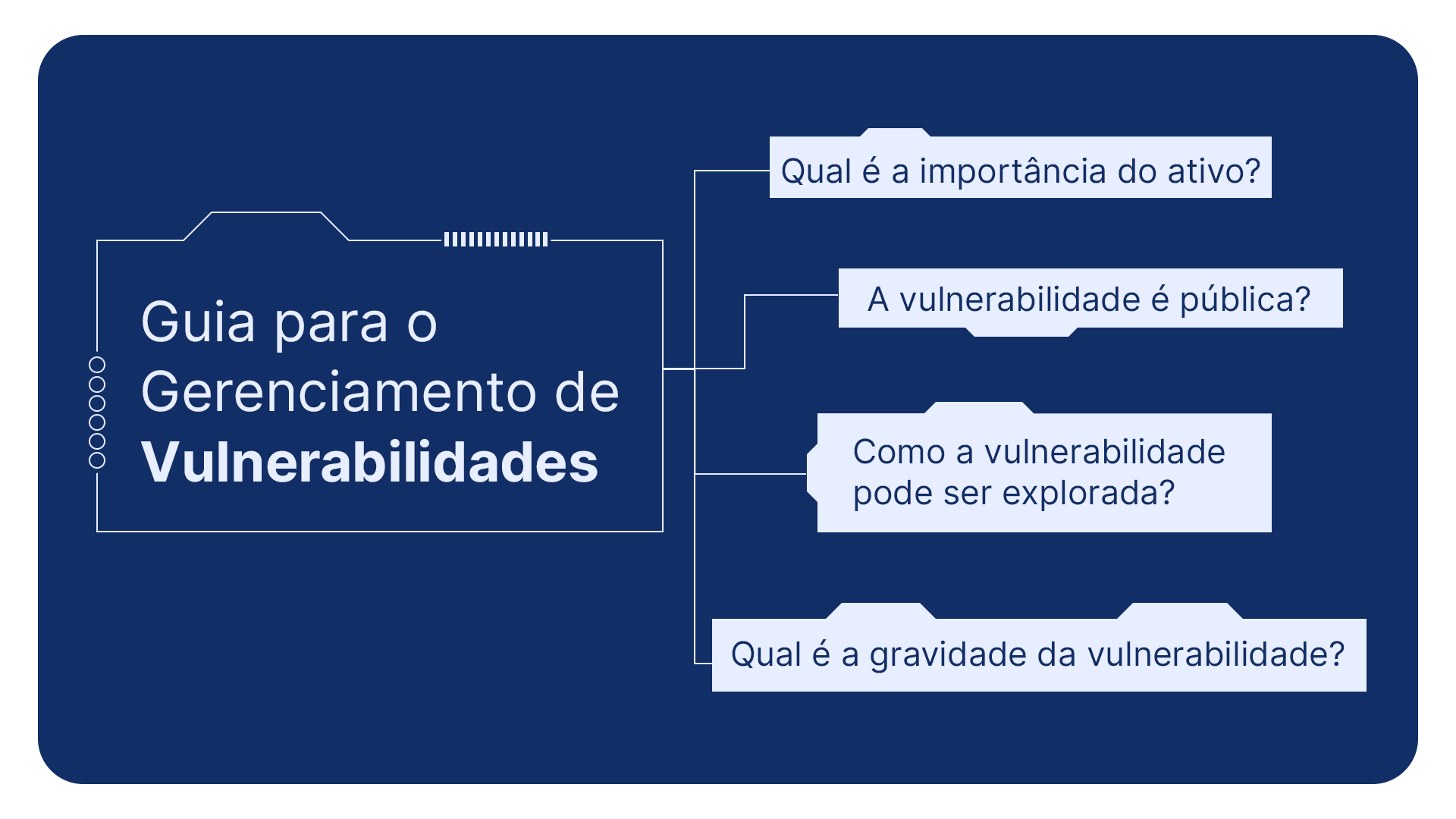

Mas existem também outros pontos que devem ser levados em consideração durante o gerenciamento de vulnerabilidades encontradas, até mesmo quando estamos falando sobre as mais críticas, pois não apenas a pontuação do EPSS ou CVSS² devem ser utilizadas como critério.

Existem outros principais fatores que também precisam ser analisados pela equipe de cibersegurança. Conheça alguns dos principais deles abaixo.

Imagem: Gerenciamento de Vulnerabilidades de Cibersegurança

Importância do ativo

Vulnerabilidades podem ser encontradas em qualquer um dos sistemas ou redes de uma organização, e nas mais diversas quantidades.

A versão mais recente do EPSS (sistema de pontuação da gravidade de uma vulnerabilidade), por exemplo, foi capaz de identificar 47 vulnerabilidades críticas, em meio a 1.000 vulnerabilidades encontradas.

Apesar do EPSS fornecer um número mais preciso do que outros sistemas de pontuação, 47 ainda representa um número muito alto de correções!

Portanto, para o gerenciamento de vulnerabilidades, além da criticidade, é importante se perguntar: qual é a importância do ativo em que cada ameaça foi encontrada? Caso alguma delas seja explorada, qual representaria maior perigo para a organização?

Todas representam um risco, é claro, mas as consequências da exploração de algumas delas são mais graves do que as outras.

Vulnerabilidades públicas

Quando hackers têm êxito ao explorar uma vulnerabilidade, é comum que eles a publiquem em grupos e fóruns ligados ao assunto, especialmente na dark web.

Para quem já possui conhecimento no assunto, apenas descobrir a sua existência já é o suficiente para que o criminoso crie um código malicioso com sucesso.

Por outro lado, aqueles que não possuem as habilidades técnicas para tal podem simplesmente comprar esse tipo de serviço.

Imagem: Anúncio de compra de código malicioso | Fonte: PT Security.

Isso fica nítido em uma pesquisa da PT Security², que revelou que mais de 80% das vulnerabilidades exploradas entre o primeiro trimestre de 2020 até o quarto trimestre de 2021 eram consideradas públicas.

Ou seja, apesar de que nem todas as vulnerabilidades existentes estão publicadas em espaços como esses, quando elas são, acabam representando um risco ainda maior para a organização – afinal, qualquer pessoa pode ter acesso e utilizar como desejar.

O que a vulnerabilidade exige para ser explorada

Outra pergunta essencial é: o que é necessário para que as vulnerabilidades encontradas sejam exploradas?

Algumas delas, por exemplo, irão exigir um nível privilegiado de acesso ao sistema, ou seja, somente poderiam ser utilizadas por alguém (ou com a sua colaboração) de dentro da empresa, diminuindo consideravelmente as chances de um ataque externo.

Dependendo do tamanho da organização, isso pode reduzir a prioridade dada à tal vulnerabilidade e impactar o gerenciamento de vulnerabilidades.

Gravidade da vulnerabilidade

É claro que os sistemas de pontuação para priorização de vulnerabilidades, como o EPSS e o CVSS, também devem ser considerados nesse momento.

O primeiro deles, o CVSS aponta o nível de gravidade de uma ameaça, podendo ser baixa, média, alta ou crítica, usando as informações mais conhecidas sobre ela.

Já o EPSS é um importante complemento a esse dado, pois usa bancos de dados internacionais (mais completos e atualizados) para definir a probabilidade de uma vulnerabilidade ser explorada dentro de 30 dias, além de ser comprovadamente mais preciso em sua classificação.

Esses critérios são essenciais, pois consideram as vulnerabilidades que estão “em alta” ou, principalmente, aquelas que surgiram recentemente – afinal, nesses casos, as empresas raramente tiveram tempo de se proteger contra elas.

Toda essa complexidade torna nítida a importância de ter uma empresa de cibersegurança apoiando o seu negócio e o seu time de segurança – especialmente com o gerenciamento de vulnerabilidades e a realização de testes e análises. Conheça os serviços da Vantico e saiba como podemos ajudar a sua organização!

¹CVSS – Common Vulnerability Scoring System SIG | FIRST

²Vulnerability management: user guide