O Pentest Web é uma das principais formas de identificar vulnerabilidades e falhas de segurança em aplicações web.

Porém, para garantir a máxima eficácia de qualquer tipo de teste de intrusão, é importante certificar-se de que ele ocorra nas melhores condições possíveis, e com a colaboração de todas as partes envolvidas.

Isso porque realizá-lo em condições desfavoráveis pode prejudicar a eficácia e precisão do teste, fazendo com que seus resultados não sejam tão confiáveis.

Como consequência, a empresa fica com uma falsa sensação de segurança, sem saber que, mesmo com as mitigações feitas, brechas de segurança cibernética podem ocorrer.

Portanto, neste artigo você irá descobrir 5 práticas para NÃO cometer durante a execução de um Pentest Web na sua empresa, pois podem prejudicar os seus resultados.

5 Erros para não cometer no Pentest Web

-

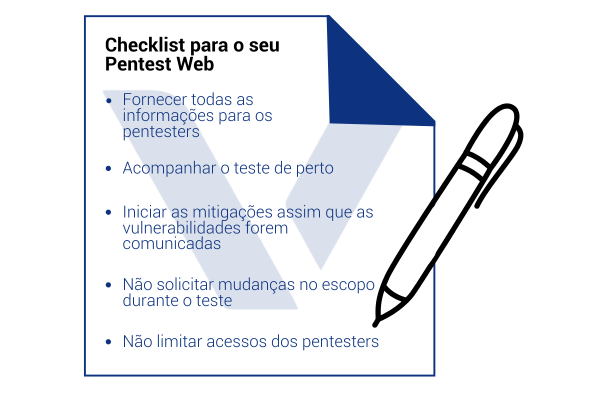

Não fornecer todas as informações para os pentesters

Antes do início do teste, os pentesters reúnem diversas informações e dados a respeito da empresa e do negócio, e, dependendo do tipo de teste, também sobre o ativo. Além disso, durante a execução do Pentest, novas dúvidas e necessidades podem surgir.

Portanto, é importante que a empresa forneça todas as informações e responda todas as perguntas e solicitações da empresa contratada. Isso contribui com o trabalho do pentesters na identificação das ameaças.

Por exemplo:

O acesso a determinado tipo de dado é considerado uma preocupação em sua modelagem de ameaças?

A resposta dessa pergunta contribui com a análise crítica feita pelos responsáveis do projeto. Portanto, fique atento(a) para entregar todas as informações necessárias para o teste!

-

Não acompanhar o teste de perto

É importante que exista um engajamento por parte da empresa contratante durante a execução do Pentest Web, verificando o andamento do teste periodicamente e as descobertas já feitas até então.

A sinergia entre a fornecedora do Pentest e a equipe contratante é importante, para garantir o bom andamento do teste, o esclarecimento de dúvidas e a mitigação das vulnerabilidades o mais rápido possível, como veremos abaixo.

-

Não iniciar as mitigações assim que as vulnerabilidades forem comunicadas

As fornecedoras de Pentests que seguem metodologias mais modernas, como o Pentest as a Service, já enviam informações iniciais sobre as vulnerabilidades mais severas no momento em que são descobertas, antes mesmo do teste terminar.

Isso permite que a equipe da empresa contratante já receba dados sobre essas ameaças e inicie as remediações, com base nas recomendações dos pentesters. Assim, a empresa fica menos tempo vulnerável.

-

Solicitar mudanças no escopo durante o teste

Fazer mudanças no escopo durante o teste pode ser extremamente prejudicial, porque isso afeta os resultados, fazendo com que eles percam a sua confiabilidade, já que o foco e atenção dos pentesters é prejudicado.

Além disso, caso a equipe interna da empresa contratante faça alguma mudança no ambiente que está sendo testado – como lançar uma correção -, o Pentest Web também pode ser afetado, especialmente os resultados, que poderão ser invalidados.

O ideal é que, apesar de já iniciar as correções assim que recebem os primeiros resultados, elas só sejam efetivamente publicadas após a real finalização do teste. Afinal, após o teste a maioria das empresas têm a opção do reteste, o que significa que o ambiente atualizado poderá ser analisado novamente.

-

Limitar acessos dos pentesters

É importante garantir que os pentesters tenham todos os acessos e ferramentas necessárias para a execução dos testes.

Por isso, é interessante verificar se existe algum tipo de bloqueio de endereço IP ou outros tipos de limitações, que podem atrasar o andamento do teste.

Ao certificar-se de que não está cometendo nenhum desses erros em seu Pentest Web, o teste está pronto para ser executado da melhor maneira possível, com resultados confiáveis.

Clique aqui para conhecer as principais vulnerabilidades do Pentest Web e aqui para saber mais sobre esse tipo de teste.

Siga-nos nas redes sociais para acompanhar nossos conteúdos.