O Pentest Web é aquele executado em aplicações web, buscando identificar vulnerabilidades ligadas à exposição de dados sensíveis de usuários, permissão de acessos não autorizados, problemas nos controles de segurança, entre outros.

Neste artigo, iremos abordar as 10 vulnerabilidades mais frequentemente identificadas em aplicações web, além de trazer dicas de quais erros não cometer antes de iniciar o seu Pentest Web.

10 vulnerabilidades mais comuns em Aplicações Web

Existe uma infinidade de vulnerabilidades que podem afetar as aplicações web. Porém, algumas são mais frequentes, sendo frequentemente exploradas por criminosos e representando grande ameaça para a organização.

Conheça as 10 vulnerabilidades mais frequentemente encontradas no Pentest Web, segundo a OWASP.

- Injeção de Código

O criminoso injeta um código malicioso na aplicação, que é executado no servidor web.

Pode causar:

-Execução remota de comandos;

-Controle sobre o servidor.

- Falhas de identificação e autenticação

Falhas que acontecem na identificação e autenticação de um usuário dentro do sistema. Pode causar:

-Acesso não autorizado a dados, sistemas e redes;

-Vazamento ou roubo de dados.

- Quebra de Controle de Acesso

Permite que um usuário ganhe privilégios que não deveria ter, acessando contas sem autorização e áreas restritas.

Pode causar:

-Comprometimento, roubo ou vazamento de dados e informações sensíveis;

-Modificação e manipulação de dados.

- Configurações de Segurança Incorretas

Acontece quando as configurações de segurança não foram feitas adequadamente ou são insuficientes para proteger o ativo, abrindo brechas de segurança. Pode causar:

-Acesso não autorizado a dados, sistemas e redes;

-Vazamento ou roubo de dados.

- Falha na Criptografia

Falhas na criptografia de um ativo web, que deixa os dados sensíveis vulneráveis. Pode causar:

-Roubo e vazamento de dados e informações sensíveis.

- Design Inseguro

Acontece quando faltam controles de segurança integrados na aplicação, ou seja, o design foi criado sem seguir o princípio “security first”.

Pode causar:

-Roubo e vazamento de dados sensíveis;

-Falta de conformidade com compliance.

- Componentes Vulneráveis e Desatualizados

Quando o software presente em um sistema ou aplicação têm falhas de segurança e/ou ainda não foi atualizado com a versão mais recente. Pode causar:

-Roubo e vazamento de dados sensíveis;

-Falta de conformidade com compliance.

- Falhas de software e integridade de dados

Acontece em casos onde a confiabilidade e consistência de um software ou seus dados são comprometidos. Pode ser motivado por bugs, falhas no hardware ou falhas humanas, podendo causar:

-Comprometimento dos dados.

- Falhas de registro e monitoramento de segurança

Esse tipo de vulnerabilidade envolve falhas no registro de eventos que acontecem dentro do ativo, como histórico de usuários, eventos do sistema, erros e outros, além de falhas no monitoramento desses logs visando identificar possíveis ameaças.

Pode causar:

-Demora para identificar um incidente de segurança;

-Perda ou insuficiência de dados para análise de um incidente;

-Resposta ineficiente a ataques cibernéticos;

-Falta de conformidade com compliance.

- Server-Side Request Forgery

Essa falha permite que um criminoso envie requisições do servidor para um sistema, por meio da manipulação de parâmetros de entrada, como URLs e IPs.

Pode causar:

-Acesso não autorizado a dados, sistemas e redes;

-Vazamento ou roubo de dados;

-Permitir diversos outros tipos de ataques, como o de negação de serviço.

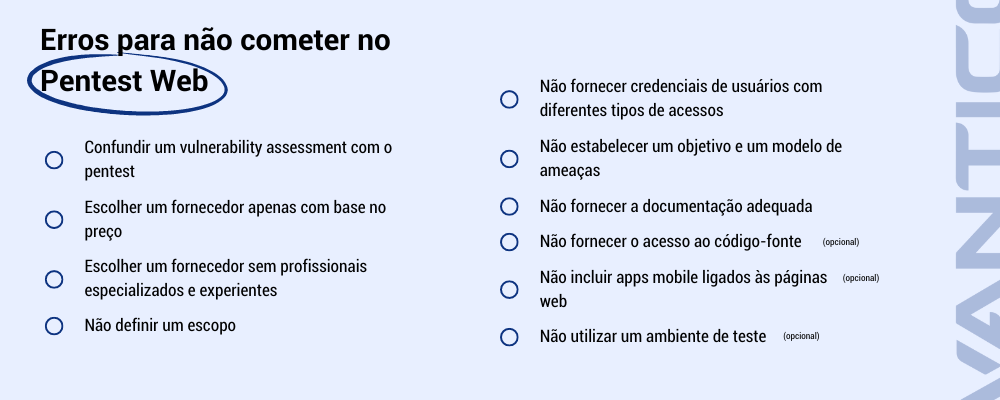

Como se preparar para o Pentest Web? Confira quais erros não cometer

Agora que você já sabe quais são as principais vulnerabilidades desse tipo de ativo, confira algumas recomendações de quais erros não cometer antes de executar um Pentest Web.

1. Confundir um vulnerability assessment com o pentest

São serviços diferentes, sendo que o Pentest é um serviço mais aprofundado, por isso traz maior confiabilidade aos resultados.

2. Escolher um fornecedor apenas com base no preço

Entendemos que toda empresa tem um budget pré-determinado. Porém, este não deve ser, em hipótese alguma, o único fator a ser levado em consideração.

Escolha um fornecedor que se encaixe em seu orçamento, mas considere também as experiências, qualificação dos profissionais, confiabilidade e outros fatores.

3. Escolher um fornecedor sem profissionais especializados e experientes

Analise bem o seu fornecedor em potencial, para garantir que a equipe que você está contratando de fato possui as qualificações e experiências necessárias.

Pergunte quais são as certificações dos profissionais, verifique se existem modelos de relatórios públicos, entre outras questões que trarão mais segurança no momento da contratação.

4. Não definir um escopo

A definição do escopo é uma etapa essencial, e ele deve estar claro para todos os envolvidos.

Afinal, essa etapa irá guiar todas as que virão depois.

5. Não estabelecer um objetivo e um modelo de ameaças

Para que o resultado do Pentest seja eficiente e atinja as expectativas e necessidades da sua empresa, é preciso ter objetivos e modelagem de ameaças bem claros para todos.

Assim, os esforços são direcionados de forma mais eficiente ao longo do teste.

6. Não fornecer a documentação adequada

Alguns documentos são importantes para a execução do teste, desde que tenham sido solicitadores pelo fornecedor.

Isso porque o excesso de documentação pode atrasar o início e andamento dos testes, bem como a falta de documentação pode prejudicar o trabalho dos pentesters.

7. Não fornecer credenciais de usuários com diferentes tipos de acessos

Ao compartilhar credenciais de usuários com mais de um tipo de privilégio, você permite ao time de pentesters analisar as permissões existentes de uma forma mais fiel à realidade e, consequentemente, identificar possíveis erros ou ameaças.

Além disso, existem alguns outros erros que você não deve cometer, mas que não acontecem em todos os testes, por dependerem das particularidades de cada um. Por exemplo:

8. Não fornecer o acesso ao código-fonte

Ao compartilhar o código-fonte com o fornecedor de pentest, você permite que a equipe de profissionais faça uma análise dele, identificando possíveis vulnerabilidades em paralelo com o teste.

Isso aumenta a eficiência do teste, possibilitando melhorar ainda mais o nível de segurança da sua aplicação.

Porém, este caso se aplica apenas aos pentests do tipo white box.

9. Não incluir apps mobile ligados às páginas web

Caso a sua página web tenha algum aplicativo mobile interagindo com uma API ou simplesmente carregando a página, é importante incluí-la no escopo do teste.

10. Não utilizar um ambiente de teste

Ao utilizar um ambiente de testes, você evita que sua página original sofre algum tipo de instabilidade durante a execução, além de proporcionar maior liberdade para os pentesters, que não precisarão se preocupar com isso.

Mas, atenção: o ambiente de teste precisa ser adequado e funcional!

Agora que você já está bem informado, pode dar o próximo passo e escolher quem será o seu fornecedor para o Pentest Web.

Gostou desse conteúdo? Fale com nossos especialistas e saiba mais sobre o Pentest Web.

Siga-nos nas redes sociais para acompanhar nossos conteúdos.